HP Wolf Security Studie deckt gefälschte Reisebuchungs-Websites mit bösartigen Cookie-Popups auf, die es auf Urlauber abgesehen haben, bevor die Sommerferien beginnen.

HP Inc. hat seinen neuesten Threat Insights Report veröffentlicht, aus dem hervorgeht, dass Angreifer weiterhin die „Klickmüdigkeit“ von Nutzern ausnutzen – insbesondere in schnelllebigen, zeitkritischen Browsing-Momenten wie der Buchung von Reisen.

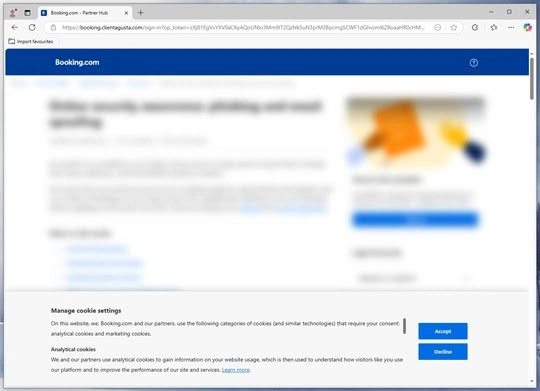

Der Report beschreibt eine Untersuchung verdächtiger Domains – im Zusammenhang mit einer früheren CAPTCHA-Kampagne –, bei der gefälschte Reisebuchungs-Websites aufgedeckt wurden. Diese gefälschten Websites imitieren in ihrem Branding booking.com. Der Inhalt wird jedoch unscharf dargestellt. Dazu zeigt die Site ein trügerisches Cookie-Banner, das die Benutzer dazu verleiten soll, auf „Akzeptieren“ zu klicken, was den Download einer bösartigen JavaScript-Datei auslöst.

Beim Öffnen der Datei wird XWorm installiert, ein Fernzugriffstrojaner (RAT), der den Angreifern Kontrolle über das Gerät gibt, einschließlich des Zugriffs auf Dateien, Webcams und Mikrofone sowie der Möglichkeit, weitere Malware zu installieren oder Sicherheitstools zu deaktivieren.

Die Kampagne wurde erstmals im 1. Quartal 2025 entdeckt und fiel damit in die Hauptbuchungszeit für Sommerurlaube – eine Zeit, in der die Nutzer besonders anfällig für reiserelevante Köder sind. Die Kampagne ist jedoch nach wie vor aktiv. Es werden immer wieder neue Domains registriert und für die gleichen buchungsbezogenen Köder verwendet.

Auf der Grundlage von Daten von Millionen von Endgeräten, auf denen HP Wolf Security läuft, entdeckten HP-Bedrohungsforscher außerdem:

- Impostor-Dateien: Angreifer nutzten Windows Library-Dateien, um Malware in vertrauten lokalen Ordnern wie „Dokumente“ oder „Downloads“ zu verstecken. Den Opfern wurde im Windows Explorer ein Popup-Fenster angezeigt, das einen entfernten WebDAV-Ordner mit einer PDF-ähnlichen Verknüpfung lud, die beim Anklicken Malware startete.

- Die PowerPoint-Falle imitiert das Öffnen von Ordnern: Eine bösartige PowerPoint-Datei, die im Vollbildmodus geöffnet wird und den Start eines Standardordners imitiert. Der Klick der Benutzer, um die Ansicht zu verlassen, löst ein Archiv-Download aus, der ein VBScript und eine ausführbare Datei enthält. Diese ruft eine auf GitHub gehostete Nutzlast ab, um das Gerät zu infizieren.

- MSI-Installer auf dem Vormarsch: MSI-Installer gehören mittlerweile zu den meistgenutzten Dateitypen für die Verbreitung von Malware, was vor allem auf die ChromeLoader-Kampagnen zurückzuführen ist. Diese Installationsprogramme werden häufig über gefälschte Software-Websites und Malvertising verbreitet und verwenden gültige, kürzlich ausgestellte Code-Signatur-Zertifikate, um vertrauenswürdig zu erscheinen und Windows-Sicherheitswarnungen zu umgehen.

Über die Daten

Diese Daten wurden von Januar bis März 2025 von zustimmenden HP Wolf Security-Kunden und einer unabhängigen Untersuchung des HP Threat Research Teams gesammelt.

(ds/HP)