Während die Bedrohungslandschaft durch Insider-Angriffe dramatisch zunimmt, stehen IT-Verantwortliche vor der Herausforderung, konkrete technische Lösungen zu implementieren. Dieser Leitfaden konzentriert sich auf die praktische Umsetzung bewährter Sicherheitstechnologien und deren Integration in bestehende IT-Infrastrukturen.

Denn: Insider-Bedrohungen sind die unterschätzte Gefahr für Unternehmen. Während die meisten Diskussionen über IT-Sicherheit sich auf externe Cyberangriffe konzentrieren, zeigen aktuelle Studien ein alarmierendes Bild: 83% der Organisationen berichteten 2024 über mindestens einen Insider-Angriff (83% of organizations reported insider attacks in 2024 | IBM), und zwischen 2023 und 2024 gab es einen 28%igen Anstieg bei datenbasierten Sicherheitsvorfällen durch Insider (Insider Threat Statistics: 2025’s Most Shocking Trends). Diese Zahlen verdeutlichen, dass die Bedrohung von innen nicht nur real, sondern auch zunehmend ist.

Böswillig oder nicht – der Schaden zählt

Insider-Bedrohungen umfassen sowohl böswillige Handlungen als auch unbeabsichtigte Sicherheitsverletzungen durch Mitarbeiter, Auftragnehmer oder Geschäftspartner mit legitimen Zugriffsrechten. Diese Akteure haben bereits Vertrauen und Zugang zu kritischen Systemen, was sie besonders gefährlich macht. Die Angriffsvektoren von innen sind vielfältig: Datendiebstahl durch unzufriedene Mitarbeiter, Sabotage von Systemen bei Kündigung, unbeabsichtigte Datenlecks durch Fahrlässigkeit, Missbrauch von Privilegien für persönliche Vorteile, oder die Kompromittierung von Mitarbeiterkonten durch Social Engineering.

Externe Cyberangriffe nutzen hingegen andere Vektoren: Phishing-Kampagnen zur Credential-Beschaffung, Malware-Infektionen über E-Mail-Anhänge oder Downloads, Ransomware-Angriffe auf ungeschützte Systeme, DDoS-Attacken zur Systemüberlastung, SQL-Injection und andere Web-Anwendungsangriffe, Zero-Day-Exploits in SoftwareSchwachstellen, oder Advanced Persistent Threats (APTs) für langfristige Infiltration.

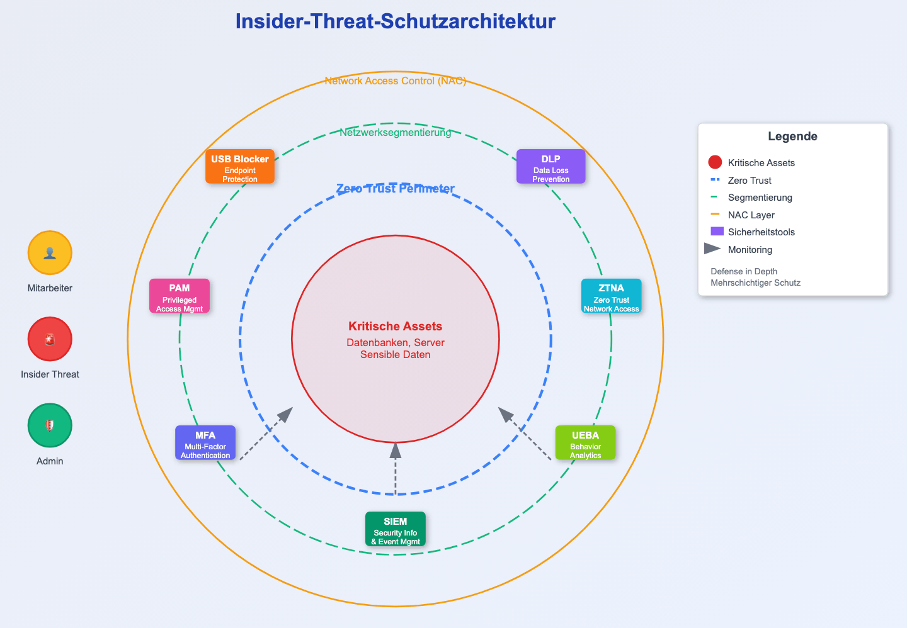

Ganzheitlicher Ansatz gefragt

Daher müssen IT-Sicherheitsverantwortliche das Thema neu denken. Zu den zu berücksichtigenden Aspekten gehören:

Network Access Control (NAC): Intelligente Zugangssteuerung implementieren

Network Access Control-Systeme bilden das technische Fundament für die Kontrolle interner Bedrohungen. Die moderne NAC-Implementierung geht weit über einfache MAC-Adress-Filterung hinaus und nutzt dynamische Profiling-Mechanismen zur Geräteerkennung. Diese Systeme analysieren kontinuierlich Netzwerktraffic-Muster, DHCP-Fingerprinting und Protokoll-Anomalien, um unbekannte oder kompromittierte Geräte zu identifizieren.

Die Implementierung erfolgt typischerweise in drei Phasen: Zunächst wird ein umfassendes Asset-Discovery durchgeführt, das alle Netzwerkgeräte erfasst und kategorisiert. In der zweiten Phase werden Policy-Engines konfiguriert, die Zugriffsregeln basierend auf Gerätetyp, Benutzeridentität und Compliance-Status definieren. Die finale Phase umfasst die Einrichtung automatisierter Remediation-Workflows, die nicht-konforme Geräte automatisch isolieren oder in spezialisierte Quarantäne-VLANs verschieben.

Moderne NAC-Lösungen integrieren Machine Learning-Algorithmen zur Verhaltensanalyse auf Netzwerkebene. Diese können ungewöhnliche Kommunikationsmuster zwischen internen Systemen erkennen, die auf laterale Bewegungen oder Datenexfiltration hindeuten. Die Integration mit SIEM-Systemen ermöglicht korrelierte Threat Intelligence, die sowohl Netzwerk- als auch Anwendungsebene umfasst.

Zero Trust Network Access (ZTNA): Granulare Anwendungssicherheit

ZTNA-Architekturen revolutionieren den traditionellen VPN-Ansatz durch applikationsspezifische Zugriffskontrollen. Im Gegensatz zu herkömmlichen Netzwerk-VPNs, die breiten Zugang zu Netzwerksegmenten gewähren, erstellen ZTNA-Lösungen verschlüsselte Mikro-Tunnel direkt zu einzelnen Anwendungen oder Services.

Die technische Implementierung basiert auf Software-Defined Perimetern, die dynamische Verschlüsselungs-Gateways vor kritischen Anwendungen positionieren. Diese Gateways führen kontinuierliche Risikobewertungen durch, die Faktoren wie Geräte-Posture, Benutzerverhalten, geografische Anomalien und zeitbasierte Zugriffsmuster berücksichtigen. Adaptive Authentifizierungsmechanismen können zusätzliche Verifikationsschritte auslösen, wenn Risikoschwellenwerte überschritten werden.

Ein wesentlicher Vorteil von ZTNA liegt in der Implementierung von Just-in-Time-Zugriff für privilegierte Operationen. Anstatt permanente administrative Rechte zu gewähren, werden diese temporär und aufgabenspezifisch zugewiesen. Automatische Session-Recordings und Keystroke-Logging für privilegierte Sitzungen ermöglichen umfassende forensische Analysen bei verdächtigen Aktivitäten.

Mikrosegmentierung: Isolation auf Workload-Ebene

Moderne Netzwerksegmentierung geht über traditionelle VLAN-Strukturen hinaus und implementiert Mikrosegmentierung bis auf die Workload-Ebene. Diese Technologie nutzt Software-Defined Networking-Prinzipien, um granulare Sicherheitsrichtlinien zwischen einzelnen Anwendungskomponenten durchzusetzen.

Die Implementierung erfolgt durch Host-basierte Firewall-Agents oder Hypervisor-integrierte Filtering-Mechanismen, die East-West-Traffic innerhalb des Datenzenters kontrollieren. Application Dependency Mapping-Tools analysieren zunächst normale Kommunikationsflüsse zwischen Systemen, um Baseline-Policies zu definieren. Machine Learning-Algorithmen optimieren diese Policies kontinuierlich und identifizieren Anomalien in der Inter-System-Kommunikation.

Container-Umgebungen erfordern spezialisierte Mikrosegmentierung durch Service Mesh-Architekturen. Diese implementieren mTLS-Verschlüsselung für alle Service-zu-Service-Kommunikation und nutzen Certificate-basierte Identitäten für granulare Zugriffskontrolle. Istio oder Linkerd als Service Mesh-Plattformen ermöglichen Policy-Enforcement auf Layer 7, wodurch HTTP-Header, URL-Pfade und API-Endpunkte in Sicherheitsentscheidungen einbezogen werden können.

Data Loss Prevention (DLP): Intelligente Content-Analyse

Moderne DLP-Systeme nutzen fortschrittliche Content Analysis-Engines, die weit über einfache Keyword-Matching hinausgehen. Natural Language Processing und Machine Learning-Modelle analysieren Dokumentkontext, semantische Beziehungen und Datenklassifizierungen, um sensible Informationen auch in verschleierten oder transformierten Formaten zu erkennen.

Die technische Implementierung umfasst mehrere Analyse-Schichten: Structured Data Matching für Datenbank-ähnliche Inhalte, Statistical Analysis für die Erkennung von Kreditkartennummern oder Sozialversicherungsnummern, und Conceptual Analysis für die Identifikation geschäftskritischer Informationen basierend auf Kontext und Semantik.

Network-basierte DLP-Agents analysieren Datenströme in Echtzeit und können verdächtige Übertragungen blockieren oder in Quarantäne versetzen. Endpoint-DLP-Lösungen integrieren sich tief in Betriebssysteme, um Datenzugriffe auf Prozessebene zu überwachen. Cloud Access Security Broker integrieren DLP-Funktionalitäten für SaaS-Anwendungen und überwachen Daten-Uploads in Cloud-Services.

Endpoint Detection and Response (EDR): Verhaltensbasierte Anomalieerkennung

EDR-Lösungen implementieren fortschrittliche Telemetrie-Sammlung auf Endpoint-Ebene, die Prozess-Ausführung, Dateisystem-Änderungen, Registry-Modifikationen und Netzwerk-Verbindungen kontinuierlich überwacht. Diese granularen Daten werden durch maschinelle Lernmodelle analysiert, um verdächtige Aktivitätsmuster zu identifizieren.

Die technische Architektur basiert auf Lightweight-Sensoren, die minimale Systemressourcen verbrauchen, aber umfassende Visibility bieten. Kernel-Level-Hooking ermöglicht die Überwachung von System Calls und API-Aufrufen, während User-Mode-Komponenten Anwendungsverhalten analysieren.

Cloud-basierte Analytics-Engines korrelieren Endpoint-Telemetrie mit Threat Intelligence-Feeds und identifizieren Advanced Persistent Threats.

Behavioral Analytics-Engines erstellen Baseline-Profile für normale Benutzeraktivitäten und erkennen Abweichungen, die auf Account-Kompromittierung oder böswillige Insider hindeuten könnten. File Integrity Monitoring überwacht kritische Systemdateien und Konfigurationen auf unbefugte Änderungen, während Process Hollowing Detection und Memory Forensics-Techniken Advanced Malware identifizieren.

User and Entity Behavior Analytics (UEBA): KI-gestützte Anomalieerkennung

UEBA-Plattformen implementieren unüberwachte Machine Learning-Algorithmen, die normale Verhaltensmuster für Benutzer und Entitäten etablieren. Diese Systeme analysieren diverse Datenquellen: Active Directory-Logs, VPN-Verbindungen, E-Mail-Metadaten, Anwendungszugriffe und Dateisystem-Aktivitäten.

Die technische Implementierung nutzt statistisches Clustering und Anomalie-Detection-Algorithmen wie Isolation Forests oder One-Class SVMs. Diese identifizieren Ausreißer in multidimensionalen Verhaltensräumen und können subtile Veränderungen in Benutzermustern erkennen, die manuellen Analysen entgehen würden.

Risk Scoring-Engines gewichten verschiedene Anomalien und erstellen zusammengesetzte Risiko-Scores für Benutzer und Entitäten. Peer Group Analysis vergleicht Benutzerverhalten mit ähnlichen Rollen oder Abteilungen, um kontextuelle Anomalien zu identifizieren. Temporal Analysis erkennt ungewöhnliche Zugriffsmuster außerhalb normaler Arbeitszeiten oder in untypischen Sequenzen.

Privileged Access Management (PAM): Technische Implementierungsstrategien

Moderne PAM-Architekturen implementieren Vault-basierte Credential-Verwaltung mit automatischer Passwort-Rotation und Session-Isolation. Diese Systeme nutzen HSM-Integration für kryptographische Schlüsselverwaltung und bieten API-basierte Integration für DevOps-Workflows.

Just-in-Time Access-Implementierungen nutzen Workflow-Engines für automatisierte Genehmigungsprozesse und temporäre Rechtezuweisung. Session-Proxy-Technologien ermöglichen privilegierte Zugriffe ohne Credential-Weitergabe und implementieren granulare Kommando-Filterung basierend auf Risikobewertungen.

Für Cloud-Umgebungen integrieren PAM-Lösungen mit nativen IAM-Services und implementieren Cloud Service Provider-spezifische Assume Role-Mechanismen. Container-Orchestrierungs-Plattformen erfordern spezialisierte Secret Management-Integration mit Kubernetes Secrets oder HashiCorp Vault.

Security Information and Event Management (SIEM): Korrelations-Engines

Moderne SIEM-Architekturen implementieren Stream Processing-Engines, die Millionen von Events pro Sekunde in Echtzeit verarbeiten können. Apache Kafka oder ähnliche Messaging-Plattformen puffern Event-Streams, während Complex Event Processing-Engines Korrelationsregeln in Echtzeit ausführen.

Machine Learning-basierte Anomalie-Detection ergänzt regelbasierte Korrelation durch unüberwachtes Lernen von Event-Mustern. Time Series Analysis identifiziert zeitbasierte Anomalien in Event-Volumina oder -Mustern, während Graph Analytics verdächtige Beziehungsmuster zwischen Entitäten aufdecken.

Threat Hunting-Plattformen integrieren sich mit SIEM-Daten und ermöglichen proaktive Suche nach Indicators of Compromise. Integration mit Threat Intelligence-Feeds ermöglicht automatische IOC-Matching und Context-Enrichment für Security Events.

Integration und Orchestrierung: SOAR-Implementierung

Security Orchestration, Automation and Response (SOAR)-Plattformen automatisieren wiederkehrende Sicherheitsaufgaben und orchestrieren komplexe Incident Response-Workflows. Diese Systeme integrieren diverse Sicherheitstools über standardisierte APIs und implementieren Playbooks für häufige Sicherheitsszenarien.

Automated Threat Response nutzt vordefinierte Workflows zur sofortigen Eindämmung identifizierter Bedrohungen. Account-Isolation, Netzwerk-Quarantäne und Forensic Data Collection können automatisch ausgelöst werden, um Schadensbegrenzung zu gewährleisten.

Case Management-Systeme integrieren mit ITSM-Plattformen und ermöglichen strukturierte Incident-Bearbeitung mit Audit-Trails und Eskalations-Mechanismen. Threat Intelligence-Integration ermöglicht automatische IOC-Extraktion und Sharing mit externen Partnern oder Threat Intelligence-Plattformen.

Implementierungsstrategie: Phasen-basierter Rollout

Die erfolgreiche Implementierung technischer Insider-Threat-Schutzmaßnahmen erfordert einen strukturierten, phasierten Ansatz. Die initiale Bewertungsphase umfasst Asset Discovery, Risikobewertung und Baseline-Etablierung für normale Systemaktivitäten.

Phase eins konzentriert sich auf grundlegende Kontrollen: NAC-Implementierung, grundlegende SIEM-Integration und Endpoint-Monitoring. Phase zwei erweitert um UEBA-Deployment, DLP-Rollout und erweiterte SOAR-Integration. Die finale Phase implementiert fortgeschrittene Technologien wie Mikrosegmentierung und KI-basierte Threat Detection.

Erfolgsmessung erfolgt durch KPIs wie Mean Time to Detection, False Positive Rates und automatisierte Response-Zeiten. Kontinuierliche Optimierung nutzt Feedback-Loops zur Verbesserung von Detection-Accuracy und Operational Efficiency.

Fazit: Technische Exzellenz als Grundlage

Die technische Implementierung effektiver Insider-Threat-Schutzmaßnahmen erfordert durchdachte Architekturentscheidungen und sorgfältige Integration verschiedener Sicherheitstechnologien. Erfolgreiche Deployments zeichnen sich durch granulare Kontrollmechanismen, intelligente Automatisierung und umfassende Monitoring-Capabilities aus.

Die kontinuierliche Evolution der Bedrohungslandschaft macht adaptive Sicherheitsarchitekturen erforderlich, die maschinelles Lernen und künstliche Intelligenz nutzen, um sich entwickelnden Angriffstechniken einen Schritt voraus zu bleiben. Nur durch die konsequente Implementierung dieser technischen Fundamente können Organisationen effektiven Schutz vor den komplexen Herausforderungen interner Bedrohungen gewährleisten.