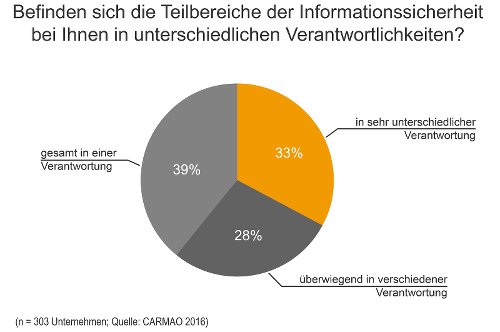

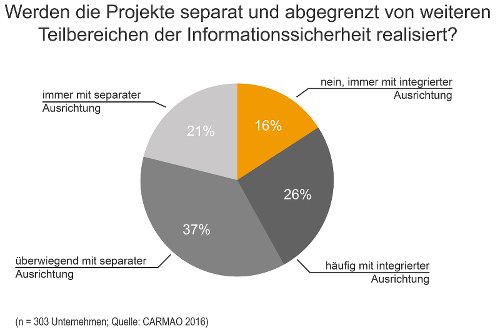

In der Informationssicherheit hat sich angesichts der gestiegenen Anforderungen seit einiger Zeit eine zunehmende Spezialisierung in verschiedene Teildisziplinen entwickelt. Damit ist häufig auch eine Verteilung der Verantwortlichkeiten verbunden, wie die Ergebnisse der Studie zeigen. Sie befindet sich lediglich in zwei von fünf Unternehmen in einer Hand, was sich auch in der Ausrichtung der Projekte zeigt. Sie haben mehrheitlich überwiegend oder sogar grundsätzlich einen separaten Charakter, nur in jedem sechsten Fall sind die Maßnahmen konsequent integrativ ausgerichtet.

„Infolge der jeweils spezifischen Kompetenzanforderungen haben sich besonders in größeren Unternehmen separate Organisations- und Zuständigkeitsbereiche entwickelt“, sieht CARMAO-Geschäftsführer Ulrich Heun eigene Beratungserfahrungen durch die Befragungsergebnisse bestätigt. Mitunter würde sich die Informationssicherheit sogar auf der Geschäftsleitungsebene in verschiedener personeller Verantwortung befinden. Dadurch sei aber eine integrierte Steuerung der Teildisziplinen schwer möglich, betont Heun und erläutert: „Wir haben es mit recht komplexen Bedingungen zu tun, beispielsweise wenn gleichzeitig das IT-Risikomanagement, Compliance-Management und Business Continuity Management berührt sind und zusätzliche Beziehungsverhältnisse zu den Governance-Anforderungen oder dem Qualitätsmanagement bestehen.“

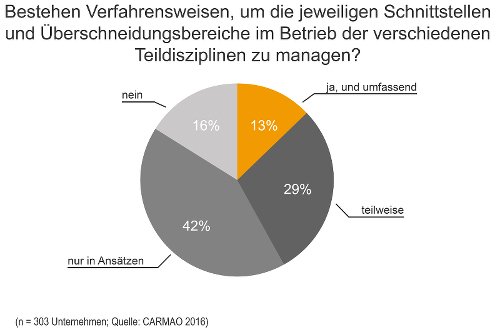

Demzufolge sei es notwendig, einen integrativen Ansatz zu suchen, um die jeweiligen Schnittstellen und Überschneidungsbereiche im Betrieb der verschiedenen Teildisziplinen adäquat managen zu können. Doch entsprechende Verfahrensweisen fehlen in den Unternehmen vielfach, lediglich 13 Prozent haben grundsätzlich einen umfassenden Gesamtblick darauf, in mehr als jedem zweiten Fall besteht er nur marginal oder gar nicht.

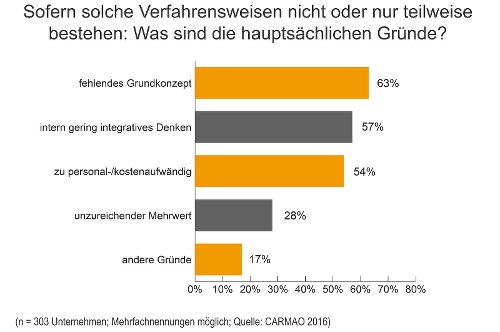

Der Grund dafür ist vor allem, dass keine entsprechenden Konzepte für einen kontinuierlichen Gesamtblick bestehen und die befragten Verantwortlichen für die IT-Sicherheit intern ein geringes integratives Denken registrieren. Aber es besteht auch die Vermutung, dass damit auch ein höherer Personalbedarf entsteht und die Kosten steigen. Dem widerspricht Heun jedoch. „Es entstehen sogar schlankere Verhältnisse mit geringeren Kosten“, betont der Consultant. Schließlich müssten durch die Überschneidungsbereiche der Teildisziplinen teilweise gleiche Anforderungen hinsichtlich der Prozesse, Rollen, Dokumentationen usw. bewältigt werden.

„Die Folge ist ein Doppel- oder sogar Mehrfachaufwand, der bei einer ganzheitlichen Steuerung mit 360-Grad-Blick vermieden werden kann.“ Zudem werde damit ein höheres Sicherheitslevel erreicht, weil bei einem separaten Management der IT-Sicherheit in den Schnittstellen der Teilbereiche mögliche Schwächen unentdeckt bleiben können.