In einer digitalen Welt ist Cybersicherheit nicht nur für Großkonzerne, sondern ebenso für kleine und mittlere Unternehmen von hoher Bedeutung. Eine Kombination aus Prävention und Reaktion kann helfen, das IT-Sicherheitsniveau zu erhöhen, Kosten zu senken und die gesetzlichen Anforderungen zu erfüllen.

Erinnern Sie sich noch an den Filmklassiker Skyfall und an das Gespräch zwischen James Bond 007 alias Daniel Craig und dem Bösewicht Raoul Silva, gespielt von Javier Bardem? Fernab der emotionalen Befindlichkeiten, die zutage treten, empfiehlt der Gegenspieler von James Bond die Seiten zu wechseln. Er zeigt ihm – unter anderem – eine Vielzahl an kriminellen Optionen auf: Destabilisierung eines Großkonzerns durch Aktienmanipulation, Unterbrechung des Signals eines Spionagesatelliten per Mausklick etwa, oder eben Hackerangriffe und Man-in-the-Middle-Attacken auf den MI6 – alles sei laut Silva möglich. Unabhängig davon, wie real solche Cyberangriffe wirklich sind – wie sieht die aktuelle Bedrohungslage durch Cybercrime für Unternehmen in Deutschland tatsächlich aus?

Steigende Gefahr durch Hackerangriffe auf KMUs

98 Prozent der Unternehmen sehen Cyberangriffe als ernsthafte Gefahr für Wirtschaft und Gesellschaft. Obwohl 94 Prozent der Befragten nicht daran glauben, dass ein absoluter Schutz vor Cyberangriffen möglich ist, sind gleichwohl 76 Prozent davon überzeugt, dass ein hohes IT-Sicherheitsniveau Vorteile im Wettbewerb bringt. Die größte Sorge hat die Mehrzahl der befragten Unternehmen dabei vor Angriffen der organisierten Cyberkriminalität, gefolgt von politisch motivierten Akteuren und staatlich organisierter Wirtschaftsspionage. Das sind nur ein paar Ergebnisse der Umfrage unter 501 befragten Unternehmen zur TÜV Cybersecurity Studie 2023. Ähnlich sieht das auch der Branchenverband der deutschen Informations- und Telekommunikationsbranche, Bitkom e.V. und stellt fest: Angriffe auf die Wirtschaft finden zunehmend auf dem digitalen Weg statt, wobei Cyberattacken nahezu drei Viertel der Schäden ausmachen.

Das ist nicht verwunderlich, da laut Bitkom Research 2023 der Schaden durch Cyberangriffe allein schon in diesem Jahr mehr als 200 Mrd. Euro beträgt. Die rund 1.000 befragten Führungskräfte rechnen für die kommenden 12 Monate zudem mit einer deutlichen Zunahme von Cyberattacken. Auch kleine und mittlere Unternehmen (KMU) seien vermehrt im Visier von Cyberkriminellen, betont indessen das Bundesamt für Sicherheit in der Informationstechnik (BSI) auf seiner Website. Tendenz steigend. Das verheißt nichts Gutes: Denn rückblickend sind 57 Prozent der mittelständischen Unternehmen – also rund 3,5 Millionen KMUs in Deutschland bereits Opfer einer Cyberattacke geworden. Doch auf welche Angriffsmethoden setzen die Hacker am häufigsten?

2.000 Schwachstellen in Softwareprodukten festgestellt

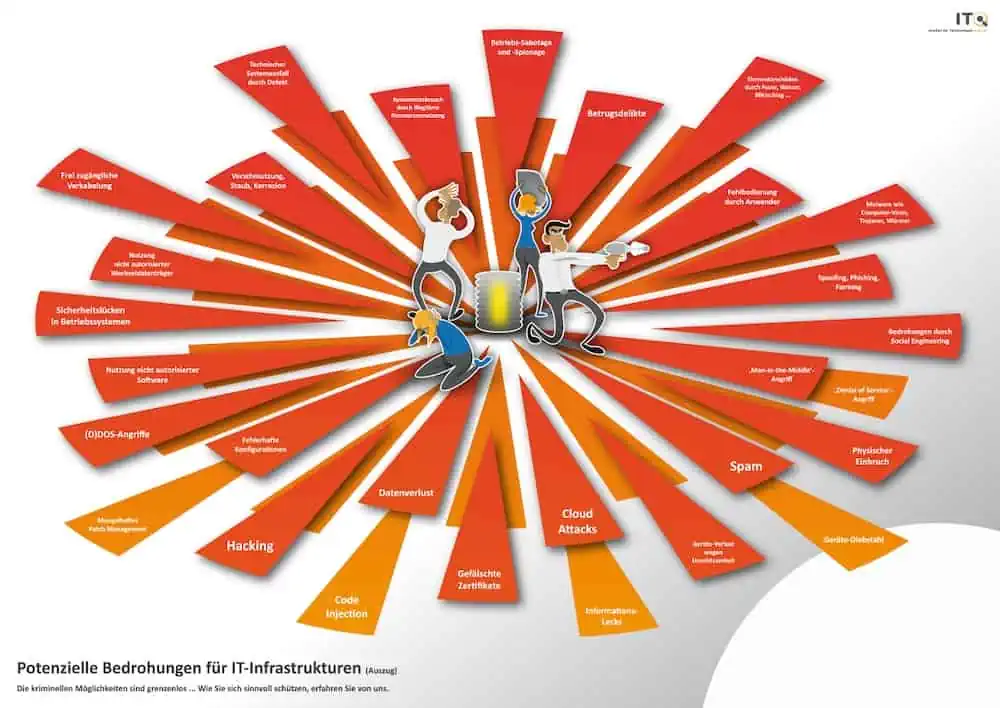

Zu den am meisten angewendeten Angriffsmethoden zählen Ransomware-Attacken, Phishing oder Speer-Pishing, CEO Fraud und Social Engineering sowie Passwort-Klau und Distributed Denial of Service (DDoS). Sie führen das Ranking zu Angriffsmethoden in aktuellen Studien derzeit an. Dass Ransomware auf Platz 1 der Rangliste steht, bestätigt auch der Lagebericht 2023 des BSI. Darüber hinaus wurden in den vergangenen 13 Monaten eine Viertelmillion neue Schadprogramm-Varianten durchschnittlich an jedem Tag gefunden. 66 Prozent aller Spam-Mails waren Erpressungs- oder Betrugsmails. Durch solche Angriffe werden sensible Daten schließlich gelöscht, gestohlen oder verschlüsselt.

Auch die Nichtverfügbarkeit von Internetdiensten und das außer Betrieb setzen von Websites durch verteilte Netzwerkangriffe (DDoS) erzeugen Schäden und bedrohen ernsthaft die „Licence to operate“ der attackierten Unternehmensorganisationen. Nicht selten folgen je nach Angriffsmethode sodann sehr hohe Lösegeldforderungen. Das ist insofern besorgniserregend, da zuletzt laut BSI mehr als 2.000 Schwachstellen in Softwareprodukten bekannt wurden. Und zwar im Monatsdurchschnitt. Das ist im Vergleich zum Vorjahr ein Zuwachs von 24 Prozent. Es ist also nicht die Frage ob sondern wann man Opfer einer Cyberattacke wird.

Wie ein Angriff ablaufen kann

Sechs Hacker greifen gleichzeitig einen namhaften Textilhersteller aus Süddeutschland an. Die Täter wissen, dass man im Deutschen Mittelstand die IT-Sicherheit etwas mehr vernachlässigt als in deutschen Großkonzernen. Das Opfer wurde zuvor genau wirtschaftlich geprüft und für den Angriff sorgsam ausgewählt. Zwei Hacker verwenden eine Ransomware, die anderen kriminellen Kompagnons setzen auf CEO Fraud und Social Engineering. Der CEO Fraud erfolgt via KI-Software zur Stimmenimitation des CEOs. Dieser ist dafür bekannt, dass er seine ausführlichen und autoritär wirkenden Reden in den Sozialen Medien nur allzu gerne teilt.

Der Ransomware-Angriff erfolgt per Malware und Link zu einem Schadcode behafteten Server. Die beiden Hacker suchen auch nach Schwachstellen bei Softwareupdates zu Webserver und Firewalls und prüfen vorhandene Remote-Zugänge des Opfers. Da der CEO ein strikter Gegner von Homeoffice-Regelungen ist und infolgedessen alle Führungskräfte mit ihm zusammen tagtäglich, in einem Büro arbeiten müssen, ist der einzige – sein eigener Remote-Zugang durch Multifaktorauthentifizierung (MFA) gut geschützt. Auch Schwachstellen bei Softwareupdates gibt es nicht, da Updates vorgenommen wurden und alle Patches auf dem neuesten Stand sind.

Einer bleibt übrig

Der erste Hacker scheidet daher aus, dem zweiten Angreifer gelingt jedoch via „HTML-Mail“ der Durchbruch. Ein neuer Mitarbeiter der Personalabteilung öffnet den gefährlichen Link zu einer ihm scheinbar bekannten Kundenwebsite und trägt dort seine Zugangsdaten ein. Der Diebstahl der Login-Daten für Online-Accounts und von Mobilfunknummern per Phishing-E-Mail gelingt. Um sicher zu gehen, senden die anderen Hacker eine infizierte SMS an eine Mobilfunknummer. Diese gehört einem Mitarbeiter aus der Marketingabteilung. Während die SMS noch ungelesen bleibt und andere Social Engineering Attacken – unter anderem der Microsoft-Technical-Support-Scam – ohne Erfolg sind, ist der Überraschungseffekt dennoch groß, als der CEO persönlich anruft und eine Führungskraft „ohne Wenn und Aber“ dazu auffordert sofort einen höheren Geldbetrag auf ein Bankkonto zu überweisen.

Auch dieser Versuch scheitert, weil sich der CEO im gleichen Büro befindet, nicht telefoniert und gerade mit einer anderen Führungskraft spricht. Während also fünf Hacker erfolglos bleiben, macht einer der Gangster nach seinem gelungenen Ransomware-Angriff weiter: Mit den Zugriffsrechten wird eine zweite Schadsoftware hochgeladen. Dadurch erhält er Zugang zu Adminrechten. Ein weiteres Schadprogramm ermöglicht schließlich einen permanenten Zugriff auf das kompromittierte System. Jetzt findet der weitere Datenabfluss aus der F&E-Abteilung zu Öko-Textilgarnen statt. Obwohl dem Hacker die Rechteerweiterung gelungen ist, scheitert er dennoch an der Netzwerksegmentierung der Unternehmensorganisation. So kann der Schaden eingegrenzt und der Täter isoliert werden, weil lediglich das eine System eines bestimmten Segments von der Ransomware-Attacke betroffen ist. Doch wie kann man sich als mittelständisches Unternehmen auf solche Cyberattacken noch besser vorbereiten?

IT-Infrastrukturanalyse und Awareness-Schulungen

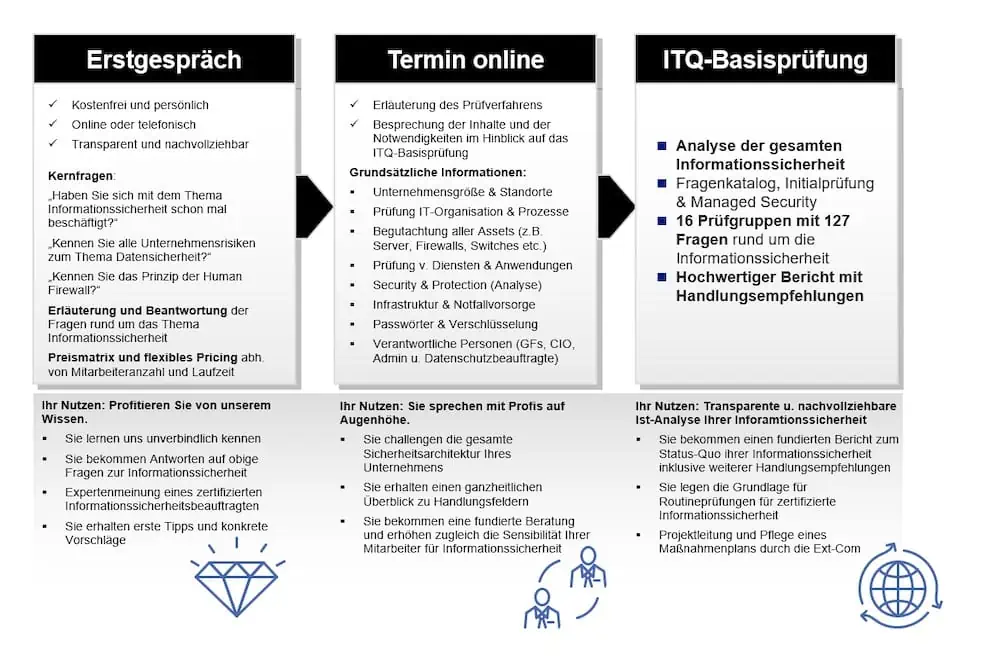

Freilich, die 100-prozentige Sicherheit vor Cyberangriffen gibt es nicht. Gleichwohl kann man das IT-Sicherheitsniveau einer Unternehmensorganisation regelmäßig überprüfen lassen und erhöhen. Denn IT-Sicherheit sollte Chefsache sein. Gewiss, auch für interne IT-Abteilungen ist es heute unverzichtbar, sich durch externe Auditoren prüfen zu lassen. Deshalb bietet die Ext-Com IT GmbH in Kooperation mit dem Institut für Technologiequalität (ITQ) die sogenannte ITQ-Basisprüfung an. Dabei handelt es sich um eine präventive Maßnahme – genauer gesagt, um ein mittelstandsspezifisches Prüfverfahren, mit dem Qualität und Sicherheitsniveau der IT gemessen werden kann. Durch die Implementierung des ITQ-Sicherheitsprozesses wird die ständige Verbesserung des Reifegrades der IT-Sicherheit umgesetzt.

Das Ergebnis wird in einem hochwertigen Abschlussbericht dargestellt. Letzterer enthält für alle Prüfpunkte konkrete Maßnahmenempfehlungen und legt damit den sinnvollen Grundstein für ein ISMS – also für ein zeitgemäßes Informationssicherheitsmanagementsystem. Ratsam sind auch regelmäßige Security Awareness-Trainings zur Sensibilisierung der Mitarbeiter. Diese lernen mit einer notwendigen Routine und Gelassenheit sodann den richtigen Umgang mit E-Mails sowie die Prüfung der Identität eines Anrufers, bevor sie seine Anweisungen befolgen. All das trägt schon im Vorfeld zur Schadensbegrenzung durch Cyberattacken bei, senkt vermeidbare Kosten und erfüllt zugleich die gesetzlichen Anforderungen.