Auch das stärkste IT-System ist nur so stark wie seine schwächste Sicherheitslücke. Bedauerlicherweise nimmt die Anzahl solcher Lücken stetig zu – in den letzten zehn Jahren hat sich diese sogar mehr als verdreifacht.

Die Praxis zeigt uns, dass viele Unternehmen erst dann auf potenzielle Einfallstore in ihren IT-Systemen aufmerksam werden, wenn es bereits zu spät ist und diese schon ausgenutzt wurden. Solche Nachlässigkeiten haben oft kostspielige Auswirkungen und führen im schlimmsten Fall zu langfristigen Schäden, die sich nur schwer reparieren lassen. Die Frage lautet also: Wie können IT-Verantwortliche die Schwachstellen ihrer Systeme rechtzeitig erkennen und beseitigen? Und was genau unterscheidet eine Bedrohung von einer Schwachstelle und einem Risiko?

Schwachstellen aufdecken, einschätzen und eliminieren

Schwachstellenmanagement, auch als Vulnerability Management bekannt, bezeichnet den kontinuierlichen Prozess der Identifizierung, Kategorisierung und Behebung von IT-Sicherheitslücken. Es ist ein wesentlicher Bestandteil der Sicherheitsarchitektur jedes Unternehmens, da die frühzeitige Erkennung und Behebung von Schwachstellen Datenverlust, Betriebsstörungen und Reputationsschäden abwenden kann.

Für ein effektives Vulnerability Management müssen Unternehmen zunächst eine klare Unterscheidung zwischen Bedrohung, Schwachstelle und Risiko treffen. Eine Bedrohung im IT-Kontext ist alles, was ein Asset beschädigen oder zerstören oder das digitale System negativ beeinflussen kann. Eine Schwachstelle ist eine spezifische Schwäche oder Lücke in einem Programm, System oder Prozess, die ein Angreifer ausnutzen kann, um in die Infrastruktur einzudringen. Ein Risiko ist die Wahrscheinlichkeit oder das Ausmaß des potenziellen Schadens, der durch die Ausnutzung einer Schwachstelle entstehen kann.

Ein Risiko ergibt sich aus der Kombination von Bedrohungen und Schwachstellen. Da es nahezu unmöglich ist, jede Lücke in einer IT-Umgebung zu beseitigen, müssen IT-Sicherheitsbeauftragte Prioritäten setzen. Die wichtigste Frage, die sich dazu stellt, lautet: „Welche Schwachstellen sind besonders riskant und sollten daher vorrangig beseitigt werden?“ Ein solches risikobasiertes Vulnerability Management ist Teil einer proaktiven Cybersicherheitsstrategie, die darauf abzielt, Schwachstellen auf Basis ihres individuellen Risikopotenzials zu bewerten und die Bedrohungen zuerst anzugehen, die am dringendsten zu beheben sind. Denn kein Unternehmen kann zu jeder Zeit sicherstellen, dass sämtliche Einfallstore zuverlässig versiegelt sind.

Die vier Schritte des Schwachstellenmanagements

Im Rahmen des Vulnerability Managements besteht das Ziel darin, Kontrolle über die Anfälligkeiten eines IT-Systems zu gewinnen. Dies erreichen die verantwortlichen Teams durch die Anwendung etablierter Best Practices. Doch dabei handelt es sich nicht um ein einmaliges Event, sondern um einen laufenden Prozess, der Sicherheitslücken identifiziert und bewertet, um dann Maßnahmen zur Risikominderung einzuleiten. Dieser umfasst die folgenden vier Schritte:

#1 Lokalisierung und Identifikation: Zuerst müssen alle Schwachstellen in der IT-Umgebung festgestellt werden. Dabei sind Fragen zu klären wie: Welche Art von Sicherheitslücke liegt vor? Wo befindet sie sich? Hier können spezielle Tools und Techniken zum Einsatz kommen, wie zum Beispiel Penetrationstests, Schwachstellenscanner und Codeüberprüfungen.

#2 Bewertung: Die Risikobewertung entscheidet über die Priorisierung. Für jede identifizierte Schwachstelle wird das Worst-Case-Szenario bestimmt, das auf das Unternehmen zukommen könnte, wenn diese durch einen Angreifer ausgenutzt wird. Auf Grundlage dieser Szenarien können die identifizierten Schwachstellen kategorisiert und priorisiert werden. Eine geeignete IT-Dokumentationssoftware hilft dabei, die gewonnenen Informationen zu dokumentieren, um später wieder darauf zurückgreifen zu können und möglicherweise auch im Verlauf noch wichtige Erkenntnisse zu gewinnen.

#3 Überwachung und Bekämpfung: Dieser Teil des Prozesses erfolgt kontinuierlich, denn auch neu auftretende Sicherheitslücken müssen entdeckt werden – und zwar durch proaktive Überwachung. Die Schwachstellen mit der höchsten Priorität werden zuerst beseitigt. Je nach Art der Sicherheitslücke können unterschiedliche Maßnahmen erforderlich sein, zum Beispiel ein Geräteneustart, die Installation eines Patches oder die Einrichtung eines Workarounds, bis eine Lösung verfügbar ist.

#4 Überprüfung und Bestätigung: Vertrauen ist gut, Kontrolle ist besser. Aus diesem Grund besteht der letzte Schritt im Vulnerability Management darin, zu überprüfen, ob die durchgeführten Maßnahmen erfolgreich waren und die identifizierten Schwachstellen tatsächlich behoben wurden. Dies kann durch erneute Scans, Tests und Audits erfolgen. Diese Phase dient auch dazu, Compliance-Anforderungen zu erfüllen und zu dokumentieren, dass das Unternehmen seine Sorgfaltspflicht in Bezug auf die IT-Sicherheit erfüllt hat.

Tools für das Schwachstellenmanagement: Vorzüge und Alternativen

Spezielle Vulnerability-Management-Lösungen bieten alle vier oben genannten Schritte in einem benutzerfreundlichen Paket an. Doch auch ohne diese ist es möglich, effektiv mit Schwachstellen umzugehen. Eine entsprechende Software – ob spezialisiert oder als Teil einer Unified-IT-Management-Plattform – sollte die folgenden Funktionen umfassen:

➤ Abdeckung: Die Stärke von Tools für das Schwachstellenmanagement liegt in ihrer Fähigkeit, eine breite Palette von Sicherheitslücken aufzudecken. Führende Lösungen bieten einen umfassenden Überblick über alle Schwachstellen in einer IT-Umgebung. Sie erleichtern die Risikobewertung und unterstützen bei der Implementierung geeigneter Schutzmaßnahmen und der Sicherung wichtiger digitaler Daten. Hier gilt: je mehr, desto besser.

➤ Automatisierung: Ein weiterer signifikanter Vorteil einiger Tools ist die Möglichkeit der Automatisierung vieler Aufgaben innerhalb des Vulnerability Managements. Das verantwortliche Team spart Zeit und Mühe, da die entsprechende Lösung regelmäßige und konsistente, automatisierte Überprüfungen auf Schwachstellen ermöglicht. Gerade in Zeiten des akuten Fachkräftemangels ist die Entlastung der IT-Teams ein wichtiger Faktor. Automatisierungen können außerdem bei der Behebung von Sicherheitslücken hilfreich sein, sie erleichtern Wartungsaufgaben und reduzieren aktiv Risikofaktoren.

➤ Berichterstattung: Reporting-Funktionen bieten einen transparenten Überblick über die aktuelle Sicherheitslage und erleichtern die Nachverfolgung von Verbesserungen. Sie ermöglichen es außerdem, den Status von Schwachstellen und die Wirksamkeit der Maßnahmen zur Risikominderung zu verfolgen. Berichte dienen darüber hinaus dazu, die Einhaltung gesetzlicher Anforderungen zu belegen und zu dokumentieren, dass ein Unternehmen die nötigen Schritte zur Verbesserung der IT-Sicherheit unternommen hat und sich Compliance-konform verhält.

Proaktives Schwachstellenmanagement

Common Vulnerabilities and Exposures (CVEs – zu deutsch: allgemeine Schwachstellen und Gefährdungen) spielen eine zentrale Rolle im Schwachstellenmanagement und gehören daher auf die Agenda eines jeden IT-Teams.

Dabei handelt es sich um eine standardisierte Kennung, die einer bestimmten Schwachstelle zugewiesen wird und so zu einem eindeutigen Bezugspunkt wird. Fachleute für Cybersicherheit können CVEs verwenden, um Schwachstellen in verschiedenen Systemen und Plattformen zu diskutieren, mit anderen zu teilen und gemeinsam an Lösungen zu arbeiten. Als eindeutige Kennziffer bieten sie eine gemeinsame Basis und sorgen dafür, dass alle Beteiligten genau wissen, um welche Sicherheitslücke es im konkreten Fall geht.

Einige CVEs erlangten bereits traurige Berühmtheit: Die berüchtigte CVE-2017-0144, auch bekannt als EternalBlue, deckte beispielsweise 2017 Schwachstellen im SMB-Protokoll von Microsoft auf, was zu dem weltweiten WannaCry-Ransomware-Angriff führte. CVE-2014-0160, der Heartbleed-Bug von 2014, betraf die kryptografische Softwarebibliothek OpenSSL.

CVEs spielen eine Schlüsselrolle bei der proaktiven Identifizierung und Behebung von Schwachstellen, denn durch die Bereitstellung einer standardisierten Referenz können Cybersicherheitsprofis effizient kommunizieren, Informationen über Bedrohungen austauschen und gemeinsam an einer Lösung arbeiten – idealerweise bevor Schäden entstehen. Und auch im Falle eines akuten Cybersecurity-Vorfalls sind die Kennziffern unerlässlich: Sicherheitsteams können sie nutzen, um die Art der Sicherheitslücke zu verstehen, ihren Schweregrad einzuschätzen und gezielte Maßnahmen zu ergreifen.

Beispiele wie die Datenpanne bei Equifax (CVE-2017-5638) und die Apache Struts-Schwachstelle zeigen immer wieder, wie die Ausnutzung bereits bekannter Einfallstore zu erheblichen Datenschutzverletzungen führen kann. Unternehmen müssen also stets auf dem aktuellsten Stand bleiben und die Vernetzung mit Gleichgesinnten kann dabei helfen, Angreifern einen Schritt voraus zu sein.

Ein Risikobasiertes Vulnerability Management ist Teil einer proaktiven Cybersicherheitsstrategie, die darauf abzielt, Schwachstellen auf Basis ihres individuellen Risikopotenzials zu bewerten und die Bedrohungen zuerst anzugehen, die am Dringendsten zu beheben sind.

André Schindler, NinjaOne

Fazit

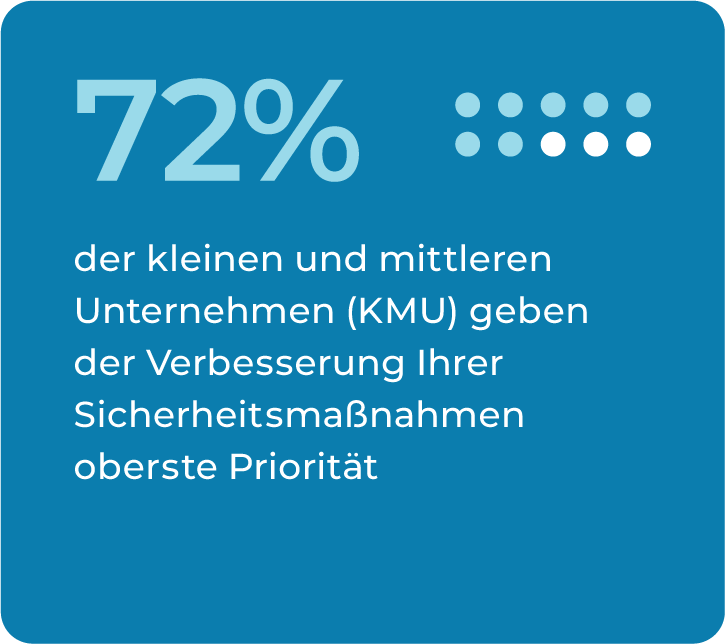

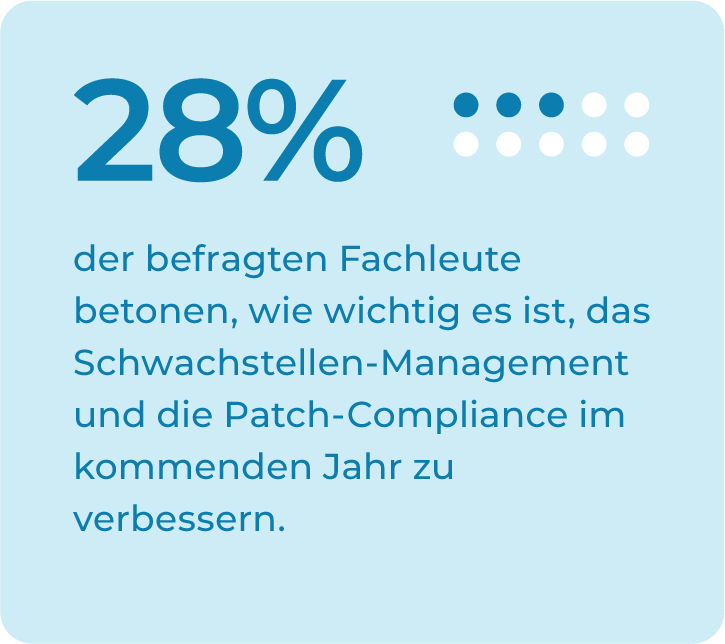

Sicherheit in der digitalen Welt erfordert ständige Wachsamkeit. Während einige Cyberattacken unerwartet aus dem Nichts auftauchen und Unternehmen regelrecht überrollen, können IT-Teams anderen Angriffen durchaus vorbeugen, indem sie ihre Hausaufgaben gründlich machen. Ein proaktives, risikobasiertes Schwachstellenmanagement sollte dabei ganz oben auf der Agenda stehen. Die Umsetzung in der Praxis gelingt mit klar strukturierten Prozessen, professionell ausgestatteten Teams und durchdachten Hilfsmitteln an den richtigen Stellen. Mit diesem Handwerkszeug machen Unternehmen das Vulnerability Management für sich zu einer effektiven Methode, um sich vor Sicherheitsverletzungen zu schützen und das Risiko eines folgenschweren Cyberangriffs zu reduzieren.