Eine Krankenkasse mit etwa 9.000 Usern hat sich entschlossen, ein IAM in Nutzung zu nehmen. Um das Ziel, eine erste Phase des IAM kurzfristig produktiv setzen zu können, wurde eine Reihe notwendiger Voraussetzungen erkannt und akzeptiert. Das Projekt ist in mindestens zwei Phasen zu splitten. In der ersten Phase wird sich auf den Schwerpunkt AD und dessen Ressourcen konzentriert.

Kurzfristig wirksam sollten auch die Automatisierungsmöglichkeiten der Zuordnung der AD-Ressourcen Exchange und Filespace genutzt werden. Einverständnis musste auch in der weitgehenden Nutzung der Standards des IAM mit dessen Modellierungsmöglichkeiten bestehen, womit dann keinerlei Anpassungsprogrammierungen erforderlich sind, die immer einen Zeitverzug bewirken.

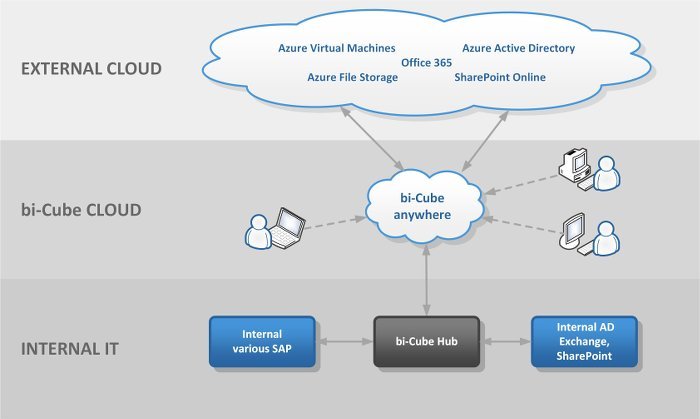

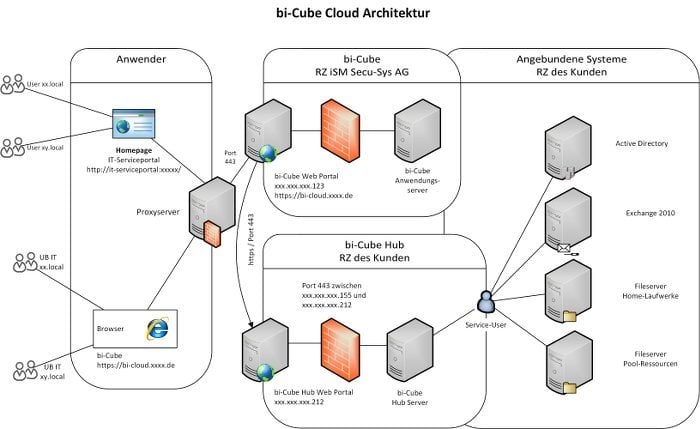

Um die Automatisierungsmöglichkeiten von bi-Cube voll nutzen zu können, bestand auch die Bereitschaft dem End-User im Service-Portal eine Eigenverantwortung in der Beantragung von Ressourcen zuzumuten und zuzutrauen. Letztlich sollte der technische Implementierungsaufwand durch die Nutzung aus der iSM-Cloud vermieden werden. Möglich wird die Nutzung aus der Cloud durch das duale Cloud-Konzept von bi-Cube, das durch die Kommunikation mit einem bi-Cube Hub in der Infrastruktur des Kunden praktisch wie eine on-premise Installation mit allen Cloud-Vorteilen wirkt (siehe Bild 1). Durch das Mietmodell des IAM aus der Cloud entfällt auch eine aufwendige Investitionsphase.

Bild 1: Die bi-direktionale Architektur der bi-Cube Cloud, Quelle: iSM Secu-Sys

Um einen schnellen Einsatzes zu erreichen, wurde das standardisierte IAM-Einführungskonzept des iSM genutzt. Dieses Konzept ermöglicht es, das IAM-System beim Kunden mit einem Aufwand von nicht mehr als 30 (Werk-)Tagen und zirka 20 Tagen internem Aufwand so weit zu bringen, dass es aus der Cloud in einer ersten Phase produktiv einsetzbar ist.

Projekt und Ergebnis Phase

Das Projekt startete am 29.11.2018 mit einem Kick-Off-Meeting beim Kunden. Zum 04.01.2019 konnte die Phase 1 mit den wichtigsten Funktionen produktiv gesetzt werden. Die User- und Organisations-Daten sowie die Leiter der Bereiche werden regelmäßig mit bi-Cube synchronisiert. Eine Migration von zwei AD-Domänen wurde erforderlich, da der Einsatz von bi-Cube auch ein Mittel zur Konsolidierung auf ein AD ist. Es konnten die ersten fachlichen Basisrollen modelliert und regelbasiert automatisch zugeordnet werden. Neue Mitarbeiter werden nur noch in bi-Cube aufgenommen und über die automatisch zugeordnete Basisrolle im AD angelegt, erhalten ein Postfach und die Rechte zur Nutzung des bi-Cube Workplace. Bi-Cube erzeugt auch HomeDir des Users über die Basisrolle.

Neben der Automatisierung der bisherigen Prozesse erwartet man von einem IAM auch einige weitere Funktionen. Mit der Dubletten-Kontrolle und -Auflösung und der Bereitstellung der ersten Antragsprozesse im Self-Service für jeden User, wird auch eine deutliche Entlastung des UHD erreicht.

Diese automatisierten Ressourcenprozesse ermöglichen einen Password Self-Service sowie zwei Antragsprozesse(Antrag auf Pool-Ressource, Allg. dokumentenbasierter Antragsprozess).

Wenn in der Aufbauorganisation in bi-Cube ein neues Element (Abteilung) generiert wird, erfolgt eine automatische Anlage eines Filespaces sowie die Berechtigung der Mitarbeiter dieser Organisations-Einheit an diesem Abteilungs-Filespace.

Dieses Ziel wurde auch ohne direkten Aufenthalt der iSM-Experten beim Kunden erreicht.

Ein wesentliches Automatisierungsmittel ist damit der Self-Service durch die Mitarbeiter.

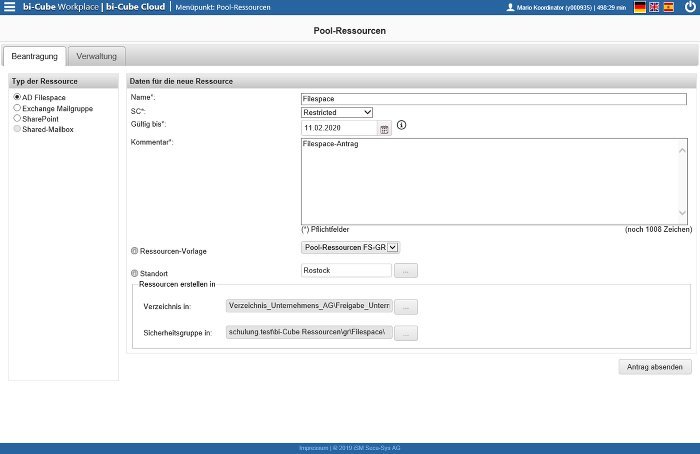

Über den bi-Cube Workplace kann der berechtigte User u.a. eine sogenannte Pool-Ressource (Filespace oder Mailgruppe) beantragen (siehe Bild 2).

Bild 2: Pool-Ressourcen-Antrag, Quelle: iSM Secu-Sys

Nach Freigabe durch den Leiter wird diese Ressource inklusive der erforderlichen Gruppen im AD durch bi-Cube automatisch angelegt und der Antragsteller als Owner definiert. Dieser kann dann im Self-Service weitere User an dieser Ressource berechtigen. Andere User können diese Pool-Ressource sehen und eine Teilnahme bei deren Owner beantragen. Alle diese Operationen laufen unter Regie von bi-Cube und vollkommen ohne die Mitarbeit eines AD-Admins ab.

Einstieg in das Rollenmodell

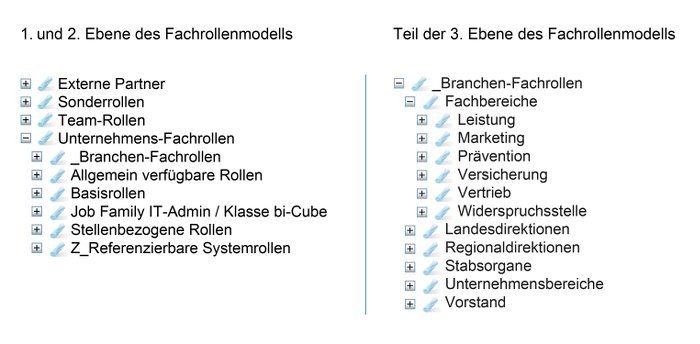

Vom iSM wird ein Rollen-Referenz-Modell (RRM) vorinstalliert. Zweck dieses RRM ist es, dem Kunden eine Grundstruktur des Rollenmodells vorzugeben und ihm die Einstiegsebenen für die konkreten eigenen Fachrollen vorzubereiten (siehe Bild 3).

Bild 3: Die ersten Ebenen des Fachrollenmodells, Quelle: iSM Secu-Sys

Die erste Ebene enthält nur die vier branchenunabhängigen Hauptgruppen. Das eigentliche Fachrollenmodell (FRM) wird unter dem Container „Unternehmens-Fach-Rollen“ entwickelt. Im Fall einer Krankenversicherung beginnt hier die Spezifik des Unternehmens mit Branchen-Fachrollen. In diesen Containern werden dann die konkreten Fachrollen vom Kunden weitgehend eigenständig modelliert.

Neben den rollenbasierten Berechtigungen wird es aber immer einen gewissen Anteil von durch bi-Cube direkt zugeordneten, individuellen Berechtigungen geben, womit das IAM alle User-Berechtigungen „kennt“.

Sicherheitsmaßnahmen

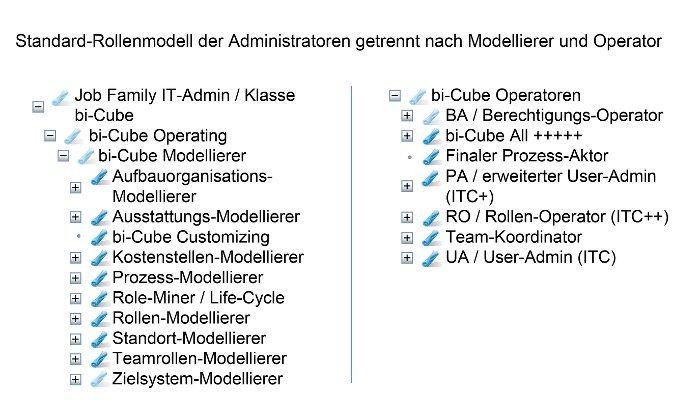

Eine weitere wichtige Vorgabe ist das Admin-Rollen-Modell (Bild 4), wodurch das für ein IAM wichtige Sicherheitsniveau einzuhalten ist. Durch die Rollen der Job-Family ‚IT-Admin‘ sind die einzelnen Admin-Bereiche streng in die Modellierer und Operatoren getrennt, womit sich die auch für diesen Bereich wichtigen SoD-Regeln sicherstellen lassen.

Bild 4: Das Standard-Rollenmodell der Administratoren, Quelle: iSM Secu-Sys

Die Cloud-Installation von bi-Cube ist verpflichtend mit dem Managed-Service des iSM verbunden. Das bedingt eine saubere Trennung der Berechtigungen des Kunden und des Managed-Service-Teams im Kundensystem. Um den zukünftigen Anforderungen des IT-Sicherheitsgesetzes zu KRITIS zu entsprechen, erfolgt eine technische Trennung der Möglichkeiten der Rechtezuordnung. Die Mitarbeiter des iSM können sich keine Rechte in den Kundensystemen zuordnen. Berechtigungen der User des Kunden an bi-Cube selbst bedürfen der Freigabe des iSM.

Diese Trennung ist zeitlich variabel. In der Einstiegsphase haben die Mitarbeiter des Kunden in der Regel noch nicht die erforderlichen Zertifikate, um etwa als Rollen-Modellierer tätig zu sein. Schrittweise kann dann je nach personellen Möglichkeiten des Kunden die Modellierung durch den Kunden übernommen werden.

Wodurch war dieses Ergebnis möglich?

bi-Cube steht kurzfristig als Systembasis aus der Cloud zur Verfügung. Der in der Infrastruktur des Kunden erforderliche Hub (bi-Cube Gateway) ist remote schnell aufgesetzt. Die modulare Struktur von bi-Cube ermöglicht es, die Funktionalität für die geforderte Phase 1 zielgenau bereitzustellen.

Das IAM benötigt durch den hohen Grad an Standardisierung bei gleichzeitiger Generik keine kundenspezifische Anpassungsprogrammierung. Ein extrem wichtiger Faktor war die hohe Priorisierung beim Kunden und dessen effektive Mitarbeit.

Auf eine aufwendige Projektorganisation und zeitraubende Meetings beim Kunden wurde verzichtet und die (agile) Steuerung wurde dem verantwortlichen iSM-Team überlassen.

Also ist zu konstatieren: Nur wenn alle Beteiligten (und das dürfen beim Kunden nicht zu viele sein) extrem kooperativ arbeiten und die weitgehenden Möglichkeiten von bi-Cube und die Erfahrung des iSM-Teams bereitwillig nutzen, ist ein solches Ergebnis zu erreichen!

Ein partieller Showstopper war auch hier die etwas mühselige, kurzfristige Bereitstellung der erforderlichen Systemberechtigungen des bi-Cube System-Accounts im AD, sowie die etwas schwierige Lösung der technischen Zertifikatsprobleme. In dem Bewusstsein der AD-Admins ist es nicht einfach zu akzeptieren, dass ein Automat, der Admin-Funktionen ausführt, auch Admin-Berechtigungen benötigt. Dieses Ergebnis widerlegt die allgemeine Ansicht, dass ein IAM immer teuer und langwierig sein muss, in sehr eindeutiger und überzeugender Art und Weise.

Weitere Planung für Phase 2

Die Planung der Phase 2 sieht vor, dass diese Ende Mai abgeschlossen ist. Damit wäre dann ein komplettes IAM innerhalb von sechs Monaten eingeführt. Eine gewisse Zeit dient jetzt der Konsolidierung der Funktionen der Phase 1. Dies geht aber mit gleichzeitiger Einführung von weiteren Prozessen wie OE-Wechsel und Teams sowie die Compliance-Funktionen Re-Zertifizierung und Reconciliation einher.

Besonders wichtig für die Phase 2 ist die Modellierung des Kernsystems mit anschließender Migration und Übernahme der Verwaltung des Kernsystems durch bi-Cube. Die Modellierung der AD-geführter Applikationen und der schrittweise Ausbau des Rollenmodells sind ebenfalls in Phase 2 vorgesehen. Um der zunehmenden übergreifenden Digitalisierung zu entsprechen, werden weitere User-Kategorien wie Externe und Praktikanten in die zentrale Verwaltung übernommen.

Prof. Dr. Dr. Gerd Rossa

CEO iSM Secu-Sys AG

www.secu-sys.de