Schulungen zum Sicherheitsbewusstsein sind wichtig, um die Aufmerksamkeit auf Cyberkriminalität und den damit verbundenen Risiken zu lenken. Sie werden zu einer beliebten Strategie, die von IT-Fachleuten eingesetzt wird, um Organisationen vor Sicherheitsverletzungen zu schützen, die durch menschliche Fehler verursacht werden. Der Aufbau eines Schulungsprogramms ist jedoch mit viel Arbeit verbunden – so gelingt die Planung.

Schritt 1: Durchführung einer Lückenanalyse

Es ist von entscheidender Bedeutung, eine Lückenanalyse durchzuführen, um potenzielle menschliche Risiken und Schwachstellen im Sicherheitsbewusstsein der jeweiligen Organisation zu bewerten.

1. Ursachen für Phishing identifizieren

2. Den idealen zukünftigen Zustand festlegen

3. Den Ist-Zustand analysieren

4. Ideal- und Ist-Zustand vergleichen

5. Plan erstellen, um Lücken zu schließen

Führungskräfte müssen den effektivsten und effizientesten Weg wählen, um die Probleme zu beheben. Es gibt viele gut konzipierte Schulungsprogramme, aus denen sie wählen können. Durch eine Lückenanalyse erhält man ein genaues Bild davon, welche Mitarbeiter vorrangig geschult werden müssen und welche Verbesserungsmöglichkeiten in Betracht gezogen werden sollten.

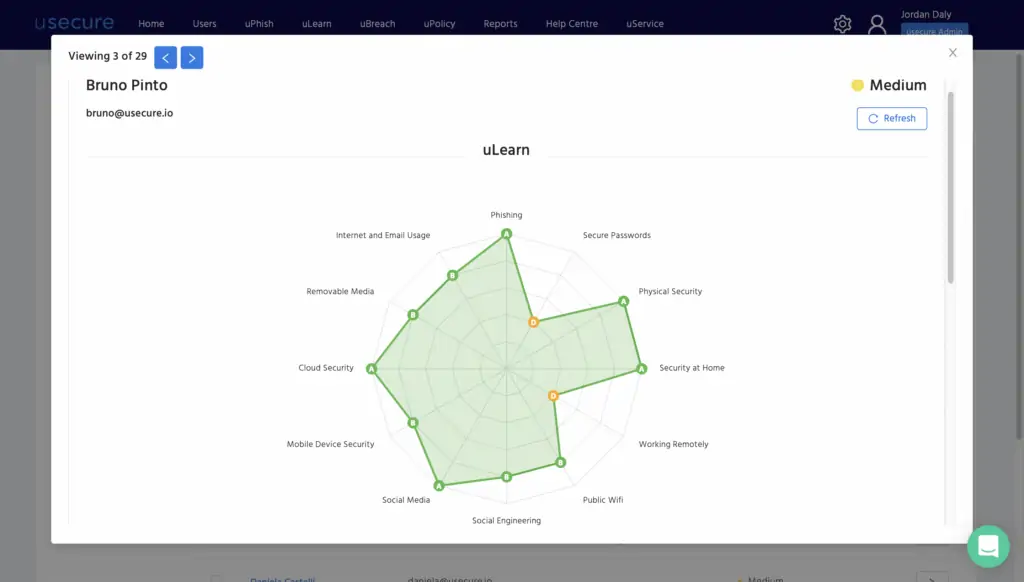

Im Folgenden finden Sie ein Beispiel dafür, wie Sie mit einem Programm wie usecure eine schnelle Lückenanalyse durchführen können. Sobald Mitarbeiter registriert sind, verschickt usecure einen kurzen, 10-minütigen Fragebogen, der die Wissenslücken der einzelnen Mitarbeiter in den Kernbereichen der Informationssicherheit aufzeigt.

Schritt 2: Regelmäßige Schulungen planen

Wie oft sollten die Mitarbeiter geschult werden? Immer mehr Unternehmen stellen fest, dass monatliche Sicherheitsschulungen der effektivste Ansatz sind, um alle Mitarbeiter über neue Bedrohungen aufzuklären und gleichzeitig ihr Wissen optimal zu erhalten. Es gibt Hunderte von Programmen für Sicherheitsschulungen auf dem Markt, aber um das am besten geeignete auszuwählen, sollte man nach solchen suchen, die es ermöglichen, personalisierte Schulungen auszuwählen und einzustellen, anstatt ein standartisiertes Programm zu erstellen.

Schritt 3: Regelmäßige Überprüfung der Schulungsleistung

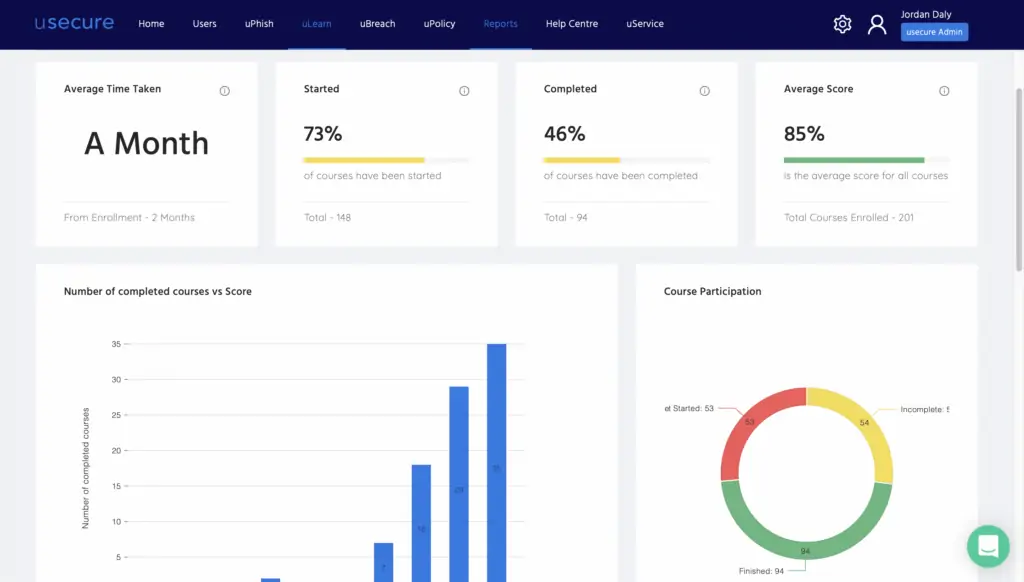

Unabhängig von der Art und Häufigkeit der Schulungen ist es wichtig, die Leistung der Mitarbeiter regelmäßig zu überprüfen. Dies hilft dabei, genau zu verstehen, wo sie stehen und was sie tun sollten, um sich zu verbessern. Mit Echtzeit-Coaching können sie weiter gefördert und ihnen dabei geholfen werden, Schwierigkeiten zu überwinden.

Die meisten auf dem Markt erhältlichen Schulungsprogramme für das Sicherheitsbewusstsein enthalten eine Reihe von Kriterien, die Führungskräften helfen, die Lerneffizienz jedes Mitarbeiters zu bestimmen. Einige bieten sogar kurze Tests oder Beurteilungen an, um die Leistung der Mitarbeiter zu bewerten und festzustellen, wo sie als nächstes ansetzen sollten. Dies sind wichtige Funktionen, die in Betracht gezogen werden sollten.

Schritt 4: Regelmäßige Phishing-Simulationen durchführen

Jede Fähigkeit muss regelmäßig geübt werden, sonst geht die Beherrschung dieser Fähigkeit verloren. Dies gilt insbesondere in der heutigen, sich ständig verändernden Cyberkriminalitätslandschaft. Einmalige Mitarbeiterschulungen reichen nicht aus, und es sollten regelmäßig Phishing-Simulationen durchgeführt werden. Sie dienen als Auffrischungskurse, die Mitarbeitern nicht nur dabei helfen, die bereits erlernten Fähigkeiten zu verbessern, sondern dem Unternehmen auch ermöglichen, die Verbesserungen zu messen, die Mitarbeiter im Laufe der Schulung gemacht haben.

Schritt 5: Schulung von Personen, die bei Phishing-Simulationen durchfallen

Schulungen werden immer wichtiger, und viele führende Unternehmen passen sich dem Trend an und verlangen Phishing-Schulungen für Mitarbeiter. Viele dieser Unternehmen wissen nicht, wie sie mit ihren Mitarbeitern verfahren sollen, die bei der Schulung durchfallen.

Mitarbeiter, die bei Phishing-Tests durchfallen, sind ein Warnzeichen für Unternehmen, und diejenigen, die wiederholt durchfallen, sollten noch sorgfältiger behandelt werden. IT-Manager können einen Mitarbeiter zu mehr Wachsamkeit gegenüber verdächtigen E-Mails erziehen. Um sicherzustellen, dass die Mitarbeiter die in der Schulung vermittelten Informationen verinnerlichen, sollten Programmen gewählt werden, die einige Kernbotschaften immer wieder wiederholen, damit die Mitarbeiter diese schnell aufnehmen können.

Schritt 6: Implementierung von Richtlinienprozessen

Nicht zuletzt ist die Implementierung einer klaren und nachvollziehbaren Richtliniendokumentation der Schlüssel zu einer besseren Sicherheitsgrundlage. IT-Manager müssen oft verschiedene Arten von Unterlagen an die Mitarbeiter versenden, um sicherzustellen, dass sie die Richtlinien verstehen und sich bereit erklären, sie zu befolgen. Einige Schulungsprogramme für das Sicherheitsbewusstsein bieten eine breite Palette von vorgefertigten Richtlinienvorlagen an, z. B. für E-Mail-Richtlinien, Passwortrichtlinien oder Verschlüsselungsrichtlinien usw. Diese Vorlagen können IT-Managern viel Zeit und Mühe ersparen. Außerdem können sie in der Regel so bearbeitet werden, dass sie besser an die besonderen Bedürfnisse des Unternehmens angepasst werden können.

Software mit einer Nachverfolgungsfunktion kann IT-Managern einen klaren Überblick über den Fortschritt der Mitarbeiter bei der Befolgung der Richtlinien verschaffen. So wissen die Manager, ob die Richtlinien eingesehen und unterzeichnet wurden. Einige fortschrittliche Schulungsprogramme ermöglichen es den IT-Managern sogar, automatische Regeln festzulegen und die Richtlinien zu einem bestimmten Zeitpunkt an bestimmte Mitarbeiter zu senden, um sicherzustellen, dass kein Mitarbeiter vergessen wird.