Es gibt viele Varianten von Cyberangriffen, gegen die sich Unternehmen wappnen müssen. Was sind die am häufigsten genutzten Methoden und wie kann man sich gegen diese schützen?

1. Welche Arten von Cyberangriffen gibt es?

In den vergangenen Jahren haben Cyberkriminelle ihre Methoden immer mehr perfektioniert und finden fortlaufend noch perfidere Mittel und Wege, Angriffe auf die IT-Systeme ihrer Opfer zu initiieren.

Zu den berüchtigtsten sowie häufigsten Methoden gehören:

Schadsoftware/Malware:

Wer kennt es nicht – zumindest gehört haben die meisten bereits davon: Eine Cyberattacke mithilfe einer schädlichen Software. Dabei gibt es zahlreiche Untergruppen, wovon die bekanntesten Viren, Trojaner und Würmer darstellen.

Ransomware:

Mit sogenannter Ransomware (von englisch ransom für „Lösegeld“) verschafft sich ein Hacker Zugang zum Computernetzwerk und verschlüsselt dann alle wertvollen Daten, die er darin finden kann. Um wieder auf die verlorenen Daten zugreifen zu können, benötigt das Opfer einen Entschlüsselungscode, den es oftmals nur gegen eine horrende Lösegeldzahlung erhält.

Spam- und Phishing-Mails:

Von Phishing spricht man, wenn Betrüger E-Mails verschicken, welche darauf abzielen, heikle Informationen und Daten vom Empfänger zu erlangen. In der Regel erwecken die Mails den Anschein, von seriösen Unternehmen oder sogar offiziellen Institutionen und Dienstleistern (Polizei, Versicherungen, etc.) zu stammen. Im Text wird dem potenziellen Opfer oft mitgeteilt, dass sein Konto gefährdet sei, woraufhin es angewiesen wird, auf einen Link zu klicken, um vertrauliche Informationen zur Überprüfung des Kontos anzugeben.

Botnetze:

Unter einem Botnet bzw. Botnetz versteht man einen Zusammenschluss vernetzter Computer oder Internet-of-Things-Geräte (IoT), auf denen per Schadprogramm ein Bot installiert wurde. Angreifer machen sich die Rechenleistung, Netzwerkanbindung und Daten der von ihnen ferngesteuerten Rechner häufig zunutze, um damit weiterführende Attacken durchzuführen.

DDoS-Angriffe:

Anstatt in ein Computernetzwerk einzudringen, um wertvolle Daten zu erbeuten, können die Angreifer auch versuchen, das Netzwerk zu überlasten oder zu verlangsamen. Dazu bombardieren sie die Server mit einer Vielzahl von Anfragen. Dies sorgt dafür, dass sich die Performance erheblich verlangsamt und netzwerkabhängige Vorgänge nur eingeschränkt möglich sind. Das Image des betroffenen Unternehmens nimmt dadurch unmittelbar Schaden.

Schwachstellen in Soft- und Hardware (auch Backdoor genannt):

Nicht alle Computernetzwerke sind so sicher, wie sie scheinen. Manchmal kann es vorkommen, dass etwa Programmierer Hintertüren im Code offenlassen, die es Hackern ermöglichen, vollständig auf ein Netzwerk zuzugreifen. Tatsächlich suchen Cyberkriminelle unentwegt nach solchen Schwachstellen und wissen genau, wie sie sie am besten ausnutzen können.

Advanced Persistent Threats (APTs):

Ein sogenannter Advanced Persistent Threat (APT) ist eine Cyberattacke, bei der sich eine unautorisierte Person Zugriff auf ein Netzwerk verschafft und sich dort so lange wie möglich unentdeckt aufhält. Die Intention eines APT-Angriffs ist in erster Linie, Daten zu stehlen, ohne jedoch sonstige Spuren zu hinterlassen oder anderweitig Schaden anzurichten.

Social Engineering:

Die meisten Cyberangreifer versuchen, sich Zugang zu einem User-Account zu verschaffen und anschließend dessen Berechtigungen zu erweitern. Dabei kommen vorzugsweise Social-Engineering-Techniken zum Zuge, bei denen die Zielperson freiwillig dem Angreifer Benutzername und Passwort überlässt – allerdings ohne zu wissen, wem sie diese Zugangsdaten zugänglich macht.

2. Wie können sich Unternehmen vor Cyberangriffen schützen?

Was Schutzmaßnahmen für Unternehmen angeht, so kann unterschieden werden zwischen präventiven, detektivischen, repressiven und korrektiven. Was bedeuten diese konkret?

Im Idealfall wird digitalen Einbruchsversuchen in erster Linie bestmöglich vorgebeugt (präventiv) bzw. sie werden mithilfe einer zentralen Überwachung und Signalisierung erkannt (detektivisch), bevor allzu großer Schaden entsteht. Des Weiteren sollten die Folgen eines möglichen Eindringens begrenzt (repressiv) oder sogar im Bestfall rückgängig gemacht werden können (korrektiv). Schon bei der Softwareentwicklung lassen sich übrigens Präventivmaßnahmen treffen, die die Sicherheit im Vorfeld deutlich erhöhen.

Viele Sicherheitskonzepte arbeiten mit mehreren Schichten – so wird versucht, den Schutz der IT auf sämtliche Ebenen eines Unternehmens auszuweiten und sicherzugehen, dass auch alle betroffenen Mitarbeiter, Endgeräte und Systeme up to date und involviert sind. Gerade die Awareness bei der Person selbst ist essenziell: Jeder muss sich der möglichen Risiken eines Cyberangriffs bewusst sein und wissen, was im Worst Case zu tun ist; genauso ist es grundlegend, über die Möglichkeiten der IT-Sicherheitskonzepte Bescheid zu wissen.

Dahingehend spielen zumeist die Verschlüsselung von prekären Daten, ein begrenzter Datenzugang für Endnutzer, das Implementieren von Sicherheitszertifikaten (Differenzierung zwischen öffentlichen, vertraulichen sowie streng vertraulichen Daten) eine tragende Rolle.

Schutz vor Angriffen auf Applikationen: Web-Server, DNS, Mail und VoIP

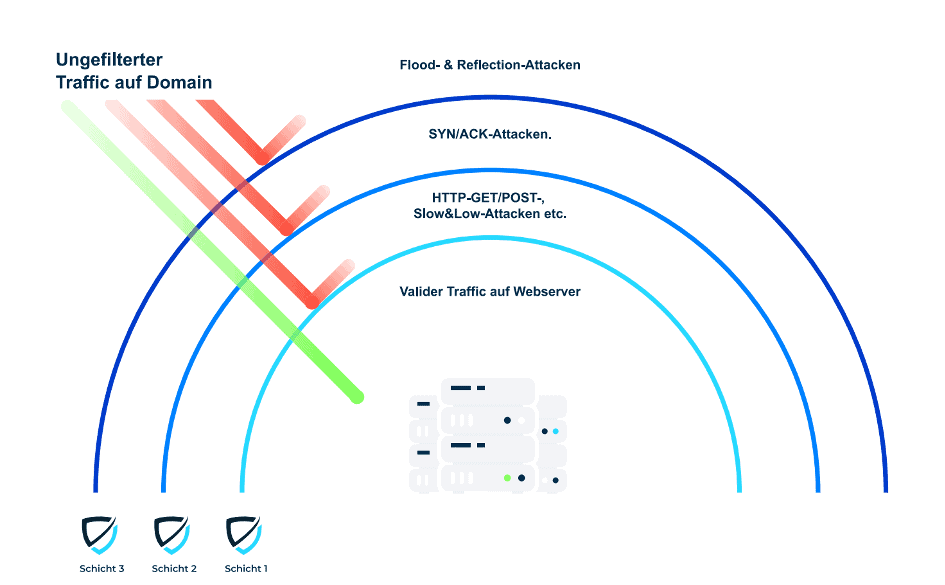

Ein Ansatz ist eine all-in-one Lösung. So sichert die Myra DDoS Website Protection Webauftritte und andere Applikationen vor DDoS-Angriffen. Die Schutzlösung verbirgt Ihre Applikation hinter einem dreischichtigen Filtersystem (Layer 3, 4 und 7). Dieses basiert auf eigens von Myra entwickelten Hard- und Softwarekomponenten.

Schadhafte Traffic-Ströme werden über die komplexen, intelligenten und selbstlernenden Myra-Filterschichten abgewehrt. Das cloudbasierte, georedundante HTTP/SReverse Proxy-System von Myra prüft jeden Request. Valide Anfragen erreichen die Infrastruktur weiterhin wie gewohnt. Der Schutz wird aktiv durch die Umstellung der autoritativen Nameserver auf Myra oder durch Nutzung der bereitgestellten CNAMEs.

www.myrasecurity.com