Cyberkriminellen gelingt es bei 71 Prozent der Ransomware-Angriffe, Daten zu verschlüsseln. Der Sophos-Studie »State of Ransomware 2023« zufolge hatten Unternehmen, die das geforderte Lösegeld zahlten, doppelt so hohe Kosten für die Wiederherstellung wie Firmen, die ein Backup verwenden konnten.

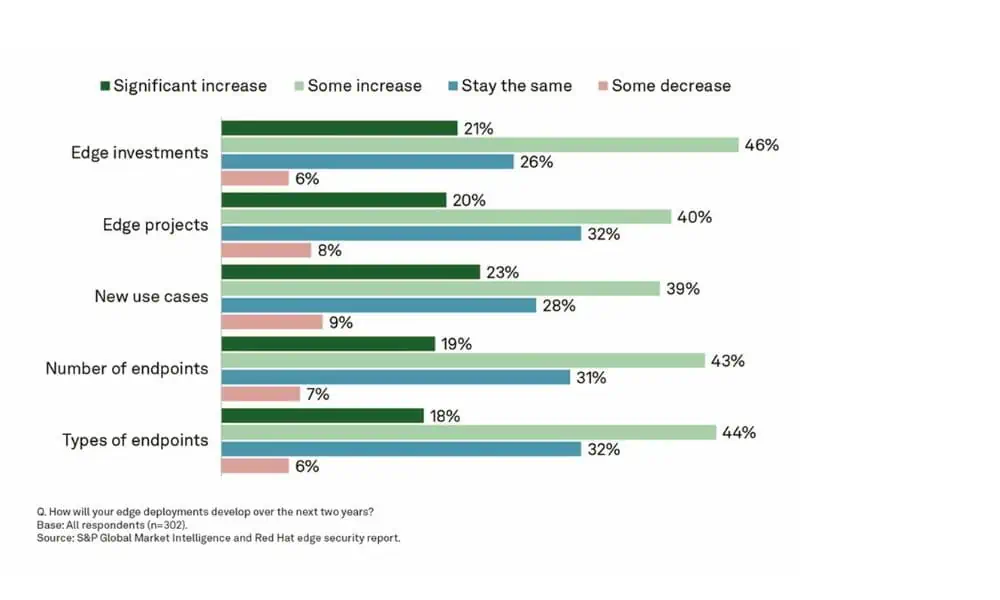

Über zwei Drittel (68 Prozent) der Unternehmen wollen in den kommenden zwei Jahren ihre Investitionen in Edge-Computing »etwas« oder »signifikant« erhöhen. Die Use Cases sind dabei vielfältig. Sie reichen von Applikationen für externe Nutzer bis zu Applikationen, die ausschließlich intern für Kostensenkungen sorgen sollen, so der jetzt von Red Hat vorgelegte »The State of Edge Security Report 2023«.

Die Top-Drei-Anwendungen für Edge-Computing sind demnach bei den Befragten eine bessere »Customer Experience« (bei 46 Prozent der Befragten), sowie die Optimierung von Supply-Chain-Management und Logistik (bei 35 Prozent). Die am häufigsten genannten internen Anwendungsszenarien sind mit jeweils 20 Prozent der Nennungen die Vorbereitung auf die Nutzung von 4G/5G (für 20 Prozent der Befragten) sowie verbessertes Prozess-Management und Automatisierung in der Industrie.

Security-Sorgen beim Edge-Computing

Viele ältere Edge-Systeme nähern sich entweder bereits dem Ende ihrer Lebensdauer oder verfügen nicht über die erforderliche Rechenleistung, um häufige Software-Updates und Patches effizient zu unterstützen. Allerdings sind ältere Edge-Systeme mit veralteten Betriebssystemen oder anfälligen Anwendungen inzwischen nicht mehr nur ein theoretischer Angriffsweg für Cyberkriminelle. Sie nutzen selbst kurze Zeitspannen ohne Updates aus. Auch Fehlkonfigurationen sind ein beliebter Angriffsvektor. Schließlich sind Edge-Systeme oft nur minimal mit Systemen verbunden, die zentral für IT-Governance sorgen.

Zum Beispiel hat Nokia in seinem »Threat Intelligence Report 2023« berichtet, dass inzwischen 60 Prozent der Attacken den Mobilfunknetzen der Telekommunikationsbetreiber in Verbindung zu IoT-Bots stehen, die nach ungeschützten Hosts scannen, um ihr Botnet zu erweitern und dann für DDoS-Attacken missbrauchen zu können. Das Schema ist bei Kriminellen beliebt, weil erfolgreich: Botnets sind inzwischen eine wesentliche Traffic-Quelle bei DDo-Attacken. Laut Nokia hat die Anzahl der IoT Devices, die an DDoS-Attacks beteiligt waren, von rund 200.000 im Vorjahr auf aktuell rund 1 Million Geräte zugenommen. Auf sie entfalle aktuell 40 Prozent des gesamten DDoS-Traffics.

Skalierungs-Sorgen beim Edge-Computing

Eine Herausforderung bei der Absicherung von IoT-Geräten und Edge Servern ist deren schnell zunehmende Anzahl. »Praktiken für das Sicherheitsmanagement, die eine kleine Anzahl von Servern und Geräten mit individuellem Konfigurations-, Schwachstellen- und Patchmanagement unterstützen könnten, werden bei größerem Maßstab schnell überfordert sein«, stellt Red Hat dazu fest.

Der Hersteller erklärt weiter: »Um in großem Maßstab arbeiten zu können, benötigen Sicherheitsteams Betriebsumgebungen, die über alle Geräte und Server hinweg einen gemeinsamen Satz von Sicherheitsmerkmalen bieten, die ihnen die Möglichkeit geben, gemeinsame Sicherheitsrichtlinien und -praktiken zu entwickeln.« Das soll die Automatisierung von Sicherheitsvorgängen vereinfachen und das Risiko von Fehlernverringern, die durch Fehlkonfigurationen verursacht werden.

Berechtigte Sorge vor »Unsicherheit by Design«

Außerdem empfiehlt Red Hat Sicherheit früher in die Anwendungsentwicklung zu integrieren – nicht erst bei der fertigen Anwendung zu prüfen, wie sich Sicherheit herstellen lässt. Den Ansatz bezeichnet Red Hat als »Shift Left« (Linksverschiebung). Grundsätzlich geht es bei dem aus der Softwareentwicklung stammenden »Shift-Left-Ansatz« darum, Aufgaben in einer Prozesskette möglichst sofort dann zu bearbeiten, wenn sie erkannt werden. Um sie zu erkennen, muss frühzeitig getestet werden und die Nachverfolgung dann effizient gestaltet sein.

Allerding ist das leichter gesagt als getan. Die Befragten fürchten etwa, dass die dazu erforderlichen Tests in der Entwicklungsphase fehlen (für 63 Prozent der Befragten eine der drei größten Herausforderungen). Außerdem fürchten sie, dass ihre Entwickler nicht über Sicherheitstools verfügen und dass herkömmliche Tools Cloud-native Apps am Edge nicht schützen können (61 Prozent).

Sorgen bereitet ebenfalls die Software-Lieferkette. Sie gerät zunehmend unter Druck, da sich die Angreifer zunehmend darauf fokussieren, auf indirekten Wegen zum Ziel zu kommen. Ein kompromittierter Softwarelieferant oder ein kompromittierte Softwarebibliothek ist für ein Unternehmen aber nur sehr schwer zu erkennen. Red Hat gibt zudem zu bedenken, das ähnliche Angriffe auch auf die Hardware-Lieferketten erfolgen – auch wenn es da für die Angreifer schwieriger ist, ihre Ziele zu erreichen. Gerade bei Edge Computing, wo Software und Hardware enger gekoppelt ist als in anderen Bereichen, sei das aber eine ernstzunehmende Gefahr.

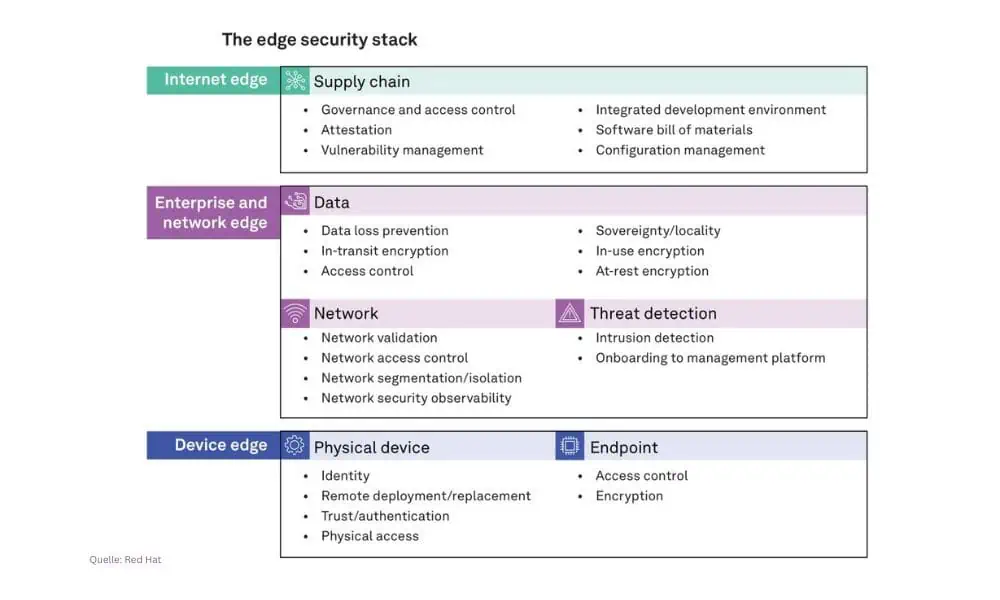

Tipps für den Edge-Security-Stack

Red Hat empfiehlt für den Umgang mit den Risiken einen »Edge Secuity Stack«. Darunter versteht es eine Mischung aus herkömmlichen und neuen Sicherheitstechnologien, die speziell für eine dezentrale Infrastruktur entwickelt wurden. Die zentralen Bereiche, die Verantwortliche im Auge behalten sollten, sind demnach die Software-Lieferkette, Daten, Netzwerk, Bedrohungserkennung, Endpunkte und die physischen Geräte.

In der Umfrage gab es bei den Befragten keine signifikanten Unterschiede bei der Bedeutung, die sie den einzelnen Aspekten zumaßen. Daraus schließ Red Hat: »Dies stützt die Annahme, dass Entscheidungsträger glauben, dass sie alle eine entscheidende Rolle spielen und dass sie all erforderlich sind, um eine komplexe und wachsende Edge-Infrastruktur zu sichern.«

Weiterführende Links:

- Download des »The State of Edge Security Report 2023« (PDF)

- Download des Nokia »Threat Intelligence Report 2023« (PDF)

- Sysdig: Angreifer in der Cloud sind um »Lichtjahre schneller«

- Firmen nach wie vor schlecht auf Cyberangriffe vorbereitet