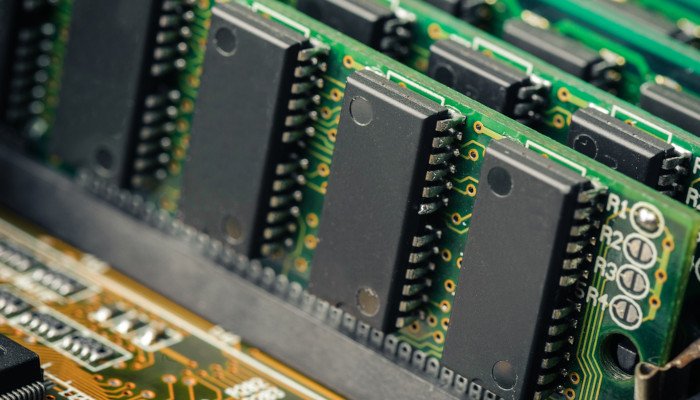

In modernen Computern, Tablets und Smartphones verwendete DRAM-Datenspeicher bieten Hackern aufgrund ihrer Hardware-Beschaffenheit Zugriff auf abgeschirmte Bereiche des Computersystems – ohne dafür irgendeine Software-Sicherheitslücke zu benötigen.

Laut Forschern der ETHZ und Kollegen der Vrije Universiteit Amsterdam sowie Qualcomm sind die Gegenmaßnahmen der Hersteller nur bedingt effektiv. Das Sicherheitsproblem namens “Rowhammer” ist laut ETHZ-Forschungsleiter Kaveh Razavi ein Angriff, der eine fundamentale Schwäche moderner DRAMs ausnutzt. Denn die auf ihnen gespeicherten Daten seien flüchtig und müssten oft aufgefrischt werden – mehr als zehn Mal pro Sekunde. Das liege daran, dass DRAMs ein einziges Kondensator-Transistor-Paar nutzen, um ein Daten-Bit zu speichern und darauf zuzugreifen. Der Kondensator verliert mit der Zeit seine elektrische Ladung. Werde der Ladungsverlust zu groß, wisse der Computer nicht mehr, ob der Wert des gespeicherten Bits “1” war oder “0”.

Laut Razavi können zudem jedes Mal, wenn eine Speicherreihe zum Auslesen oder Schreiben aktiviert wird – die Bits sind in einem Schachbrettmuster aus Reihen und Spalten angeordnet – die Ströme, die dabei im Chip fließen, dazu führen, dass die Kondensatoren in den Nachbarreihen schneller an Ladung verlieren. “Dies ist eine unvermeidbare Folge der ständig wachsenden Dichte elektronischer Bauteile auf den DRAM-Chips”, so Razavis Doktorand Patrick Jattke. Diese hohe Dichte führe dazu, dass ein Angreifer durch wiederholtes Aktivieren – oder “Hämmern” – einer Speicherreihe (“Aggressor”) in einer benachbarten Reihe, auch “Opfer-Reihe” genannt, Bit-Fehler herbeiführen kann.

“Target Row Refresh” unsicher

“Leider ist das Problem [trotz eingebauter Abwehrmaßnahmen der Hersteller] aber immer noch nicht beseitigt”, konstatiert Razavi. Die hier angesprochene “Target Row Refresh”-Abwehrmethode besteht aus verschiedenen direkt in die Datenspeicher eingebauten Schaltkreisen, die ungewöhnlich hohe Aktivierungsfrequenzen bestimmter Speicherreihen aufspüren und so abschätzen können, wo gerade ein Angriff im Gange ist. Als Gegenmaßnahme frischt ein Kontrollschaltkreis dann die vermeintliche Opfer-Reihe vorzeitig auf und kommt damit möglichen Bit-Fehlern zuvor.

Razavi und seine Kollegen haben nun herausgefunden, dass dieses Hardware-basierte “Immunsystem” jedoch nur recht simple Angriffe entdeckt, wie etwa doppelseitige Angriffe, bei denen zwei der Opfer-Reihe benachbarte Speicherreihen ins Visier genommen werden. Durch ausgefeilteres Hämmern kann es aber trotzdem überlistet werden. Das Computerprogramm der Forscher namens “Blacksmith” probiert systematisch komplexe Hämmer-Muster aus, bei denen verschieden viele Reihen mit verschiedenen Frequenzen, Phasen und Intensitäten an unterschiedlichen Stellen des Hämmer-Zyklus aktiviert werden.

Anschließend überprüft die Software, ob ein bestimmtes Muster zu Bit-Fehlern geführt hat. Ergebnis: “Blacksmith konnte für alle der 40 verschiedenen DRAM-Speichermodule, die wir getestet haben, immer ein Muster finden, mit dem Rowhammer-Bit-Fehler herbeigeführt wurden”, sagt Razavi. Derzeit verwendete DRAMs seien potenziellen Angriffen ohne effektive Verteidigungslinie ausgesetzt – und das gelte für die nächsten Jahre.

www.presstext.com