Cyberrisiken und EU-Regularien wie NIS2 oder DORA verlangen neue Sicherheitsstrategien. Zero Trust Network Access (ZTNA) bietet eine passende Antwort – die richtige Umsetzung vorausgesetzt.

Dabei sind Unternehmen nicht alleine: Managed-ZTNA-Modelle helfen, Sicherheit und Compliance strategisch zu verbinden.

Digitale Sicherheit ist längst keine reine IT-Angelegenheit mehr – sie betrifft das gesamte Unternehmen. Gleichzeitig steigt auch die Zahl der regulatorischen Anforderungen auf europäischer und nationaler Ebene. Cyberrisiken und Regularien wie NIS2 oder DORA verlangen neue, ganzheitliche Sicherheitsstrategien. Im Fokus stehen dabei Sicherheitsarchitekturen, die nicht nur robuster, sondern auch transparenter und auditierbar sind. Die wachsende Liste der Compliance-Vorgaben beeinflusst auch ganz konkret strategische Entscheidungen – von der grundlegenden IT-Architektur über die eingesetzten Technologien bis hin zur Auswahl und Anbindung von Partnern. So gaben drei von vier Führungskräfte in einer Studie von Open Systems an, dass mit dem Einhergehen zunehmender Cybersecurity-Vorgaben heutzutage Compliance und Richtlinien bereits maßgeblich ihre IT-Strategie und -Investments bestimmen.

Für viele Unternehmen stellt sich dabei die Frage, wie sie neben dem Aufbau einer robusten IT- und OT-Security auch die Compliance-Vorgaben langfristig erfüllen können. In der Praxis hat sich insbesondere ZTNA als zentrale Lösung etabliert, die auf dem übergeordneten Zero-Trust-Sicherheitskonzept basiert.

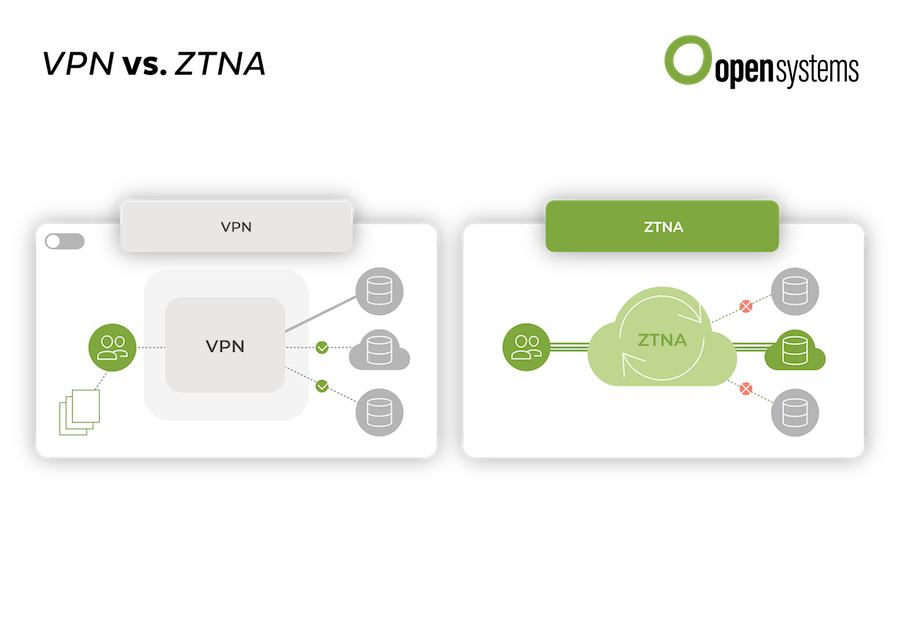

Während das Zero-Trust-Modell ein konzeptioneller Rahmen ist, der auf dem Prinzip „Never trust, always verify“ basiert, also allen Zugriffen unabhängig vom Standort misstraut und eine kontinuierliche Prüfung verlangt, ist Zero Trust Network Access eine technologische Lösung, die genau dieses Prinzip im Netzwerk umsetzt. Auf diese Weise ermöglicht ZTNA nicht nur einen höheren Schutz vor unautorisierten Zugriffen, sondern erfüllt gleichzeitig eine Vielzahl regulatorischer Anforderungen – von der zentralisierten Protokollierung über nachvollziehbare Zugriffsnachweise bis zu granular konfigurierbaren Zugriffsrechten im Sinne des Least-Privilege-Prinzips.

Zero Trust ist keine technische Lösung, sondern ein tiefgreifender organisatorischer Wandel, der mit einer langjährigen Transformation einhergeht. Zusammenarbeit, Prozesse sowie eine übergreifende Sicherheitskultur müssen sich mitverändern – eine Herausforderung, die strategisch angegangen werden muss.

Für jeden Anwendungsfall das richtige Service-Modell

Zero Trust bedeutet für viele Unternehmen einen Paradigmenwechsel, der fundiertes Know-how und Weitblick erfordert. Die Umsetzung ist nicht mit der Implementierung eines Tools vergleichbar, ebenso wenig lässt sich ein grundlegendes Sicherheitskonzept wie Zero Trust nebenbei einführen. ZTNA ist dabei jedoch ein wichtiger technischer Baustein: Es erlaubt die dynamische und kontextabhängige Zugriffskontrolle auf einzelne Anwendungen, unabhängig vom Standort des Nutzers.

Gerade in hybriden Infrastrukturen mit vielfältigen Endgeräten, Cloud-Diensten und Legacy-Systemen steigt die Komplexität allerdings enorm. Die Konsequenz: Ohne durchgängige Sicherheitsarchitektur und die Begleitung von dedizierten Security-Spezialisten entstehen hier neue Angriffsflächen und Produktivitätsverluste – etwa durch Fehlkonfigurationen, unzureichende Rollenkonzepte oder unsichere Authentifizierungen. Wenig verwunderlich also, dass angesichts dieser kritischen Herausforderungen immer mehr Unternehmen auf erfahrene Partner für ihre ZTNA-Einführung setzen. Weil IT-Landschaften, Anforderungen sowie die Inventarisierung sehr individuell ausgebaut sind, sollte bei der Wahl des Anbieters berücksichtig werden, ob flexible Managed-Service-Modelle vorhanden sind – von der Komplettbetreuung bis zur punktuellen Unterstützung.

Bei vollumfänglichen Services übernehmen externe Partner die gesamte Verantwortung – von der Planung über die Implementierung bis zum laufenden Betrieb, dem 24/7-Monitoring und der kontinuierlichen Weiterentwicklung der Access-Lösung. Dies könnte zum Beispiel beim Umstieg von VPN auf ZTNA essenziell sein, damit die Migration gelingt. Unternehmen profitieren in diesem Modell von einer „Rundum-sorglos-Lösung“, bei der erfahrene Experten-Teams die Infrastruktur konzipieren, mit dem Kunden umsetzen und später kontinuierlich an neue regulatorische und technologische Anforderungen anpassen.

Alternativ besteht auch die Option einer partiellen Unterstützung, bei der die hauseigene IT-Abteilung eng mit spezialisierten Dienstleistern zusammenarbeitet. Experten können hier wertvolle Hilfestellungen geben, angefangen bei fehlenden Dokumentationen bis zur Anwenderakzeptanz nach der Migration. Diese Co-Management-Variante ermöglicht eine flexible Aufgabenteilung und bietet insbesondere für mittelgroße Unternehmen eine ausgewogene Balance zwischen interner Kontrolle und externer Expertise.

Diese Vielfalt an Managed-Service-Modellen zeigt: ZTNA ist ein Produkt, das je nach Reifegrad, Ressourcen und strategischer Ausrichtung individuell eingesetzt und ausgeweitet werden sollte. Der Schlüssel für langfristig erfolgreiche Transformationen und Compliance liegt dabei in der richtigen Kombination aus Technologie, Expertise und Prozesskompetenz – sowie in der Bereitschaft, ZTNA nicht als isolierte Maßnahme, sondern als integralen Bestandteil einer umfassenden Sicherheitsstrategie zu begreifen.

Langfristig auf der sicheren Seite

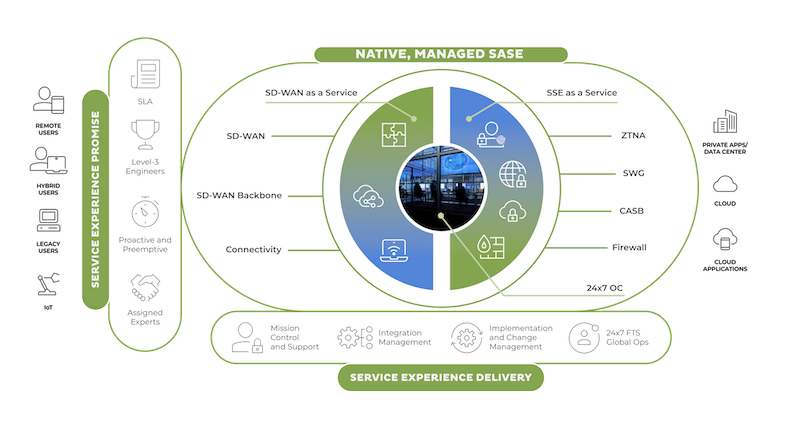

ZTNA wird in den kommenden Jahren weiter an Bedeutung gewinnen – nicht nur aufgrund neuer regulatorischer Anforderungen, sondern auch durch technologische Entwicklungen. Eine zentrale Rolle spielt dabei Künstliche Intelligenz: KI-gestützte Systeme ermöglichen bereits heute eine dynamische Risikobewertung und schnellere Lösungsfindung, im optimalen Fall verknüpft mit einem Human-in-the-Loop-Ansatz.

Erkennt das System beispielsweise einen ungewöhnlichen Zugriffsort oder ein abweichendes Nutzerverhalten, kann es eine zusätzliche Authentifizierung anfragen. In einem Managed-SASE-Ansatz lässt sich diese Intelligenz optimal einbetten: ZTNA wird hier mit Diensten wie Secure Web Gateway, Firewall-as-a-Service oder CASB auf einer cloudnativen Plattform gebündelt. Die Vorteile liegen in der Komplexitätsverringerung für das Team, engen Integration und flexiblen Skalierbarkeit – sowohl technisch als auch regulatorisch.

Unternehmen, die frühzeitig in professionell gemanagte ZTNA-Lösungen investieren, schaffen damit nicht nur die Basis für Compliance, sondern auch für digitale Resilienz und Zukunftsfähigkeit – unabhängig von kurzfristigen regulatorischen Veränderungen.