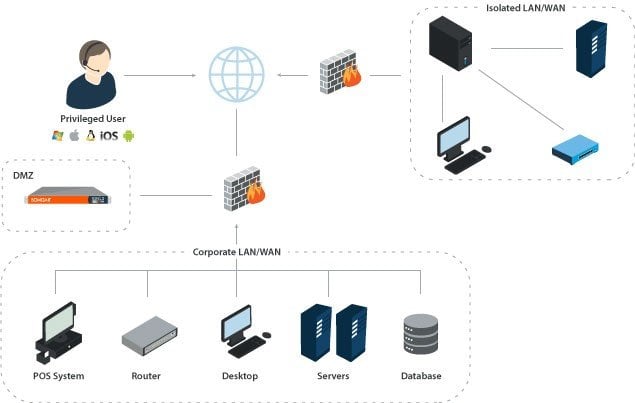

Systemadministratoren schaffen mit ihren privilegierten Accounts ein hohes Risikopotential, weil sie durch ihre uneingeschränkten Berechtigungen Zugriff auf alle Unternehmensdaten haben. Sorgfältige Überlegungen wie „wer benötigt wirklich einen privilegierten Zugang ins Unternehmensnetzwerk?“ und „wie werden diese Accounts sicher verwaltet?“ zahlen sich früher oder später aus.

Denn die Administratoren verfügen sowohl über die IT, als auch über die Business-Ressourcen sehr viel Macht. Wer an dieser Stelle saubere Prozesse einführt, beugt Datenmissbrauch oder -pannen mit unangenehmen Folgen vor.

Bild 1: Privilegierte User mit kontrollierten Zugriffsmöglichkeiten (Quelle: Beyondtrust)

Weite Kreise über die Unternehmensgrenze hinweg

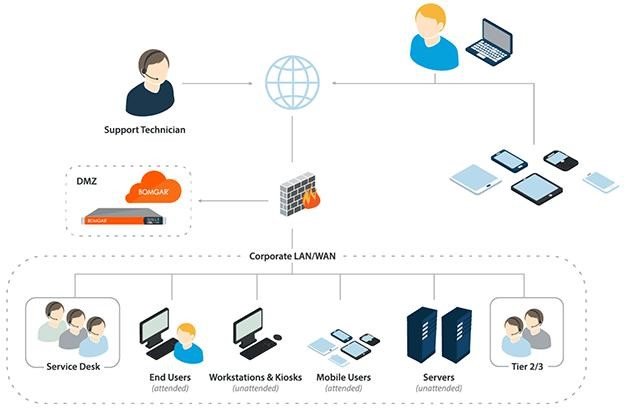

Externe (IT-)Dienstleister, Softwarehersteller, Zulieferer, Logistiker und andere externe Partner benötigen häufig User mit erweiterten Privilegien und Zugriffsmöglichkeiten. Daher führen viele Unternehmen ein „Privileged Access Management“ (PAM) für die Zusammenarbeit über Unternehmensgrenzen hinweg ein. Oft sogar schon bevor sie die Rechte der internen Administratoren aktiv managen.

Bild 2: Netzwerk mit privilegierten externen Usern (Quelle: Beyondtrust)

Privilegierte Accounts öffnen Tür und Tor

Aktuelle Studien schätzen den Schaden durch Cyberkriminalität bis 2021 auf jährlich 6 Billionen Dollar. Sie nennen das die “Hacker Apokalypse”. Dieser Betrag ist doppelt so hoch wie der Schaden, der 2015 in Höhe von 3 Billionen Dollar entstanden ist. Dies ist die größte globale Bedrohung für Unternehmen und eines der größten Probleme der Menschheit in der digital vernetzten Welt. Die Anreize für kriminelle Cyberangriffe sind inzwischen so groß, dass sie den Geldbetrag aus dem illegalen weltweiten Drogenhandel übersteigen werden.

Dies ist mittlerweile zwar allgemein bekannt, trotzdem setzen viele nach wie vor auf die Karte „Vertrauen“. Hand aufs Herz – was ist mit den privilegierten Konten und den Zugriffsmöglichkeiten? Ist beispielsweise ein Mitarbeitender nicht als Domänen-Administrator tätig, besitzt aber trotzdem dessen weitreichende Zugriffsrechte, kann dies für ein Unternehmen gefährlich werden. Wer dagegen genau weiß, wer auf den Systemen und im Firmennetzwerk mit erhöhten oder sogar absoluten Zugriffsrechten arbeitet, sitzt am längeren Hebel.

PAM-Lösungen kontrollieren Zugriffe privilegierter User

IT-Abteilungen wähnen sich teilweise in der trügerischen Sicherheit, dass sie alle Zugriffsberechtigungen durch den Einsatz von Active Directory oder auch durch Lösungen für das Identity Access Management (IAM) vollständig unter Kontrolle haben. Aber gerade im Netzwerk ist es wichtig, dass die Zugriffsrichtlinien zuverlässig und auf Identitäten basierend durchgesetzt werden. In einer komplexen Netzwerkumgebung erfüllen einfache Lösungen diese Anforderungen nicht mehr. Oft kommen IAM-Lösungen zum Einsatz, die in der Lage sind, den grundsätzlichen Zugriff der Nutzer auf Ressourcen wie Anwendungen, Datenbanken, Storage und die Netzwerke richtlinienkonform zu regeln. Braucht es da noch eine PAM-Software, mit deren Hilfe die privilegierten Konten aufgespürt und überwacht werden?

Absolut – weil sich privilegierte Nutzerkonten oft den relevanten Kontrollmechanismen entziehen. PAM-Lösungen dagegen kontrollieren die betroffenen Nutzergruppen, im Idealfall in allen Bereichen. Sie können dort wirken, wo die Standardmechanismen der IAM-Lösungen – die sich um die „normalen Nutzer“ kümmern – nicht mehr greifen.

Die Zugriffsverwaltung wird zusammen mit der Benutzeridentifikation verwendet, um den Benutzerzugriff auf Netzwerkdienste zu steuern. Die Berechtigungsverwaltung wird verwendet, um die Berechtigungsstufen zu steuern, die als Sicherheitsrichtlinie für Gruppen, Kontoarten, Anwendungen und Einzelpersonen festgelegt sind. Dazu gehören die Verwaltung von Passwörtern, die Überwachung von Sitzungen, der Zugriff auf Herstellerrechte und der Zugriff auf Anwendungsdaten. Die PAM-Software (Privileged Access Management) speichert die Anmeldeinformationen von privilegierten Konten in einem hochsicheren und separaten Repository, in dem die Dateien verschlüsselt sind. Der separate verschlüsselte Speicher trägt dazu bei, dass die Anmeldeinformationen nicht gestohlen oder von einer unbefugten Person verwendet werden können, um sich auf der Ebene des Systemadministrators Zugang zum Netzwerk zu verschaffen. Die anspruchsvolleren PAM-Systeme erlauben es den Benutzern nicht, Passwörter zu wählen. Stattdessen verwendet ein Manager für sichere Passwörter eine Multi-Faktor-Authentifizierung, um die Anforderung eines legitimen autorisierten Benutzers zu überprüfen. Er gibt dann jedes Mal, wenn sich ein Admin-Benutzer anmeldet, ein Einmalpasswort aus. Diese Passwörter verfallen automatisch, wenn sich der Benutzer abmeldet, die Sitzung unterbrochen wird oder nach einem bestimmten Zeitraum.

Fazit

In der Praxis herrscht (leider) in vielen IT-Abteilungen ein «Bereichsegoismus». Die Netzwerkverantwortlichen wollen sich vielfach nicht um die Sicherheit kümmern, denn das ist ja die Aufgabe des Bereichs Security. Umgekehrt findet der Bereich Security, dass es sich um eine Netzwerkproblematik handelt, wofür die Security nicht zuständig ist. Als wirksames Mittel gegen Cyberkriminalität müssen beide einen Konsens finden und mit konstruktiver Zusammenarbeit ein besonderes Augenmerk auf die privilegierten User richten.

Die Einführung von Privileged Account Management Lösungen kann phasenweise und mit überschaubarem Aufwand erfolgen. Sie entsprechen dem «state-of-the art», den Datenschutzbehörden immer dringender einfordern und werden daher zunehmend unverzichtbar.