Ein starkes Identity- und Access-Management (IAM) wird zum Standard in Unternehmen, die sich sinnvoll vor Cyberkriminalität schützen wollen. Neben der Frage, wie Sicherheit nicht zum Produktivitäts-Hemmer für die Mitarbeiter wird, spielt es auch eine Rolle, wie es die meist aus den USA stammenden großen Anbieter eigentlich mit der DSGVO halten.

Hier einige interessante Anmerkungen dazu im Dialog mit Gerald Beuchelt, der CISO bei LogMeIn ist, die mit LastPass ein Identity & Access System anbieten.

Transparenz ist der Weg zum Vertrauen

In Deutschland werden Datenschutzpraktiken von US-Unternehmen oft als unzureichend kategorisiert. Die Frage ist also, was US-Unternehmen tun können, um Vertrauen zurückzugewinnen. Gerald Beuchelt sieht diese Problematik durchaus und schlägt vor allem Transparenz als Lösungsansatz vor. Er sagt: “Es gibt sicherlich eine Verschiebung in der Art und Weise, wie die großen Akteure wie Google, Amazon, Facebook sowie andere Unternehmen in den USA und weltweit in Bezug auf ihre Datenschutzpraktiken betrachtet werden. Die offenbar niedrige Priorisierung der Sicherheits- und Datenschutzbemühungen für Millionen von Benutzern dieser Unternehmen mindert das Vertrauen. Die Chance, dass sowohl Unternehmen als auch die Regierung aktiv dazu beitragen können, das Vertrauen ihrer Aktionäre, ihrer Industriepartner und der Öffentlichkeit generell zurückzugewinnen ist weiterhin gegeben. Ein erster Schritt wäre, dass Anbieter Cloud-basierter Lösungen Unternehmen und Verbrauchern transparent zeigen, was mit den Daten geschieht und welche Verbesserungen ihrer Sicherheitsmaßnahmen sie angestoßen haben, anstatt nur Besserung zu geloben.”

DSGVO-Konformität und sichere Identitäten in der Cloud

Identity & Access: Sicherheit und Produktivität in Einklang bringen

Die Lage ist also eigentlich klar: Cyberbedrohungen zwingen Unternehmen dazu, ihre Sicherheitsmaßnahmen im gesamten Unternehmen zu verstärken, neue Gesetze verlangen einen besseren Schutz von Daten und mehr Transparenz. Aber was ist mit den Mitarbeitern, die mit den neuen Systemen jeden Tag arbeiten müssen? Einerseits wünschen sie sich immer mehr Flexibilität und möchten unabhängig von Uhrzeit, Ort und Gerät mit den Apps und Technologien ihrer Wahl arbeiten. Andererseits wächst damit für die IT die Herausforderung in der Verwaltung einer Hybrid-Umgebung, die zunehmend in die Cloud verlagert wird. Beuchelt sieht darin die Herausforderung schlechthin: “Wir müssen mit unseren Lösungen zum Identitätsmanagement IT-Abteilungen dabei unterstützen, Unternehmen vor Cyberangriffen schützen und gleichzeitig für eine Umgebung zu sorgen, in der Mitarbeiter schnell auf die Ressourcen zugreifen können, die sie für produktives Arbeiten benötigen.”

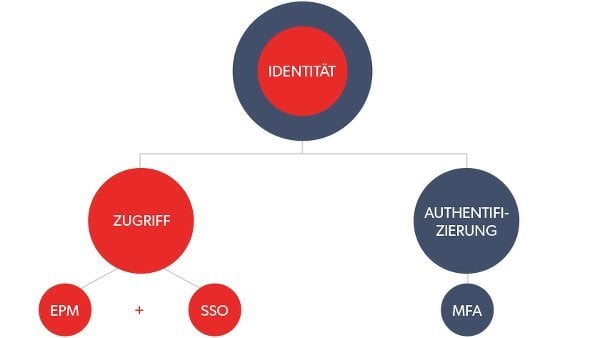

Knappe Ressourcen brauchen eine Komplettlösung, in denen die Hauptkomponenten kombiniert und Investitionen in Identitätstechnologie mit maximalem Nutzen arbeiten.

Identity & Access will sorgfältig vorbereitet sein

Allerdings: Nur indem Unternehmen ihre Situation in Bezug auf die Identitätsverwaltung genau eingrenzen, können sie in Frage kommende Technologien und Lösungen gezielt evaluieren und beurteilen. Sorgfältige Planung und Entscheidungsfindung ist der ideale Weg, um das Maximum an Produktivität und Sicherheit aus Einer solchen Investition herauszuholen. Eine ganzheitliche Lösung, die alle Vorteile jeder IAM-Technologie kombiniert, ist dabei für jeden die beste Option. Eine intuitive und benutzerfreundliche Komplettlösung, mit der jeder Zugriffspunkt zentral verwaltet und kontrolliert werden kann, führt am ehesten zu einer erfolgreichen Implementierung. Mit einheitlichen Einblicken in Benutzerzugriff und Authentifizierung für das ganze Unternehmen kann man dann beides: Die Benutzerfreundlichkeit verbessern und die Sicherheit erhöhen.

In einem aktuellen E-Book bietet Beuchelt eine ausführliche Besprechung der für modernes Identitätsmanagement relevanten Themen an. Dort gibt es:

- eine Definition von Identität

- einen Einblick in die Identitätsverwaltung bei Unternehmen

- eine Erläuterung der individuellen Herausforderungen

Daneben werden auch die wichtigsten Identitätstechnologien aufgezeigt:

- Multifaktor-Authentifizierung (MFA)

- Single Sign-On (SSO)

- Passwortverwaltung der Enterprise-Klasse (EPM)

- Privileged Access Management (PAM)

- Lifecycle Management

Das Identity & Access E-Book von LastPass sollte hier kostenlos zum Download stehen.

www.lastpass.com/de