In letzter Zeit gab es viel Wirbel um die MITRE ATT&CK Matrix und wie sie der Cybersicherheitsbranche helfen kann, sich gegen die wachsende Zahl von Bedrohungen zu schützen. Aber was genau ist MITRE ATT&CK und warum sollten Cybersicherheitsexperten sich damit beschäftigen?

Bevor man sich mit der Matrix selbst beschäftigt, ist es wichtig zu verstehen, wer sie geschaffen hat. MITRE ist eine von der US-Regierung finanzierte Organisation, die 1958 aus dem Massachusetts Institute of Technology (MIT) hervorging. Seitdem ist sie an einer Vielzahl von kommerziellen Projekten beteiligt – und auch an geheimen Projekten für zahlreiche Agenturen der US-Regierung. MITRE verfügt über ein umfangreiches Cybersicherheitsteam, das vom US-amerikanischen National Institute of Standards and Technology (NIST) finanziert wird. Interessanterweise ist MITRE selbst kein Akronym. Obwohl viele denken, dass es für das Massachusetts Institute of Technology Research and Engineering steht, ist es eigentlich die Gründung des frühen Vorstandsmitglieds James McCormack, der etwas wollte, das cool klang, aber an sich nichts bedeutete.

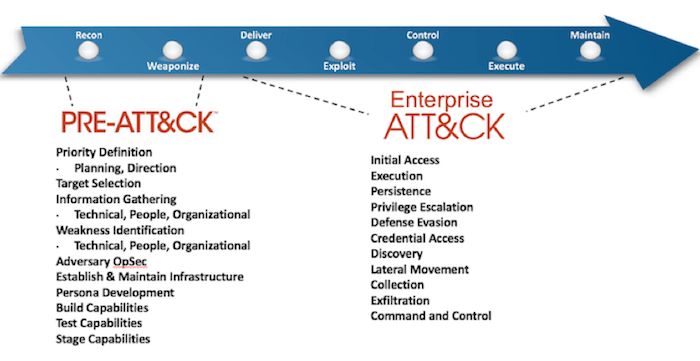

Bild 1: MITRE ATT&CK – Angriffstechniken zugeordnet nach Datenquellen

Ein Ansatz für die globale Cybersicherheit

Das MITRE ATT&CK Enterprise Framework, wie es im vollen Namen heißt, ist eine sich ständig weiterentwickelnde, global zugängliche Wissensbasis für cyberkriminelle Taktiken und Techniken, die auf realen Beobachtungen der letzten Jahre basiert. Diese Taktiken und Techniken werden gesammelt und in einer Reihe von Matrizen angezeigt, die nach Angriffsstufen geordnet sind. Die Hauptmatrix „Unternehmen” umfasst alle drei großen Desktop-Plattformen (Linux, MacOS und Windows) und es gibt auch eine separate Matrix für mobile Plattformen. Im Gegensatz zu MITRE, ist ATT&CK tatsächlich ein Akronym: Es steht für Adversarial Tactics, Techniques (ATT), & Common Knowledge (CK), und ist in zwei Hauptteile unterteilt.

Der erste Teil Adversarial Tactics and Techniques ist eine zeitgenössische Art der Untersuchung von Cyberangriffen. Anstatt sich mit den Endergebnissen eines Angriffs zu befassen, betrachten Sicherheitsanalysten stattdessen die Taktiken und Techniken, die darauf hindeuten, dass ein Angriff bereits im Gange ist. Taktiken sind der Grund für einen Angriff, während die Techniken zeigen, wie die Ausführung bestimmter Aktionen einem Cyberkriminellen hilft, sein Ziel zu erreichen.

Der zweite Hauptteil heißt Common Knowledge, auf Deutsch Allgemeines Wissen, und listet die bekannten Taktiken und Techniken auf, die von Cyberkriminellen verwendet werden. Common Knowledge ist im Wesentlichen die Dokumentation von Abläufen von Angriffen.

Das Hauptziel von MITRE ATT&CK ist es, eine umfassende, allgemein zugängliche Liste aller bekannten Taktiken und Techniken zu erstellen, die von Cyberkriminellen heute verwendet werden. Offen für Regierungs-, Bildungs- und Wirtschaftsorganisationen, ist die Idee, eine breite und hoffentlich umfassende Palette von Angriffsphasen und -sequenzen zu sammeln. Auf diese Weise wird eine einheitliche Systematik geschaffen, um die Kommunikation zwischen Organisationen auf der ganzen Welt sowohl informierter als auch spezifischer zu gestalten.

Wie funktioniert MITRE ATT&CK?

Die MITRE-ATT&CK-Matrix ordnet alle bekannten Taktiken und Techniken visuell in einem leicht verständlichen Format an, wobei die einzelnen Techniken in jeder Spalte aufgelistet sind und die Angriffstaktiken an der Spitze stehen. Ein Angriff beinhaltet immer mindestens eine Technik pro Taktik, und eine abgeschlossene Angriffssequenz wird erstellt, indem man sich in der Matrix von links nach rechts bewegt. Es ist wichtig zu beachten, dass ein Angreifer nicht alle elf Taktiken der Matrix integrieren muss. Vielmehr wird nur die Mindestzahl verwendet, die erforderlich ist, um das gewünschte Ziel zu erreichen. Je weniger Taktiken verwendet werden, desto effizienter ist der Angriff und desto kleiner ist der hinterlassene Footprint – was eine geringere Chance auf Entdeckung bedeutet.

So kann beispielsweise ein Cyberkrimineller in der Phase des Erstzugangs einen Spearphishing-Link oder eine Anlage verwenden, um zu versuchen, die Anmeldeinformationen eines IT-Administrators zu bekommen. Wenn dies erfolgreich war, kann er dann nach einem geeigneten System in der Discovery-Phase suchen, um den Angriff fortzusetzen. Nehmen wir beispielsweise an, es handelt sich um sensible Unternehmensdaten, die auf Onedrive gespeichert sind und auf die der betroffene Administrator bereits Zugriff hat. In diesem Fall ist es für den Angreifer nicht einmal notwendig, die Berechtigungen für den Account zu erhöhen, um in der letzten Phase des Angriffs die Zieldateien von OneDrive auf seinen eigenen Computer herunterzuladen.

Bild 2: Die Sieben Stufen des Cyber Attack Lifecycle, heute bekannt als die Cyber Kill Chain, erstmalig verbreitet von Lockheed Martin.

Praktische Anwendungen von MITRE ATT&CK

In der Praxis gibt es zahlreiche Möglichkeiten, wie Unternehmen mit MITRE ATT&CK Angriffe besser verstehen und sich darauf vorbereiten können. Zum einen ist MITRE ATT&CK eine Quelle der Threat Intelligence. Sicherheitsteams können mit der Datenbank die Absicht von Cyberkriminellen besser verstehen und lernen, welche Instrumente sie einsetzen, um ihre kriminellen Ziele zu erreichen. Sicherheitsteams können MITRE ATT&CK auch dafür nutzen, den Reifegrad ihres eigenen SOCs zu bewerten und zu testen wie effektiv es bei der Erkennung und Reaktion auf Angriffe ist. Auch lassen sich Szenarien zum Testen und Verifizieren von Abwehrmaßnahmen gegen gängige gegnerische Techniken erstellen. Oder es lassen sich Verhaltensanalysen aufbauen um anomale Aktivitäten in einer Umgebung zu erkennen.

MITRE ATT&CK ist eine wichtige Quelle für Informationen im Kampf gegen immer gewiefter vorgehende Cyberkriminelle. IT-Security-Teams sollten sich mit dem Framework beschäftigen, um die Sicherheit in dem von ihnen abgesicherten Unternehmen zu erhöhen. Als Quelle für Threat Intelligence ist MITRE ATT&CK eine wichtige Ressource für Sicherheitsplattformen aller Art.

Till Jäger, Exabeam

www.exabeam.com