Präventive Maßnahmen wie Vulnerability Management bringen die gefährlichen Einfallstore ans Licht, bevor Angreifer sie ausnutzen können. Eine zusätzliche gezielte Vernetzung von IT-Security-Lösungen hilft, diese zu priorisieren.

Cyberattacken können erheblichen Schaden anrichten. Das zeigt der aktuelle „2017 Annual Cybersecurity Report“ des Netzwerkanbieters Cisco. 29 Prozent der Unternehmen, die 2016 Opfer eines Cyber-Angriffes wurden, erlitten Umsatzeinbußen – mehr als ein Drittel davon sogar über 20 Prozent. Dabei mangelt es nicht an Maßnahmen: Der Studie zufolge haben 65 Prozent der befragten Unternehmen mittlerweile bis zu 50 verschiedene Sicherheitsprodukte installiert. Der Haken: Wenn die einzelnen Systeme nicht nahtlos zusammenarbeiten, entstehen neue Sicherheitslücken.

Diese wiederum nutzen Hacker ganz gezielt aus. Sie konzentrieren sich wieder verstärkt auf klassische Angriffsvektoren wie Adware und E-Mail-Spam, um Schadsoftware in Unternehmensnetzwerke einzuschleusen. So war 2016 das weltweite Spam-Niveau so hoch wie seit 2010 nicht mehr, wobei zehn Prozent der unerwünschten Nachrichten Malware enthielten.

Gesetzliche Sicherheitsvorgaben: Die neue EU-Datenschutz-Grundverordnung

Im Visier der Malware-Spezialisten sind häufig personenbezogene Daten wie Kundendaten oder Kreditkartennummern. Unternehmen sind in der Pflicht, diese ausreichend zu schützen – auch seitens der Gesetzgeber: In der neuen EU General Data Protection Regulation (GDPR) haben sich die europäischen Länder nicht nur auf strengere Regularien zum Datenschutz geeinigt. Sie schreiben auch Maßnahmen für die technische und organisatorische Sicherheit vor. Seit 25. Mai 2016 ist die GDPR in Kraft. Unternehmen haben allerdings noch bis zum 25. Mai 2018 Zeit, die neuen Vorschriften umzusetzen. Wer dann nicht in der Lage ist, sie einzuhalten, muss mit empfindlichen Strafen rechnen. Geldbußen von bis zu vier Prozent des weltweiten Jahresumsatzes sind möglich, wenn ein Unternehmen gegen die EU-Datenschutz-Grundverordnung verstößt.

Die Regularien zur Datensicherheit finden sich in Artikel 32 der GDPR. Der genaue Gesetzestext lautet: „Unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten.“

Vulnerability Management für GDPR-konforme IT-Sicherheit

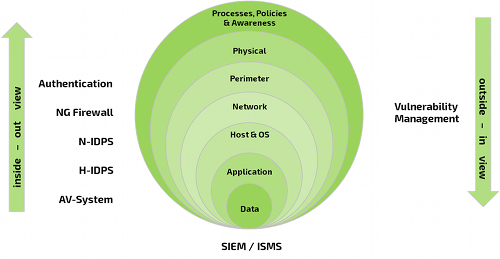

Ein wichtiger Baustein, mit dem Unternehmen für mehr Datensicherheit sorgen können, ist Vulnerability Management – zu Deutsch: Schwachstellenmanagement. Es organisiert und koordiniert Aktivitäten, die Schwachstellen innerhalb einer IT-Infrastruktur erkennen und entschärfen. Schwachstellen können zum Beispiel Fehler im Betriebssystem oder in der Software sein, aber auch fehlerhafte Konfigurationen und veraltete oder unsichere Passwörter. Anders als Firewalls oder Intrusion-Prevention- und Intrusion-Detection-Systeme (IPS und IDS) nimmt Vulnerability Management die Perspektive eines potenziellen Angreifers ein.

Vulnerability Management listet die gefundenen Schwachstellen nicht nur auf. Es nimmt auch eine Risikobewertung vor und stößt Prozesse und Maßnahmen an, um sie zu beseitigen. Dazu gehört zum Beispiel, Patches einzuspielen und Systeme upzudaten. Außerdem erkennt sie unsichere Einstellungen in Programmen. Mithilfe von Dashboards und Berichten können IT-Verantwortliche jederzeit überprüfen, ob eine Maßnahme erfolgreich war.

Bild 1: Vulnerability Management betrachtet das Netzwerk von außen – und nimmt somit den Blickwinkel der Angreifer ein. (Quelle: Greenbone Networks)

In Teamwork Schwachstellen schließen

Gleich in mehrfacher Hinsicht hilft Vulnerability Management Unternehmen dabei, GDPR-Vorgaben umzusetzen. Zum einen dient es als präventive Maßnahme, um Angriffe zu verhindern. Denn Hacker wählen immer den leichtesten Weg. In vielen Fällen nutzen sie lange bekannte Schwachstellen aus. Wer diese rechtzeitig schließt, schiebt Eindringlingen einen Riegel vor. Idealerweise arbeiten Vulnerability-Management-Lösungen nahtlos mit anderen Sicherheitssystemen wie Firewalls und IPS/IDS zusammen und versorgen diese mit den Ergebnissen ihrer Scans. So lassen sie sich gezielt auf die größten Schwachstellen einstellen und arbeiten effektiver.

Zum anderen fordert die GDPR, dass Unternehmen die Wirksamkeit von Sicherheitsmaßnahmen regelmäßig überprüfen müssen. Genau das tut Vulnerability Management: Es scannt die IT-Infrastruktur regelmäßig auf Schwachstellen, stößt Prozesse zu deren Beseitigung an und zeigt, ob diese erfolgreich waren.

Bild 2: Tägliche Sicherheitsupdates mit Risikoeinschätzung sorgen dafür, dass neue Lücken schnell entdeckt und geschlossen werden können (Quelle: Greenbone Networks)

Fazit: In IT-Sicherheit investieren lohnt sich

Unabhängig vom Sicherheitskonzept sollten Unternehmen ihre Sicherheitsvorkehrungen nie als abgeschlossen betrachten. Denn Hacker entwickeln kontinuierlich neue Angriffsmethoden und auch die IT-Umgebung ändert sich schnell. Kommt neue Hardware oder Software hinzu oder nutzen Mitarbeiter auch ihre privaten Smartphones, Notebooks und Tablets im Unternehmen, müssen Sicherheitsverantwortliche wieder neue Gegebenheiten in ihr Konzept integrieren. IT-Security ist deshalb immer ein laufender Prozess – es geht darum, Angriffsflächen täglich zu minimieren.

Der Vorstoß des Gesetzgebers ist also positiv zu bewerten: Mit der EU-Datenschutz-Grundverordnung hat die Politik das Thema Datenschutz aus dem Dornröschenschlaf geweckt. Und das in einer Weise, die Daten-Sicherheit mit IT-Sicherheit verbindet. Jetzt bleibt nur noch der steinige Weg zur Realisierung. Doch die Investition in IT-Sicherheit lohnt sich – insbesondere wenn man sie gegen die Kosten eines Sicherheitsvorfalls aufrechnet. Zudem sollten Unternehmen die Umsetzung der GDPR-Vorschriften nicht als Business-Bremse, sondern als Chance sehen. Denn wer frühzeitig geeignete Sicherheitskonzepte implementiert, verschafft sich auch einen Wettbewerbsvorteil.