Um die Datensicherheit in deutschen Unternehmen ist es zurzeit dramatisch bestellt, wie eine aktuelle Umfrage des Beratungsunternehmens Camaro zeigt. Die meisten deutschen Unternehmen werden demnach die neuen EU-Datenschutzbestimmungen zum Stichtag 25. Mai 2018 noch nicht umgesetzt haben. Viele der 300 befragten Vorstände und Geschäftsführer erkennen erst jetzt, dass sie zu spät mit der Umsetzung der Vorschriften angefangen haben. Fast jeder fünfte Firmenchef denkt, erst im Jahr 2019 oder noch später die Pflichten der EU-DSGVO ausreichend erfüllen zu können.

Warum so viele Firmen alarmiert reagieren: Die Geldstrafen, welche die EU-DSGVO festlegt, sind empfindlich. Bis zu 20 Millionen Euro oder 4 % des weltweiten Gesamtumsatzes sollen Unternehmen zahlen, die sensible Daten nicht ausreichend schützen. Für viele Firmen bedeutet das einen schwerwiegenden Einschnitt, für kleine sogar die potentielle Insolvenz. Die Anforderungen durch die EU-DSGVO sind vielfältig: Zu ihnen gehört etwa eine Zentralisierung der Sicherheitsverwaltung. Privacy by Design – eine weitere Vorgabe – fordert eine tiefe Integration des Datenschutzes in die IT-Architektur. Besonders schmerzhaft wird die Pflicht zur Mitteilung von Datensicherheitsvorfällen: Eine Data Breach Notification durchzuführen kann eine Menge Zeit und Geld kosten, wenn viele Kunden und Partner zu informieren sind. Noch teurer werden aber Strafzahlungen, wenn nach 72 Stunden eine Benachrichtigung ausgeblieben ist. Verschlüsselung bietet einen grundlegenden und schnell implementierbaren Datenschutz, mit dem sich diese Anforderungen erfüllen lassen.

Sicher verschlüsseln

Nur eine Datenverschlüsselung schafft Sicherheit auch dann, wenn sich Unberechtigte Zugriff zu Daten verschafft haben. Unternehmen können so die Anforderungen der EU-DSGVO an externe Datenverarbeitung erfüllen und den Umfang der nötigen Compliance-Maßnahmen möglichst gering halten. Das gilt besonders für die Cloud, wo ein permanenter Schutz der Informationen noch wichtiger ist. Durch Datenverschlüsselung werden die Daten übergreifend in Use, in Transit und at Rest geschützt. So sind Informationen im Gegensatz zu Verfahren, die nur Transportverschlüsselung betreiben, jederzeit geschützt.

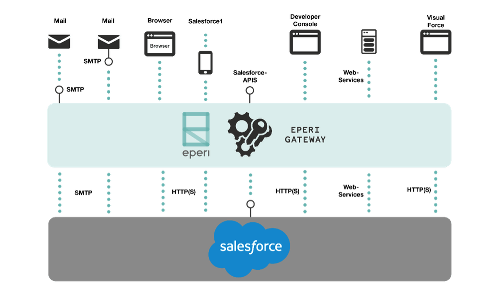

Bild 1: Arbeiten mit verschlüsselten Daten: Ein Verschlüsselungsgateway ermöglicht dem berechtigten Anwender den sicheren Zugriff auf und das Arbeiten mit verschlüsselten Anwendungsdaten, unabhängig von der Zugriffsart (Bildquelle eperi).

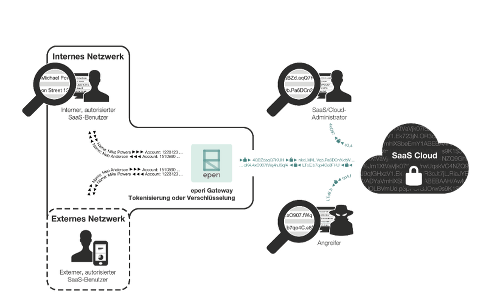

Auch in Zeiten dezentraler Cloud-IT sind Unternehmen gesetzlich verpflichtet, die Kontrolle über Ihre Daten zu behalten. Verschlüsselung ist die Lösung für umfassenden Datenschutz: Selbst externe Administratoren und Unbefugte, die sich Zutritt zu den Daten verschaffen können, sehen so keine Informationen im Klartext. Trotzdem ist Datenverschlüsselung nur die halbe Antwort. Nur in Kombination mit einem zeitgemäßen Schlüsselmanagement stellen Unternehmen sicher, dass ihre Daten außerhalb des sicheren Unternehmensumfeldes unlesbar bleiben. Die Schlüsselinformationen dürfen das Unternehmen niemals verlassen – denn wer immer Zugriff auf die kryptographischen Schlüssel hat, hat Zugang zu den Klartextdaten. Innerhalb des Unternehmens sorgt eine konsequente Gewaltenteilung dafür, dass nur ein kleiner Kreis aus Sicherheitsadministratoren die kryptographischen Schlüssel verwaltet.

Sicher sind Verschlüsselungslösungen zudem nur dann, wenn sie mathematisch korrekt und vollständig verschlüsseln. Verfahren zur Teilverschlüsselung, die oft benutzt werden, um Informationen in den verschlüsselten Daten zu suchen oder sortieren zu können, lassen sich leicht aushebeln. Erprobte Sicherheit bieten etwa Standard-Verschlüsselungsalgorithmen wie AES-256 oder RSA-2048, wenn diese vollständig und unverändert implementiert werden. Die wichtigsten Grundsätze für ein Höchstmaß an Sicherheit sind:

- So wenige Personen wie möglich sollten individuelle Schlüssel generieren – am besten nur wenige ausgewählte Sicherheitsadministratoren. Ein im Unternehmen bestimmter Sicherheitsadministrator hat im Idealfall keinerlei Zugriff auf Daten, kann aber als Einziger Schlüssel weitergeben.

- Das Unternehmen soll seine eigenen kryptographischen Schlüssel generieren und verwalten. Der Anbieter der Verschlüsselungslösung soll keinen Zugriff auf diese Informationen erhalten.

- Der Hersteller der Cloudanwendung darf nur Zugriff auf verschlüsselte Daten in der Anwendung, etwa auf verschlüsselte Mailtexte und Anhänge, erhalten. Das unterscheidet eine sichere Datenverschlüsselung von unsicheren Lösungen, bei denen zum Beispiel Softwarehersteller oft noch den Schlüssel besitzen oder vom Kunden erhalten. Auch hier gilt: Wer Zugriff auf die Schlüssel hat, kann die Daten im Klartext lesen.

- Ein IT-Administrator kann weiterhin nur die Rechte der Benutzer zentral verwalten. Er hat aber selber keinerlei Zugriff auf unverschlüsselte Daten.

- Der berechtigte Anwender kann auf alle Daten im Klartext zugreifen, aber keine weiteren Schlüssel generieren. Beim Datenzugriff hängt er von der Verwaltung seiner Rechte durch den IT-Administrator ab.

Einfache Implementierung

Das Einführen einer Datenverschlüsselung ist heute so einfach wie noch nie: Verschlüsselungsgateways, die als Proxy in ein Unternehmensnetz integriert werden und alle Anfragen und Ausgaben von Daten kontrollieren, funktionieren ohne großen Installations- und Konfigurationsaufwand. Ihre Einrichtung und Wartung ist einfach und erfordern nur minimalste Eingriffe in die Infrastruktur, die in der Regel innerhalb eines Tages machbar sind. Bestehende IT-Infrastrukturen im Unternehmen bleiben so unverändert; bestehende Workflows werden nicht unterbunden.

IT-Administratoren – im Unternehmen sowie beim Cloud-Provider – können beim Einsatz eines Verschlüsselungsgateways wie bisher Daten verwalten. Lesen können sie diese aufgrund der Verschlüsselung jedoch nicht mehr. Verschlüsselungsgateways unterstützen zudem Partitionierung, Backup, Massenupdate, Kopieren, Verschieben, Löschen und die Migration verschlüsselter Daten – also alle Prozesse für die Vorhaltung von Daten in Speichersystemen über den ganzen Lebenszyklus der Informationen hinweg.

Unterstützung von Anwendungen

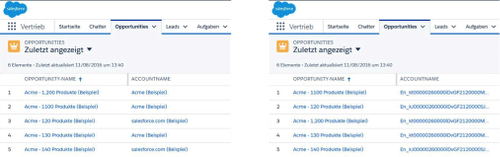

Beim Verschlüsseln von Daten aus Anwendungen dürfen Unternehmen die Endanwender nicht vergessen. Schränkt die Datenschutzlösung zu viele Funktionen der zu schützenden Anwendung ein, werden die Endanwender nicht lange damit arbeiten. Gateway-basierte Verfahren unterstützen berechtigte Anwender bei ihrer Arbeit mit den Daten, ohne Funktionalitäten einzuschränken. Über Funktionsemulationen ermöglicht ein Gateway berechtigten Anwendern die Arbeit mit Datenbeständen, als ob es keine Verschlüsselung gäbe. Templates unterstützten dabei alle wesentlichen Funktionalitäten von Cloud-Anwendungen.

Bild 2: Schlüsselhoheit als Grundlage der Datensicherheit: Nicht einmal der SaaS-Cloud-Administrator kann Daten im Klartext lesen (Bildquelle eperi).

Noch unmerklicher wird eine Gateway-Lösung, die zusätzlich Daten-Tokenisierung zulässt. Dabei generiert ein Gateway für jeden Datensatz Werte, die das gleiche Format, aber einen anderen Inhalt haben, also typkonform sind. Anwendungen können diese verschlüsselten Werte weiterverarbeiten wie gewöhnliche Eingaben. So wird gewährleistet, dass technische Workflows weiter funktionieren und nur der Ersatzwert in der Cloud verarbeitet wird.

Wichtig ist hierbei eine sichere Tokenisierung. Bei älteren Verfahren sind typkonforme Ersatzwerte oft in einer Mapping-Tabelle verzeichnet, welche aus diesem Grund ein beliebtes Ziel für Hacking-Angriffe ist. Wichtig ist es deshalb, die Originaldaten vor dem Eintragen in die Token-Tabelle zu verschlüsseln und so starke Verschlüsselung und Tokenisierung zu kombinieren.

Bild 3: Ohne das Gateway sieht der Nutzer nur verschlüsselte Daten (rechts). Berechtigte erhalten über das Gateway Zugriff auf die Klartextdaten (links) – ohne eine Änderung der Benutzeroberfläche (Bildquelle eperi).

Verschlüsselungsgateways machen EU-DSGVO-Compliance möglich

Angesichts der EU-DSGVO-Deadline brauchen Unternehmen jetzt schnell zu verwirklichende, höchstmögliche Sicherheit. Eine Gateway-basierte Datenverschlüsselung erfüllt die zentralen Forderungen der EU-DSGVO nach der Pseudonymisierung personenbezogener Daten und einem zentralen Kontroll- und Verwaltungspunkt für Datensicherheit und Zugriffsrechte.

Da Datendiebstahl nie völlig ausgeschlossen werden kann, kommt es besonders darauf an, die Daten in diesem Fall nutzlos zu machen. Das ist nur mit einer sicheren, prüfbaren Datenverschlüsselung und einem komplett internen Schlüsselmanagement möglich. Nur beides zusammen ermöglicht die Einhaltung der EU-DSGVO-Compliance. Wer die Schlüssel nicht besitzt, kann selbst gestohlene Daten nicht auslesen. Da keine Offenlegung der Daten erfolgt, entsteht keine Pflicht zur Benachrichtigung, da Unberechtigte keine sinnvollen Daten sehen können. Tiefer und grundsätzlicher lässt sich Datenschutz nicht integrieren.

Elmar Eperiesi-Beck, Gründer und Geschäftsführer von eperi