Die Lage sondieren

Wir wissen allerdings, dass Insider in aller Regel erst einmal testen, ob sie beobachtet werden. Zu verdächtigen Aktivitäten dieser Art gehört es zum Beispiel, auf ein Software-Unterverzeichnis zuzugreifen, das wichtiges geistiges Eigentum des Unternehmens enthält, oder auch das Auflisten von Verzeichnisinhalten. Danach kopiert der Insider an einem beliebigen Wochenende nachts ein bestimmtes Unterverzeichnis in ein Basisverzeichnis, um es sich genauer anzusehen. Schließlich erstellt er üblicherweise irgendwann mitten in der Nacht rekursive Kopien von einigen weiteren Unterverzeichnissen aus dem Hauptverzeichnis, komprimiert oder verschlüsselt sie und sendet sie an eine bestimmte E-Mail-Adresse.

Die Chance, dass solche Verhaltensmuster mithilfe von Algorithmen zur Analyse des Nutzerverhaltens entdeckt werden ist weitaus größer als bei anderen Techniken.

Es gibt jedoch eine raffinierte Methode, die jeder anwenden kann, um das massenweise Kopieren von Dateien zu aufzudecken – auch ohne hochentwickelte Software zur Analyse des Nutzerverhaltens. Die Methode ist zwar nicht perfekt, erkennt aber relativ zuverlässig rekursive Verzeichniskopien, die ein Zeichen für Insider-Diebstahl sein können, wenn sie anschließend mit anderen Daten korreliert werden.

Kopierverhalten von Insidern

Wir wollen nicht unerwähnt lassen, dass die Idee von Jonathan Grier stammt. Grier hat ein eigenes Beratungsunternehmen und präsentierte diesen Algorithmus zum Auffinden von Insidern auf der RSA Conference im letzten Jahr. Sein Ansatz basiert auf einem ziemlich offensichtlichen Mechanismus in Dateiverzeichnissen. Sobald jemand auf eine Datei zugreift, wird ein bestimmtes Metadatum aktualisiert: Das MAC-Feld (modification, access, creation), also der Zeitpunkt, an dem eine Datei erstellt beziehungsweise zum letzten Mal geändert oder verwendet worden ist.

Das MAC-Feld sagt lediglich aus, wann die Datei zum letzten Mal geöffnet oder bearbeitet wurde. Bei neuen Dateien zeigt es den Zeitpunkt zu dem sie erstellt wurden. Die eigentlichen MAC-Metadaten können im Betriebssystem auf mehrere Felder verteilt sein. Aber auch wenn Sie die Daten nicht direkt finden, kann der MAC-Wert ziemlich leicht abgefragt werden. Wenn Sie zum Beispiel dir /t:a in Windows oder ls –l –-time=atime in Linux eingeben wird der MAC-Zeitstempel in der Liste angezeigt.

Verzeichnisse verhalten sich ganz ähnlich wie Dateien. Wenn Sie eine Datei in ein Verzeichnis kopieren, wird auch die MAC-Zeit des Verzeichnisses aktualisiert. Dort findet man immer die letzte Zugriffszeit. Das können Sie auch selbst testen. In Windows müssen Sie möglicherweise Ihren Administrator bitten, die Aktualisierung des letzten Zugriffszeitpunkts zu aktivieren. In Windows und Linux ist es übrigens möglich, rekursive Verzeichniskopien über die Befehlszeile zu erstellen und so die gesamte Verzeichnishierarchie an einen Zielort zu kopieren. Sehr praktisch für den ganz normalen Benutzer, aber natürlich auch für Insider.

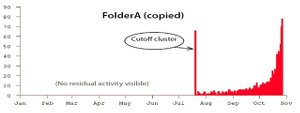

Grier verweist darauf, dass sich nach einem rekursiven Kopiervorgang sämtliche MAC-Felder des Verzeichnisses und seiner Unterverzeichnisse auf ein sehr enges Zeitfenster verdichten, das er „Cutoff-Zeit“ nennt. Bis hierin ist das noch wenig überraschend. Doch Grier hat noch etwas anderes herausgefunden: Dieses Verdichtungsmuster bleibt nach dem Kopieren des Originalverzeichnisses lange Zeit bestehen!

Das untenstehende Histogramm zeigt dieses Muster:

Warum verändert es sich nicht?

Dateizugriffsaktivitäten finden in der Regel selektiv statt. Es hat etwas mit dem Potenzgesetz zu tun, dass sich die meisten Dateiaktivitäten auf wenige Ordner konzentrieren. Grier erklärt das in seiner Präsentation genauer.

Verdichtungsmuster erkennen

Das heißt, die Verdichtung der MAC-Zeiten von Ordnern bleibt lange erhalten, während nur wenige Verzeichnisse neuere MAC-Zeiten aufweisen. Es handelt sich demnach um ein Indiz, das man für gerichtsverwertbare Analysen einsetzen kann. Es wäre nicht wirklich aufwändig, ein Skript zu schreiben, das MAC-Zeiten sammelt und sie in einem Histogramm darstellt. Man müsste ein bisschen experimentieren, um die richtige Bin-Größe und eine vernünftige Zeitspanne festzulegen, mit der sich die Verdichtungen und die Cutoff-Zeit ausfindig machen lassen. Beide spielen bei gerichtsverwertbaren Analysen eine zentrale Rolle. Die Präsentation selbst und ein längerer Artikel von Grier enthalten Vorschläge dazu, wie man Verdichtungen mithilfe bestimmter Metriken finden kann.

Aber Vorsicht: Verdichtungen sind kein Beweis dafür, dass eine rekursive Kopie erstellt wurde. Sie entstehen beispielsweise auch durch grep-Aufrufe in Linux oder das selektive Kopieren zahlreicher Dateien zwischen unterschiedlichen Verzeichnissen.

Und selbst wenn eine rekursive Kopie erstellt wurde, müssen Sie zunächst die Protokolldateien analysieren und den Mitarbeiter genauer unter die Lupe nehmen, bevor Sie einigermaßen sicher sein können, dass vermutlich ein Diebstahl vorliegt. Es kann sein, dass ein bestimmter Nutzer für seine Tätigkeit tatsächlich zahlreiche Dateien kopieren muss. Hier kommt dann eine geeignete Software zur Analyse des Nutzerverhaltens ins Spiel. Sie kann ALLE Aktivitäten des Nutzers analysieren und anschließend entscheiden, ob der rekursive Kopiervorgang normal war oder nicht.

Solche Lösungen, wie die von Varonis, weisen nahezu in Echtzeit darauf hin, wenn die MAC-Zeitstempel mehrerer Dateien und Verzeichnisse in einem engen Zeitfenster liegen. In Kombination mit anderen Ereignissen ist diese Verdichtung von Dateikopien eine äußerst hilfreiche Information, um Insider-Diebstahl innerhalb kürzester Zeit aufzudecken. Griers Methode ist ein hervorragender Ansatzpunkt, um die Verhaltensmuster von Nutzern kennenzulernen und gegebenenfalls festzustellen, ob tatsächlich geistiges Eigentum eines Unternehmens gestohlen wurde.

Das könnte Sie ebenfalls interessieren:

Diebstahl geistigen Eigentums, Teil 1: Insider und ihre missverstandenen Ansprüche