Die Sicherheitsexperten von Proofpoint haben kürzlich eine neue Malware identifiziert, die im Rahmen dutzender Kampagnen von verschiedenen cyberkriminellen Gruppen zum Einsatz gebracht wurde. Der neuentdeckten Malware gaben die Security-Forscher den Namen DTPacker. Bei dieser Schadsoftware handelt es sich um einen Hybrid aus Packer und Downloader, der von Cyberkriminellen zur Verbreitung verschiedener anderer Malware-Typen genutzt wird, darunter Remote-Access-Trojaner (RAT) und Information Stealer.

Üblicherweise lassen sich Packer und Downloader durch den Speicherort der eigentlichen Payload unterscheiden. Während bei einem Packer die Payload bereits eingebettet ist, wird sie im Falle eines Downloaders – wie der Name bereits verrät – erst aus dem Internet nachgeladen. Die nun von Proofpoint entdeckte und analysierte Malware, DTPacker, vereint hingegen diese beiden Fähigkeiten. Zudem nutzt die Schadsoftware verschiedene Verschleierungstechniken, um Antivirenprogramme, Sandboxing und Analysen von Security-Experten zu umgehen.

Proofpoint konnte beobachten, dass die Malware seit 2020 in mehreren Kampagnen verbreitet wurde, die mit verschiedenen Cybercrime-Gruppen wie TA2536 (Threat Actor 2536) und TA2715 in Verbindung gebracht werden können. Ziel der Cyberkampagnen war es, Opfer mit verschiedenen RAT und Information Stealern wie Agent Tesla, Ave Maria, AsyncRAT und FormBook zu infizieren. Dabei wurden tausende Nachrichten versendet, die auf hunderte Unternehmen unterschiedlichster Branchen abzielten.

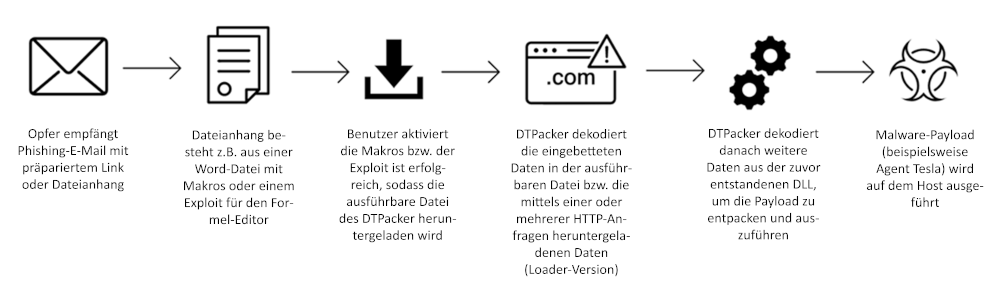

Bei der Mehrzahl dieser Kampagnen erfolgt die Verbreitung von DTPacker mittels Dateianhängen in E-Mails. Hierbei präparieren die Cyberkriminellen Office-Dokumente bzw. eine komprimierte ausführbare Datei und versenden diese als Anhang zu ihren Angriffs-Mails. Sobald ein Empfänger diese Dateien öffnet, wird die ausführbare Datei des Packers geladen. In der Folge dekodiert die Malware eine eingebettete oder heruntergeladene Ressource in eine DLL, die die eigentliche Malware-Payload enthält, und führt diese sodann aus.

Folgende Grafik veranschaulicht den üblichen Infektionsverlauf im Falle von DTPacker:

Ab März 2021 konnte Proofpoint zudem Versionen der Malware beobachten, bei denen als Downloadressource der Payload im Quellcode URLs genutzt wurden, deren Domains zu gefälschten Webseiten von Fußballvereinen bzw. deren Fans führten. Als Vorlage diente den Cyberkriminellen hier insbesondere die Homepage des FC Liverpool.

Die gesamte Analyse der Sicherheitsexperten zu DTPacker findet sich im neuesten Blogpost von Proofpoint.

www.proofpoint.com/de