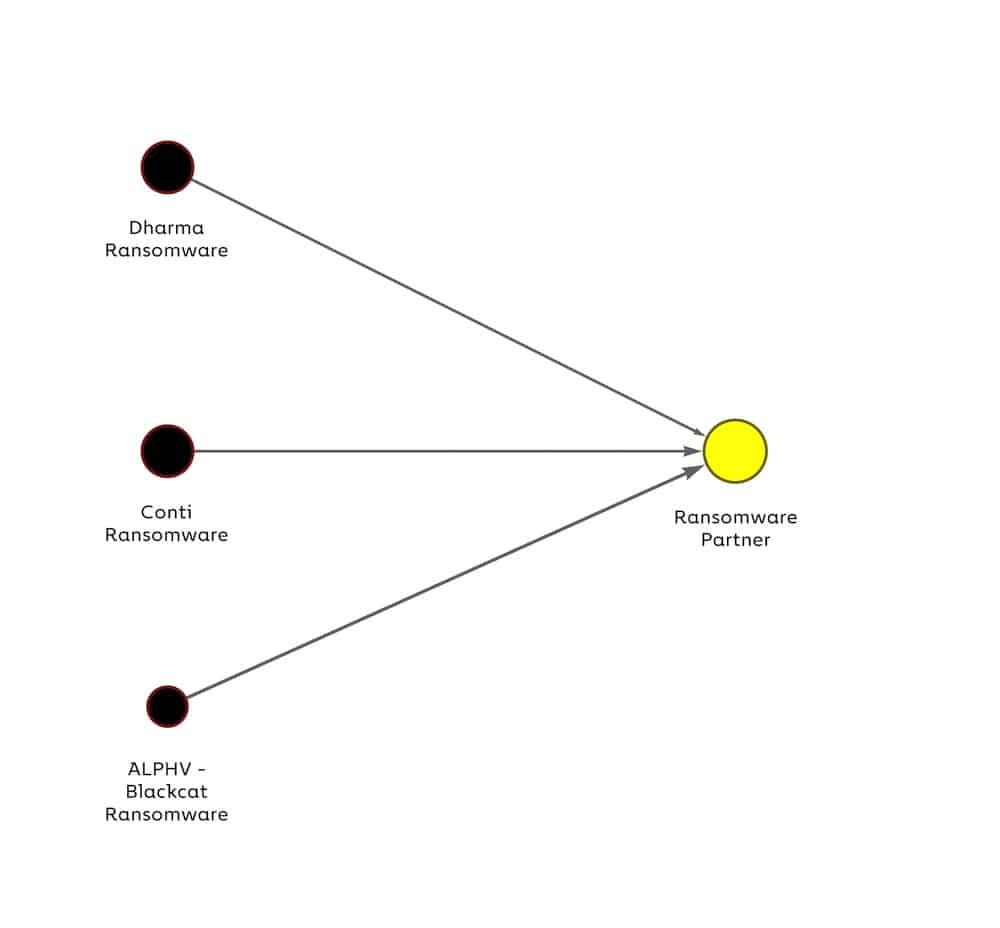

Microsoft Security hat in einem Blogbeitrag ein Beispiel hierfür erörtert. Dieser bezieht sich auf eine Partnergruppe namens DEV-0237, die Angriffe mit den Ransomware-Stämmen Hive, Conti, Ryuk und BlackCat durchgeführt hat. Die Sicherheitsforscher von Microsoft konnten dieses Beispiel für die Überschneidung von Affiliate-Gruppen durch die Analyse der technischen Details der Angriffsausführung identifizieren. Chainalyis kann darüber hinaus auch Beispiele für die Überschneidung solcher Partnergruppen in der Blockchain erkennen. In der nachstehenden Grafik aus Chainalysis Reactor sehen wir einen Partner, dessen Wallet zu verschiedenen Zeiten große Summen von den Ransomware-Stämmen Dharma, Conti und BlackCat erhalten hat. Dies bedeutet, dass er Angriffe für alle drei Stämme durchgeführt hat.

Conti Ransomware – Verbindungen nach Russland

Conti ist ein besonders interessanter Fall, bei dem wir beobachten konnten, dass sich nicht nur Affiliates, sondern auch Administratoren umbenennen und zwischen den Stämmen wechseln. Conti war einige Jahre lang ein erfolgreicher Ransomware-Stamm, der 2021 mehr Umsatz machte als jede andere Variante. Doch im Februar, unmittelbar nach dem Einmarsch Russlands in die Ukraine, verkündete das Conti-Team öffentlich seine Unterstützung für die Regierung von Wladimir Putin. Kurz darauf sickerte ein Cache mit interner Kommunikation von Conti durch, der auf Verbindungen zwischen der Cybercrime-Organisation und dem russischen Föderalen Sicherheitsdienst (FSB) hindeutet.

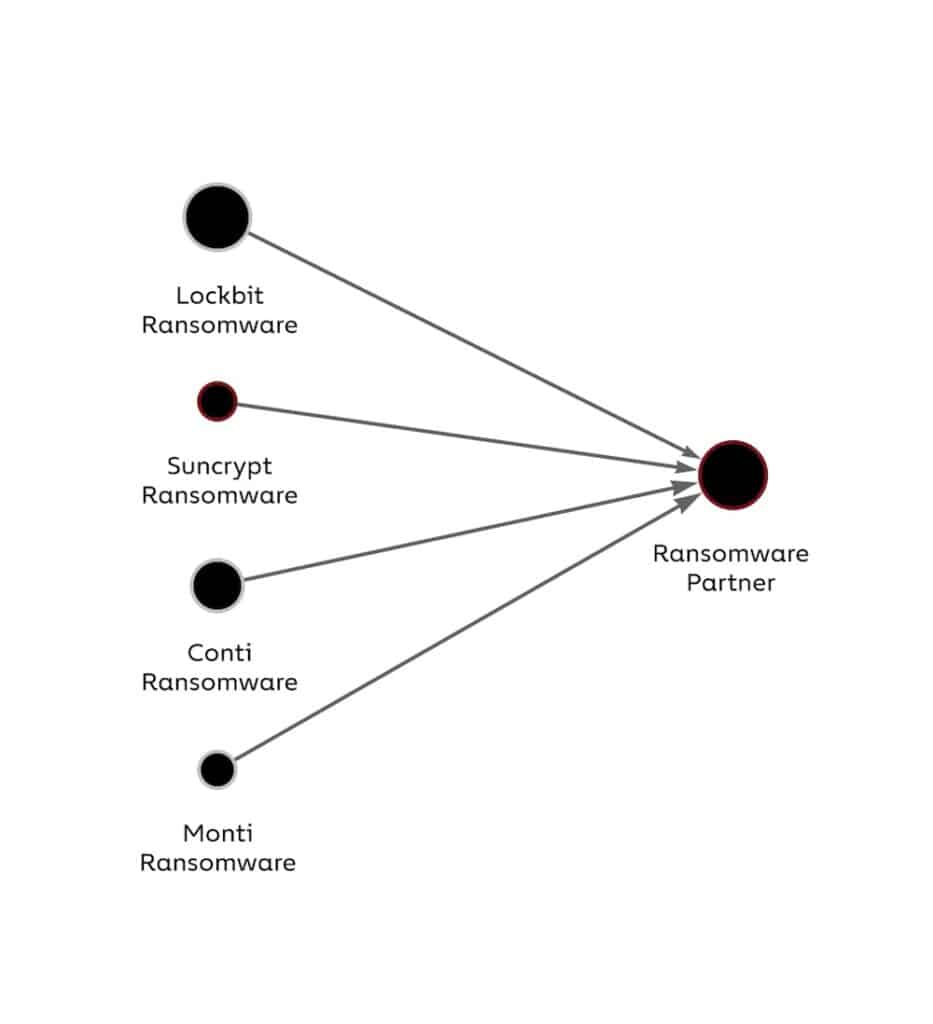

Da der FSB eine sanktionierte Einrichtung ist, entschieden viele Ransomware-Opfer und Incident-Response-Firmen, dass es zu riskant sei, die Conti-Angreifer zu bezahlen, obwohl Conti selbst nicht sanktioniert war. Conti verkündete daraufhin im Mai 2022 seine Schließung, doch kurz darauf spaltete sich ein Großteil des Conti-Teams in kleinere Gruppen auf und setzte seine Aktivitäten fort. Die Schließung von Conti veranlasste also viele der ehemaligen Mitglieder dazu, Angriffe für andere Gruppen auszuführen, deren Opfer eher bereit waren, Lösegeld zu zahlen. Das unten stehende Beispiel zeigt einen ehemaligen Conti-Affiliate, der mit den Stämmen Suncrypt, Monti und Lockbit zu arbeiten begann.

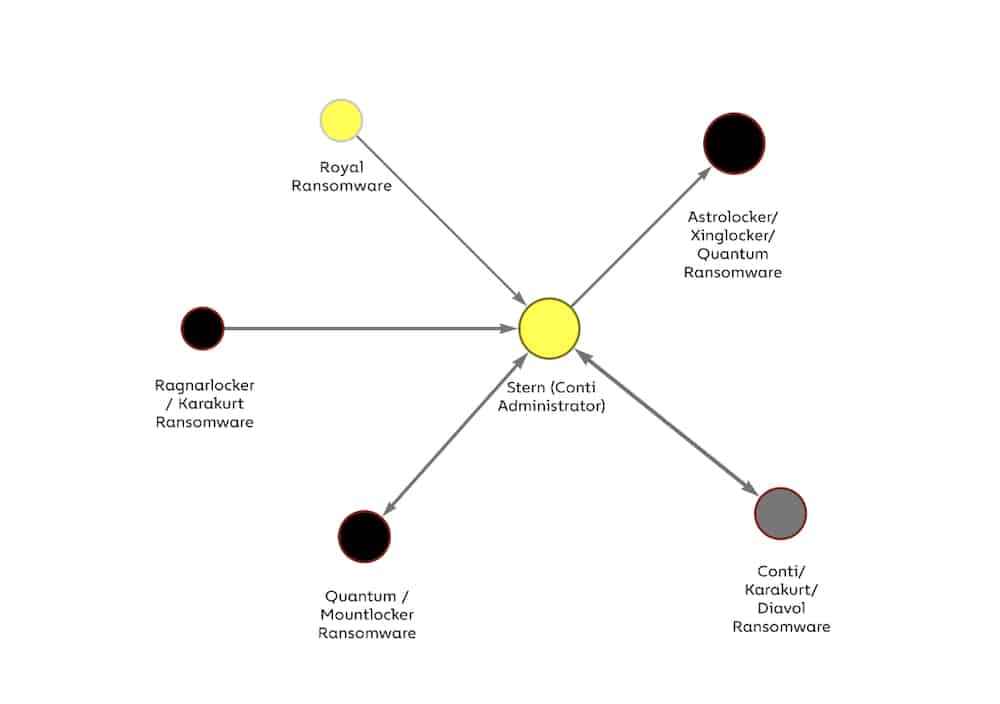

Aber nicht nur Conti-Affiliates haben sich umbenannt. Aus den On-Chain-Daten geht hervor, dass die Kernadministratoren auch mit anderen Stämmen zusammenarbeiten und diese in Umlauf bringen, darunter auch der Anführer der Ransomware-Gruppe, der den Decknamen „Stern“ trägt. Die untenstehende Reactor-Grafik zeigt, dass Stern nach dem Ende von Conti im Jahr 2022 Transaktionen mit Adressen durchgeführt hat, die in Verbindung mit Stämmen wie Quantum, Karakurt, Diavol und Royal stehen.

Wir haben beobachtet, dass Ransomware-Angreifer in vielen Fällen Wallets, die nominell unter anderen Stämmen gestartet wurden, für mehrere Angriffe wiederverwendet haben. Diese On-Chain-Aktivitäten bestätigen frühere Untersuchungen des Cybersicherheitsunternehmens AdvIntel, die Pläne der Conti-Führungsriege zur Verlagerung von Operationen auf einige der oben genannten Stämme aufgedeckt haben. Dies ist ein großartiges Beispiel dafür, wie die Blockchain-Analyse in Verbindung mit der technischen Analyse von Ransomware-Code und Angriffsmustern Ableger von Ransomware-Stämmen identifizieren kann, die als zu riskant für die Bezahlung eingestuft wurden.

Kann man angesichts dieser Daten wirklich behaupten, Conti habe sich aufgelöst, wenn sein Anführer, seine Partner und andere Mitglieder immer noch erfolgreich Ransomware-Angriffe unter neuen Markennamen durchführen? Die Daten deuten darauf hin, dass es produktiver sein könnte, das Ransomware-Ökosystem nicht als eine Sammlung verschiedener Stämme zu betrachten, sondern als eine kleine Gruppe von Hackern, die ihre Markenidentitäten regelmäßig wechseln. Der fließende Wechsel von Mitgliedern zwischen Ransomware-Marken lässt den Sektor größer erscheinen, als er tatsächlich ist.