Die Cyberkriminalität entwickelt sich weiter – längst geht es nicht mehr nur um schnelle Gewinne. Gruppen wie DragonForce zeigen, dass im Untergrund nicht allein Geld, sondern auch Einfluss, Kontrolle und Marktanteile zählen.

Eine Analyse von Bitdefender wirft ein Licht auf die Arbeitsweise dieser Ransomware-Gruppe und offenbart ein komplexes Netzwerk von Dienstleistung, Überwachung und Machtanspruch.

Professionelle Angriffe mit globaler Reichweite

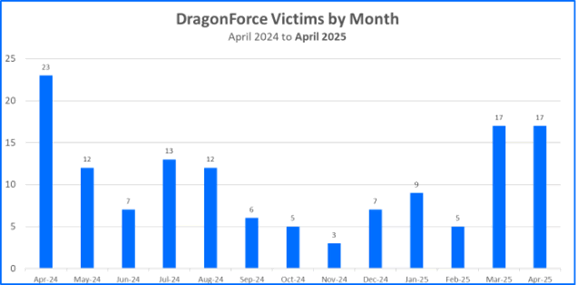

In den vergangenen zwölf Monaten hat DragonForce nach eigenen Angaben rund 120 Organisationen weltweit attackiert, darunter Ziele in den USA, Italien und Australien. Die Gruppe greift dabei auf eigens entwickelte Tools zurück, die auf Windows-, Linux- und ESXi-Systeme zugeschnitten sind. Anders als gleichnamige Hacktivisten aus Malaysia verfolgt diese Gruppe keine politischen Absichten – sie ist rein wirtschaftlich motiviert.

DragonForce agiert nicht wie ein klassischer Dienstleister in der Cybercrime-Welt, sondern wie ein kartellartiger Machtfaktor. Partner, die ihre Dienste nutzen, erhalten Zugriff auf ein umfassendes Arsenal an Infrastruktur und Software. Im Gegenzug geben sie lediglich 20 % ihrer Einnahmen ab – ein auffällig niedriger Anteil, der auf ein übergeordnetes Ziel schließen lässt: Dominanz im kriminellen Markt.

Zum angebotenen Paket gehören unter anderem:

- eine eigene Verwaltungsplattform mit Dashboards für Partner und Administratoren,

- ein interner Blog und File-Server,

- automatisierte Abläufe für Angriffe,

- Speicherkapazitäten im Petabyte-Bereich,

- und dauerhafte Überwachung durch ein 24/7-Monitoring-System.

Ein besonderes Merkmal: Die Gruppe setzt auf Kerberos-Verschlüsselung, die zusätzliche Sicherheit für ihre Kommunikation und Strukturen bietet.

Durch die Bereitstellung dieser Ressourcen bindet DragonForce ihre Partner eng an sich. Wer auf die Dienste der Gruppe setzt, macht sich auch von ihr abhängig. Bei internen Konflikten kann DragonForce so nicht nur den Zugang zu den Tools kappen, sondern sogar operative Aktivitäten von Partnern beenden – eine Form der Macht, die weit über technische Unterstützung hinausgeht.

Abbildung: Entwicklung der DragonForce-Angriffe, April 2024 bis April 2025 (Quelle: Bitdefender).

Technisch ausgefeilte Angriffsmethoden

DragonForce zeigt sich technisch versiert und vielseitig in der Umsetzung von Angriffen. Für den Erstzugriff nutzen sie:

- gestohlene Zugangsdaten,

- bekannte Sicherheitslücken (z. B. CVE-2024-21412, CVE-2024-21887 und CVE-2024-21893).

Zur Ausführung der Angriffe kommen verschiedene Methoden zum Einsatz – darunter:

- DLL-Hijacking,

- Windows Command Shell,

- sowie das Nutzen systemeigener Werkzeuge wie

Schtasks.exeoderTaskkill.exe.

Auch typische Living-Off-The-Land-Techniken gehören zum Repertoire: Angriffe werden mit bereits auf dem Zielsystem vorhandenen Mitteln durchgeführt, um möglichst unauffällig zu agieren. Zusätzlich werden Systemeinstellungen manipuliert, etwa um automatische Neustarts zu verhindern – so bleiben kompromittierte Systeme länger nutzbar.

Ransomware-Funktionen mit Tarnmechanismen

Die eingesetzte Ransomware kann nicht nur Daten verschlüsseln, sondern auch Dateien löschen, Zeitstempel verändern und Sicherheitstools manipulieren. Analyse- und Debugging-Umgebungen werden aktiv erkannt und umgangen, um einer Entdeckung zuvorzukommen.

Die Kommunikation mit den zentralen Steuerungsservern (Command-and-Control) erfolgt über verschiedene Kanäle, darunter FTP, PowerShell-Befehle oder das Windows-Tool Certutil.exe.

Einfluss statt nur Profit

DragonForce unterscheidet sich von vielen anderen Gruppen in der Cybercrime-Landschaft. Ihr Ziel ist offenbar nicht nur finanzielle Bereicherung, sondern der Ausbau von Kontrolle und Bedeutung in der Szene. Mit einer durchdachten Infrastruktur, niedriger Gewinnbeteiligung und technischer Raffinesse schafft die Gruppe ein Gefüge, das auf Loyalität und Abhängigkeit basiert – und somit den Charakter eines kriminellen Kartells annimmt.

(pd/Bitdefender)