Am 13.4.2022 wurde durch die US-Behörden CISA, DOE, NSA und FBI ein gemeinsames Security Advisory veröffentlicht, welches verschiedene Tools beschreibt, die zum Einsatz gegen industrielle Steuerungs- und Automatisierungssysteme entwickelt wurden.

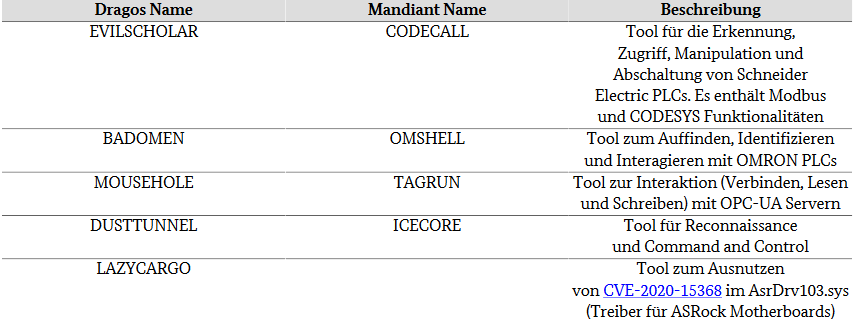

Die Firma Dragos verwendet den Namen “PIPEDREAM“. Mandiant bezeichnet in seinem Bericht das Toolkit als “INCONTROLLER”. Das Framework besteht aus Komponenten, die gemeinsam oder unabhängig voneinander eingesetzt werden können (siehe Liste)

Die ICS-spezifischen Tools sind modular aufgebaut. Es werden keine spezifischen Schwachstellen ausgenutzt. Vielmehr werden legitime Funktionen verwendet, um die gewünschten Ziele zu erreichen. Somit ist die Funktionalität mit einer legitimen Programmierstation vergleichbar. Nach bisherigen Erkenntnissen wurden die Tools entdeckt, bevor sie eingesetzt werden konnten. Es ist nicht bekannt, welche Tools die Angreifer für die initiale Infektion nutzen würden. Einige mögliche Szenarien werden in dem Bericht beschrieben. Die Tools des Frameworks setzen unter anderem auch Brute-Force-Angriffe mit Wörterbüchern gegen Systeme ein, die mit Passwörtern abgesichert sind.

Bildquelle: BSI

Bewertung

Ein Angriff und Einsatz der ICS-spezifischen Tools des Frameworks erscheint vor allem im Prozessnetz zielführend. Das BSI geht, aufgrund der hohen Verbreitung der bedrohten Systeme in verschiedene Branchen, von einer hohen Relevanz aus. Wenngleich ein aktiver Einsatz des Frameworks bislang nicht bekannt ist, erhöht die Existenz das Bedrohungsszenario für ICS-Systeme. Der modulare Aufbau der einzelnen Tools legt nahe, dass die Angreifergruppe diese Tools über einen längeren Zeitraum einsetzen möchte. Durch die Modularität sinkt der Aufwand, die Tools für andere Geräte nutzbar zu machen. Durch die Implementierung des weit verbreiteten Protokolls Modbus und von CODESYS kann nicht ausgeschlossen werden, dass andere Geräte, welche eine dieser Technologien einsetzen, ebenfalls angreifbar sind. Detektionsmethoden, die auf IoCs beruhen, werden als problematisch bewertet, da sich die Indikatoren durch mit an Sicherheit grenzender Wahrscheinlichkeit vorgenommenen Anpassungen an die Infrastruktur der Opfer unterscheiden würden.

Maßnahmen

Die konsequente Trennung von Büro- und Prozessnetz und die Überwachung von Schnittstellen zwischen den Netzen ist eine der wichtigsten Maßnahmen. Kommunikation des Prozessnetzes mit anderen Netzen sollten auf das Minimum beschränkt werden. Es muss sichergestellt werden, dass alle Schnittstellen bekannt sind. Jegliche Zugriffe auf das Prozessnetz aus anderen Netzen müssen angemessen abgesichert sein. Dies gilt sowohl für Zugriffe aus dem Büronetz und Fernwartungszugriffe als auch Herstellerzugänge. Insbesondere müssen auch Mobilfunkmodems im Prozessnetz entsprechend geschützt und überwacht werden. Wo immer möglich, sollte Multifaktorauthentisierung eingesetzt werden.

Sofern Daten aus dem Prozessnetz direkt ins Internet übertragen werden, muss dies rückwirkungsfrei geschehen. Eine starke Segmentierung mit wirksamen Begrenzungen der Kommunikation der Segmente untereinander auf das absolute Minimum, kann die Ausbreitung der Angreifer im Netz erschweren. Insbesondere sollten die Kommunikationspartner, welche kritische Befehle (Schreiboperationen, Zustandsänderungen, Firmware-Updates,…) ausführen dürfen, explizit gewhitelistet sein und diese Kommunikation überwacht werden. Für nicht Standard-IT-Geräte, die einen Passwortschutz bereitstellen (Purdue-Level 2 und 3), sollten die Passwörter gesetzt werden beziehungsweise Default-Zugangsdaten geändert werden. Sofern diese Geräte keine ausreichend komplexen Passwörter unterstützen, sollten die Passwörter in regelmäßigen Abständen geändert werden.

Statt einem auf Indikatoren basierenden Detektionsansatz, sollte ein verhaltensbasierter Ansatz gewählt werden. Dazu zählt insbesondere die Anomaliedetektion. Hierfür müssen ausreichend Daten durch Logging und Netzwerk-Monitoring erhoben werden. Darüber hinaus sollten regelmäßig Threat Huntings durchgeführt werden. Für einen Exploit der ASRock-Treiber-Schwachstelle, stellt Mandiant Yara-Regeln bereit. Diese sind der Meldung beigefügt. Ein Notfallplan, der die relevanten Parteien aus IT, Cybersicherheit und Betrieb einbindet, muss existieren, bekannt sein und beübt werden. Symptome, wie beispielsweise DoS und Verbindungsabbrüche, müssen untersucht werden, da dies auf Angreiferaktivität hindeuten kann. Gerätespezifische Des Weiteren kann die Angriffsfläche durch eine konsequente Anwendung der Defense-in-Depth-Strategie minimiert werden.

www.bsi.bund.de