EDR-Tools eignen sich hervorragend, um Clients zu schützen. Aber Hacker zielen durch Phising- und Ransomware-Attacken mittlerweile verstärkt auf die Nutzeraccounts und Infrastrukturen. Unternehmen benötigen daher neue Sicherheitskonzepte.

Eine komplexe IT-Infrastruktur zu betreiben, ähnelt dem Steuern eines Schiffes. Nicht umsonst orientieren sich die Namen und Logos vieler Tools wie Kubernetes an maritimer Symbolik. Wie die Bordcrew bei einer Seefahrt, müssen sich IT-Abteilungen in Unternehmen vor den Gefahren ihrer Reise auf dem Cybermeer schützen. Dafür gibt es verschiedene Ansätze und Hilfsmittel.

Endpoint Security ist ein guter Anfang

Ein guter Start, um klar Schiff zu machen und die Daten-Ladung zu sichern, sind Endpoint Detection and Response (EDR)-Tools, die in ihrer Funktionalität deutlich über einfache Antiviren-Software hinausgehen. Statt Dateien nach vorgegebenen Erkennungsmustern auf Signaturen bekannter Viren zu durchsuchen, analysieren EDR-Tools sämtliche Vorgänge, die auf einem Endpunkt ablaufen. Darunter unter anderem Zugriffe auf bestimmte Dateien, die Registry oder den Speicher. Die Software überprüft zudem, welche Prozesse und Anwendungen der Nutzer ausführt oder stoppt, und erkennt Transaktionen, die er im Netzwerk durchführt.

Basierend auf einer Echtzeitanalyse all dieser Vorgänge evaluieren EDR-Tools das Verhalten der User und geben Warnungen, wenn sie Anomalien feststellen. Die IT-Abteilung kann sie mit Hilfe von Machine-Learning-Algorithmen und künstlicher Intelligenz auch darauf trainieren, eigenständig auf wiederkehrendes Verhalten zu reagieren. Klassischerweise würde die Software beispielsweise einen Endpunkt isolieren und aus dem Unternehmensnetzwerk ausschließen, wenn sie ein auffälliges Verhalten feststellt.

Nur auf EDR zu setzen, wäre allerdings fahrlässig, denn Cyberkriminelle zielen längst nicht mehr nur auf die Clients ab, sondern nehmen in zunehmendem Maße auch die User selbst durch Phishing-Attacken ins Visier. Ziel dieser Angriffe ist es, Zugangsdaten zu erhalten, um dann eben nicht den Client zu kapern, sondern tiefer in die IT-Infrastruktur des Unternehmens vorzudringen. Gelingt das, nutzt auch die beste EDR-Lösung nichts mehr. Setzen Unternehmen rein auf die Sicherheit der Endpunkte, bleiben Administratoren blind für die sicherheitsrelevanten Vorgänge, die sich innerhalb der gesamten IT-Infrastruktur abspielen. Um dieser Blindheit zu begegnen und den nächsten Schritt zu einer ganzheitlichen Sicherheitsstrategie zu gehen, benötigen Unternehmen eine sogenannte Security Information and Event Management (SIEM)-Plattform.

SIEM-Tools erweitern die Sichtbarkeit der Security-Teams auf die gesamte IT-Infrastruktur und entsprechen einer Schiffsbrücke, auf der sämtliche Informationen zusammenlaufen. Sie geben der IT-Abteilung eine Übersicht über den Status und allokieren Daten aus sämtlichen Anwendungen, (Cloud-)Services und Geräten wie Netzwerkkomponenten. Eine SIEM-Plattform ist darüber hinaus auch in der Lage, die gesammelten Daten zu analysieren, die Ergebnisse in Dashboards zu visualisieren und Warnungen auszugeben. Natürlich könnten Administratoren diese Arbeit auch manuell durchführen, also aktives Monitoring betreiben und die Informationen auswerten.

In der Praxis ist dieser Vorgang angesichts der Datenmengen unmöglich und noch dazu fehleranfällig. Anders als EDR-Tools sind SIEM-Plattformen allerdings nicht in der Lage, eigenständig auf Bedrohungen zu reagieren und vordefinierte Schutzmaßnahmen zu ergreifen. Die von ihnen gesammelten Daten bilden jedoch die Grundlage für holistischere Ansätze wie Extended Detection and Response (XDR)-Tools. Diese Tools bieten reaktive Funktionalität der EDR-Tools, nutzen dafür aber die umfangreiche Sichtbarkeit, die die Daten einer SIEM-Plattform bieten.

Der Faktor Mensch entscheidet

Ob Unternehmen nun auf eine reine SIEM-Lösung wie Microsoft Sentinel oder auf elaboriertere Sicherheits-Tools wie eine XDR-Lösung setzen, am Ende ist der Mensch der limitierende Faktor für die Sicherheit. Keine Software lässt sich komplett automatisiert betreiben, einrichten und überwachen. Selbst EDR- und XDR-Lösungen bieten nicht für jede Eventualität rein KI- oder regelbasierte Maßnahmen, die dem Menschen die Arbeit abnehmen. Gleichzeitig steigt die Zahl der Cyberattacken und deren Varietät ständig, während Hacker neue Angriffsvektoren suchen. Dadurch geraten Unternehmen immer häufiger unter Druck, eigene Security Operations Center (SOCs) aufzubauen und zu betreiben.

SOCs bestehen in der Regel aus verschiedenen IT-Sicherheitsexperten, die sich auf unterschiedliche Gebiete spezialisieren. Neben Personal für klassische Aufgaben wie der Auswertung von Warnungen und dem Schließen von Sicherheitslücken sind immer häufiger auch Fachkräfte gefragt, die sich mit Threat Hunting und Threat Intelligence beschäftigen. Bei der Threat Intelligence geht es um Aufklärungsarbeit: Experten beobachten die Bedrohungslage weltweit und evaluieren, was das jeweilige Unternehmen benötigt, um auf sie zu reagieren.

Das Threat Hunting ist der exekutive Gegenpart dazu, nämlich die Suche nach eben diesen Schwachstellen und potentiellen Lücken in der eigenen Sicherheitsinfrastruktur. Viele SOCs haben auch ein Automatisierungs-Team, dessen Mitglieder analysieren, welche Schritte in den Cybersecurity-Workflows automatisiert werden können. Sie konfigurieren Tools beziehungsweise trainieren KIs dementsprechend. Ein Security Operations Center in Verbindung mit einer nahtlos aufeinander abgestimmten Sicherheitsinfrastrukur bestehend aus EDR-, SIEM- und XDR-Plattform ist derzeit das Optimum in Sachen Cybersecurity.

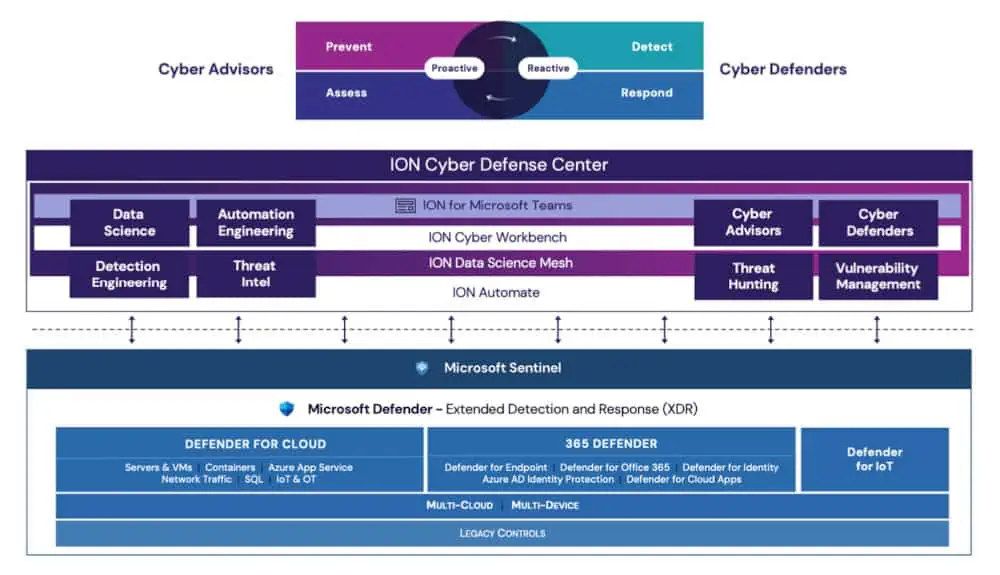

Da jedoch selbst die finanzstärksten Konzerne am Aufbau und Betrieb eines eigenen SOC scheitern, setzen viele Unternehmen auf Managed Extended Detection and Response (MXDR) Partner und erweitern somit ihre Flotte. Gute MXDR-Anbieter nutzen die bestehenden Tools und erweitern sie mit eigenen Security-Plattformen, die auf ihnen aufsetzen und eine noch größere Funktionsvielfalt sowie eine KI-basierte Automatisierung ermöglichen. Sie bieten zudem ganze SOCs, die mit den internen Experten zusammenarbeiten, um ein engmaschiges Sicherheitsnetz zu spinnen, das Unternehmen nicht nur zu den üblichen Geschäftszeiten, sondern rund um die Uhr schützt. Auf diese Weise haben es Hacker umso schwerer, IT-Abteilungen weniger Stress und ihr Unternehmen genügt den höchsten Sicherheitsansprüchen für seine gefährliche Reise auf dem Cyber-Meer.

Jochen Koehler, Ontinue