Multi-Faktor-Authentifizierung (MFA) galt lange als das Bollwerk gegen Phishing-Attacken – effektiv, kostengünstig und leicht zu implementieren. Doch aktuelle Entwicklungen zeigen: Diese Schutzmaßnahme ist längst nicht mehr unangreifbar.

Cyberkriminelle passen ihre Taktiken an und schaffen es zunehmend, selbst gut etablierte MFA-Mechanismen zu unterwandern.

„Cyberangreifer finden immer häufiger Wege, um auch Multi-Faktor-Authentifizierungen zu umgehen“, warnt Thorsten Rosendahl, Technical Leader beim IT-Sicherheitsunternehmen Cisco. Der Grund liegt in der stetigen Weiterentwicklung von Angriffstechniken, die klassische Verteidigungsstrategien unterlaufen.

Neue Angriffsmethode: Adversary-in-the-Middle

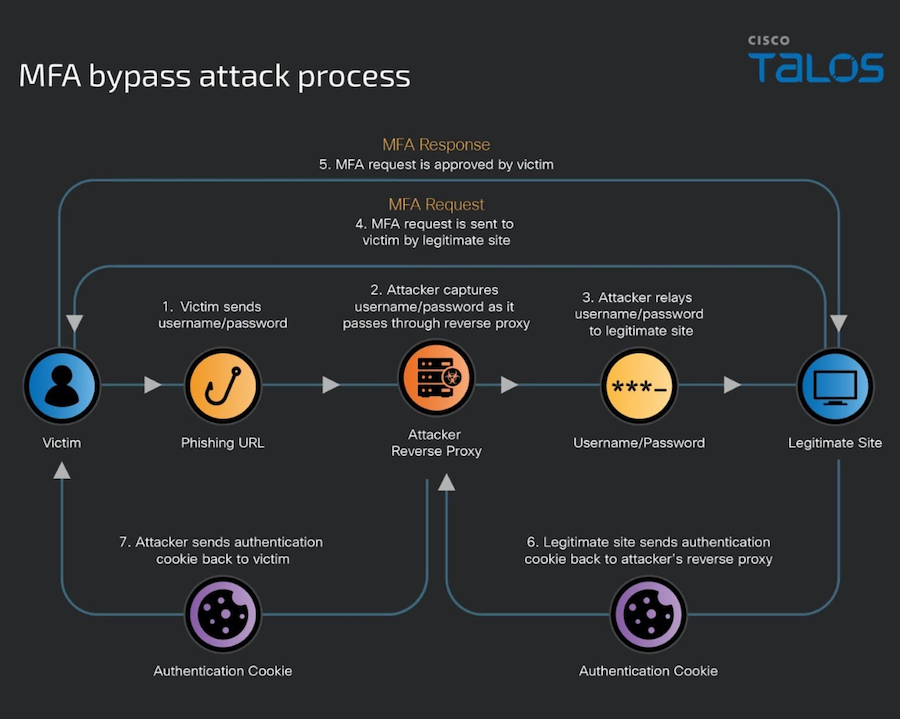

Eine der derzeit am weitesten verbreiteten Techniken ist der sogenannte Adversary-in-the-Middle-Angriff (AiTM). Im Gegensatz zum traditionellen Phishing, bei dem gefälschte Webseiten die Zugangsdaten abgreifen sollen, setzen Angreifer hier auf sogenannte Reverse-Proxys. Diese leiten die Kommunikation zwischen Nutzer und echter Webseite um, sodass das Opfer in einer scheinbar legitimen Umgebung agiert – tatsächlich aber über den Server der Angreifer.

Dabei bleibt der Nutzer im Glauben, sich auf einer vertrauten Plattform zu bewegen. Die Folge: Login-Daten und der MFA-Authentifizierungs-Cookie landen direkt beim Angreifer. Mit letzterem können diese bestehende Sitzungen übernehmen – der Schutz durch MFA wird damit faktisch ausgehebelt.

Cyberangriffe von der Stange: Phishing-as-a-Service

Die Einstiegshürden für solche Angriffe sind durch sogenannte Phishing-as-a-Service (PhaaS)-Plattformen deutlich gesunken. Toolkits wie Evilproxy oder Tycoon 2FA bieten fertige Templates, Filter für IP-Adressen und User Agents sowie Tarnmechanismen gegenüber Sicherheitssystemen. Selbst ohne tiefes technisches Know-how lassen sich so komplexe Angriffe durchführen.

Ein gravierendes Risiko entsteht, wenn Angreifer nach erfolgreichem Zugriff unbemerkt zusätzliche MFA-Geräte zu einem Konto hinzufügen. Dadurch sichern sie sich dauerhaften Zugang – ohne dass die betroffenen Personen oder Sicherheitssysteme dies rechtzeitig bemerken.

Maßnahmen wie Spamfilter, Schulungen für Mitarbeitende oder die Kombination aus Passwort und Push-Nachricht bieten keinen ausreichenden Schutz mehr. Sie können ausgeklügelten Angriffen nicht standhalten. Die Verteidigung muss daher neu gedacht werden – weg von reaktiven Methoden hin zu nachhaltigen, technischen Lösungen.

Zukunftsfähige Alternativen: Passwortlose Authentifizierung mit WebAuthn

Eine Lösung bietet WebAuthn, ein auf öffentlicher Kryptografie basierender Standard für passwortlose Authentifizierung. Die Technologie funktioniert mit eindeutig zuordenbaren, physischen Schlüsseln, die an eine bestimmte Website gebunden sind. Selbst wenn Angreifer versuchen, den Anmeldevorgang über eine gefälschte Domain oder einen Proxy zu imitieren – die Authentifizierung schlägt fehl.

Dieser Ansatz verhindert effektiv, dass MFA-Cookies abgefangen und missbraucht werden. Dennoch bleibt der Einsatz in Unternehmen bislang eine Ausnahme.

Konsequenzen für Unternehmen: MFA-Strategien überdenken

Die Bedrohungslage zeigt klar: Bestehende MFA-Konzepte müssen kritisch überprüft und an aktuelle Angriffsmuster angepasst werden. Unternehmen sollten auf Technologien setzen, die langlebigen Schutz bieten – unabhängig davon, wie ausgefeilt die Methoden der Angreifer sind.

„Unternehmen können sich nicht mehr auf ihren bisher bewährten Verteidigungs-Maßnahmen ausruhen, sondern müssen diese wieder neu justieren“, so Rosendahl.

Ein modernes Sicherheitskonzept muss umfassend sein: vom Schutz der Authentifizierung bis hin zur gesamten IT-Infrastruktur – inklusive Netzwerk-Transparenz, Schutz von KI-Anwendungen und dem Prinzip des Zero Trust.

Die Umgehung von MFA ist kein Einzelfall, sondern ein wachsender Trend. Unternehmen, die sich weiterhin auf veraltete Schutzmaßnahmen verlassen, riskieren erhebliche Sicherheitslücken. Wer frühzeitig auf starke, zukunftssichere Authentifizierungsmethoden wie WebAuthn setzt, verschafft sich einen entscheidenden Vorteil – und entzieht Cyberkriminellen die Grundlage für ihre Angriffe.