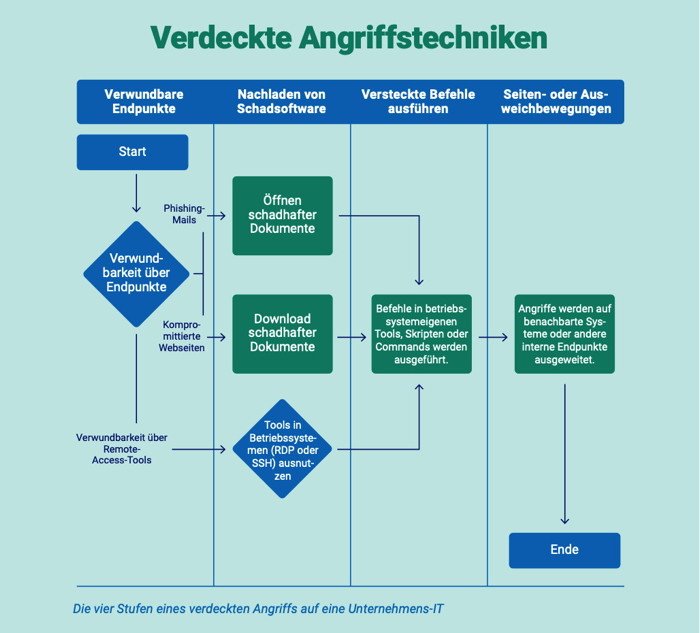

Nicht immer kommen Hacker mit ihren Angriffen einfach durch die Vordertür eines Unternehmens, stellt ein aktueller Bericht des NTT Global Threat Intelligence Center fest. Oft versuchen sie stattdessen ihre kriminellen Aktivitäten so zu verbergen, dass sie von gängigen Schutzmechanismen nicht bemerkt werden.

Hacker nutzen dafür oft sogenannte „Evasive Attacks“ („ausweichende Angriffe“). Damit versuchen sie, ein Unternehmen mit ihren eigenen Waffen anzugreifen. Sie tarnen sich etwa mit der erschlichenen Identität eines Nutzers, um anschließend Schaden anzurichten. Wirklich originell gehen die Hacker dabei aber nur selten vor – das erhöht die Chancen angegriffener Unternehmen, die Attacken abzuwehren. In seinem GTIC Monthly Threat Report aus dem Januar nennt NTT Ltd., die sie dabei beachten sollten.

- Aufmerksamkeit der Mitarbeiter („Awareness“) verbessern. Die meisten Angriffe erfolgen initial über Endbenutzer-Geräte („Endpunkte“). Analysen aus früheren Ausgaben des NTT Global Threat Intelligence Report zeigen, dass acht von zehn Malware-Attacken (78 Prozent) via Phishing durchgeführt werden. Der beste Weg, solche Angriffe zu unterbinden, ist es, die Aufmerksamkeit und Wachsamkeit der Mitarbeiter für solche Angriffe zu erhöhen. Wenn sie keine Dokumente unbekannter Nutzer öffnen oder auf potenziell verdächtige Links klicken, sind solche Einfallstore geschlossen.

- Angriffsmöglichkeiten für die Nutzung vorhandener Ressourcen einschränken. Hacker, die über erbeutete Zugänge dennoch ins Firmennetz gelangen, laden oft Software, Tools oder Skripte nach, die sie für ihre weiteren Schritte benötigen. Zudem verwenden Angreifer oft vorgefundene Ressourcen. Übliche Sicherheitsmechanismen versagen hier, weil sie sich dabei als interne Nutzer ausgeben. Um das zu unterbinden, sollten Benutzern lediglich Berechtigungen auf die Daten oder Resourcen gegeben werden, die sie für ihre Arbeit benötigen.

- Privilegien abbauen. Zur Reise von Hackern durch Firmennetze gehört es, ihre Nutzerprivilegien zu erhöhen, also an Admin-Rechte zu gelangen. So haben sie im schlechtesten Fall Zugang auf alle Unternehmens-Ressourcen. Mitarbeiter sollten keine Routineaufgaben wie das Lesen von E-Mails oder das Surfen im Internet mit Benutzeraccounts erledigen, die administrative Rechte besitzen.

- Interne Ausbreitung verhindern. Das Ziel eines Angreifers ist immer, die Stellung im Netzwerk auszubauen und Zugriff auf geschützte Server, Verzeichnisse und Daten zu bekommen. Diesen Aktivitäten kann eine Organisation durch ein detailliertes Monitoring begegnen und den Zugriff auf besonders sensible Ressourcen weiter einschränken. Darüber hinaus kann die interne Angriffsfläche durch das Einspielen von Patches und Updates reduziert werden.

- IT-Sicherheit strategisch angehen. Cyberkriminelle nutzen alle Schwachstellen in einer Unternehmens-IT für Angriffe. Ein strategisches Patch- und Upgrade-Management gehört daher ebenso zu den Pflichtaufgaben jeder IT-Abteilung wie Penetrationstests, bei denen mit Hacker-Methoden Angriffe simuliert werden. Schließlich muss auch ein funktionierender Notfallplan Teil der Sicherheitsstrategie sein: Welche Server müssen im Fall eines Angriffs sofort abgeschaltet werden, wie werden Backups eingespielt, wer ist wofür verantwortlich? Solche Notfallpläne müssen regelmäßig trainiert werden.

Bild: Die meisten Angriffe erfolgen initial über Endbenutzer-Geräte. (Quelle: NTT Ltd.)

„IT-Sicherheit ist kein Thema, mit dem Admins und IT-Sicherheitsverantwortliche an Beliebtheit gewinnen“, sagt Sebastian Ganschow, Director Cybersecurity Solutions bei NTT Ltd. „Im Gegenteil: Sicherheitsmaßnahmen werden in der Regel als lästig, umständlich und zeitraubend empfunden. Aber sie sind unverzichtbar, denn sie helfen Unternehmen, resilienter gegen Angriffe zu werden, sich umgehend zu wehren und den Schaden zu begrenzen. Und am Ende schützen sie auch die Mitarbeiter in einem Unternehmen davor, aus Versehen Angreifern die Tür zu öffnen.“

https://hello.global.ntt/