Die Angriffe auf Anmeldedaten zu Online-Konten wachsen. Und werden damit zur echten Herausforderung für die IT-Security. Wer jetzt seine Authentifizierungs-Maßnahmen verstärkt, blockiert zwar den Angriff, löst aber nicht das grundsätzliche Problem. Denn es geht um das situative Ausbalancieren zwischen Datenschutz und Nutzerfreundlichkeit.

Um digitale Zugänge zu schützen, gibt es ganz unterschiedliche Strategien. Die Spanne reicht vom ständigen Wechsel diverser Passwörter bis hin zum kompletten Verzicht auf Passwörter.

Dabei zeigt sich aktuell vor allem eines: der IT-Grundschutz hat viel zu lange dem Glauben aufgesessen, ein Passwortwechsel könnte dauerhaft vor Cyberattacken schützen. Denn diese Rechnung wurde ohne die Hauptakteure in diesem Szenario gemacht: der Nutzer, der bekanntermaßen eher lax und unkreativ mit Passwörtern und Anmeldedaten umgeht. Und die Internetkriminellen, die auf Basis immer ausgeklügelterer, technischer Methoden mit immer größerer Leichtigkeit an die begehrten Nutzer-Passwort-Kombinationen gelangen.

Cyberkriminelle greifen schnell massenweise Login-Daten ab

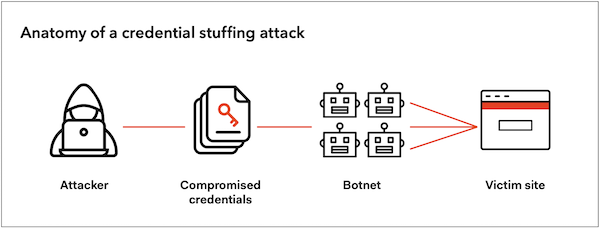

Und die Folgen werden immer präsenter: Credential Stuffing Angriffe nehmen rapide zu. Dieser englische Fachbegriff beschreibt eine Methodik, worüber Angreifer versuchen gestohlene Nutzer-Passwort-Kombinationen zu testen, um damit deren Online-Konten zu missbrauchen (z.B. für Online-Shopping oder Online-Banking) und die funktionierenden Logins gewinnbringend zu veräußern. Dabei bedienen sie sich einer großen Menge von Anmeldedaten, die oft durch Datenlecks bereits im Internet gelandet sind. Im Gegensatz zu Angriffen auf einzelnen Firmen zeichnet sich Credential Stuffing zudem dadurch aus, dass möglichst schnell möglichst viele Login-Daten von Nutzern samt unterschiedlicher Zugangswege gekapert werden können. Hinzu kommt, dass die Nutzerdaten zunehmend automatisiert und in Bruchteilen von Sekunden über sogenannte Botnetze ausgetestet werden. Diese Netzwerke greifen dabei meist völlig unbemerkt für den Nutzer auf dessen Online-Konto zu (z.B. von Spotify oder Netflix), und lösen ungewollte Aktivitäten aus.

Quelle: Auth0

Branchenexperten werten Credential Stuffing als eine der größten Herausforderungen für die IT-Sicherheit für das laufende Jahr 2020. Gerade Firmen mit hohen Online-Transaktionen, wie beispielsweise die Reise,- oder Bankenbranche kann eine Credential Stuffing – Attacke hohen wirtschaftlichen Schaden zufügen (rund 6 Mio. US$ pro Firma/Jahr laut Ponemon Institute).

Allein Auth0 verzeichnet auf seiner Identitätsplattform, die zig Millionen Kunden-Logins (zum Beispiel von Unternehmen wie Siemens oder HolidayCheck) zentral sichert, täglich Angriffe von rund 50.000 IP-Adressen auf die begehrte „Login-Ware“. Das sind insgesamt betrachtet rund 67 Prozent des gesamten Server-Traffics.

IT-Entscheider müssen ihre Perspektive ändern

Die große Mehrheit der Security-Entscheider und Entwickler sieht sich allerdings eher machtlos gegenüber diesem Cybertrend. Nicht nur, dass sie Probleme dabei haben Masse und Unsichtbarkeit in den Griff zu bekommen. Vielmehr passen ihre Perspektive und ihr Lösungsverständnis im Kontext von IAM-Management nicht mehr zur Art der aktuellen Herausforderung. Denn insbesondere

Credential Stuffing Angriffe machen deutlich, dass es für die IT-Sicherheit heute nicht mehr um „one size fits all“ gehen kann, sondern darum, wie die digitale Identität des Kunden in Abhängigkeit von dessen Anwendungsverhalten geschützt werden kann. Gleichzeitig darf die User Experience nicht gefährdet werden, sondern muss möglichst reibungslos funktionieren. Die zentrale Frage ist also nicht: welche Identitätslösung brauchen wir, sondern vielmehr, wie sichern wir das individuelle Nutzerverhalten möglichst verlässlich ab.