Kürzlich haben Experten für Threat Research von BlackBerry Cylance einen verborgenen bösartigen Code in WAV-Audiodateien entdeckt. Jede der betroffenen Dateien enthielt eine Ladekomponente zum Dekodieren und Ausführen von bösartigen Inhalten, die heimlich in die Audiodaten eingearbeitet waren.

Die vorliegenden Fälle bilden eine neue Form von Steganographie, ein Verfahren, bei dem Hacker Malware-Codes in normal aussehenden Dateien verbergen. BlackBerry nahm die Entdeckung zum Anlass für eine Studie mit dem Titel „Bösartige Ladung – versteckt in WAV-Dateien“. Ein Überblick fasst die wichtigsten Ergebnisse zusammen.

Die Analyse förderte unter anderem zu Tage, dass einige der WAV-Dateien einen Code enthalten, der mit dem XMRig Monero Krypto-Miner verbunden ist. Andere beinhalteten Metasploit-Code, mit dem Hacker eine Reverse-Shell erstellen konnten, die es ihnen wiederrum erlaubte, die Kontrolle über das System zu übernehmen. Beide Varianten wurden in derselben Umgebung entdeckt, was auf eine zweigleisige Kampagne hindeutet. Ziel war es demnach, die Malware zu finanziellen Zwecken einzusetzen und einen Fernzugriff auf die betroffenen Computer zu ermöglichen.

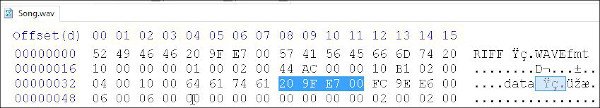

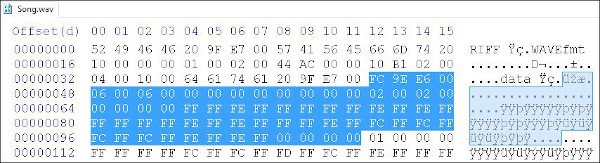

Bei der Wiedergabe spielten einige der WAV-Dateien Musik ab, die keine erkennbaren Qualitätsprobleme oder Störungen aufwies. Andere gaben einfach nur weißes Rauschen wieder. Sämtliche entdeckten WAV-Dateien entsprechen dem Standard-Format und sind mit einem gängigen Audioplayer abspielbar. Das Prozedere gestaltet sich folgendermaßen: Sobald die infizierte Audiodatei auf dem Computer bereitgestellt wird, nutzt sie das versteckte bösartige Programm, um sich mit einem Befehls- und Steuerungsserver zu verbinden. Dieser übernimmt anschließend das Kommando und aktiviert heimlich den Krypto-Miner für den Abbau von Krypto-Währung.

Zwei Steganographie-Varianten auf schädlicher Mission

Die Reverse Engineers fanden die Malware auf Windows Servern und Desktops. Während die erste Variante einen Code wiederzuverwenden schien, der von den Turla-Hackern bereits bekannt ist, erwies sich die zweite Variante als grundsätzlich verschieden. In dem vorliegenden Fall wurde die Steganographie verwendet, um den Metasploit-Backdoor-Code zu verstecken. Cyberkriminelle und Hacker nutzen im Allgemeinen Hintertüren, um Zugang zu IT-Netzwerken zu erhalten. Der gängige Entwicklungsstand für die Implementierung von Techniken aus dem Spektrum Steganographie richtet sich im Allgemeinen nicht an einzelne User. Die betroffenen WAV-Dateien wurden indessen mit Spear-Phishing-Techniken per E-Mail zugestellt. Dies nährt die Vermutung, dass der Angriff gezielt und nicht breit angelegt war. Vielmehr spricht Viel dafür, dass sie die Reverse-Shell (Loader und WAV mit Meterpreter) installiert haben, um die anderen Loader und WAV-Dateien herunterzuladen.

Besonders brisant: Das Verstecken von ausführbaren Inhalten in einem ansonsten gutartigen Dateiformat erschwert die Erkennung erheblich. Darüber hinaus wird der zugrunde liegende Code nur im Speicher offenbart, was sowohl die Identifizierung als auch die Inspektion der wichtigsten bösartigen Inhalte herausfordert. Die Auswirkungen hängen vom verborgenen Code ab, aber wie dieser Artikel zeigt, kann die Verwendung von Steganographie dazu führen, dass sogenannte Threat Actors die Kontrolle über das Netzwerk des Opfers haben.

Hohe Komplexität der Malware zeugt von tiefgreifendem Know-how

Malware auf Grundlage von Steganographie wurde bisher hauptsächlich in PNG-Dateien verwendet. Grundsätzlich kann die Angriffsstrategie jedoch mit jedem Dateiformat verwendet werden, solange der Angreifer die Struktur und die Einschränkungen des Formats einhält. Entscheidend für die Erfolgsaussichten des Hackers war bislang, dass alle Änderungen, die an der Zieldatei vorgenommen werden, nicht deren Integrität beeinträchtigen. Bei den Dateiformaten, die von Cyberkriminellen zum Verstecken ihrer schädlichen Ladung verwendet werden, handelt es sich in der Regel um nicht ausführbare Formate wie etwa PNG- und WAV-Mediendateien oder Datenbanken. Für das Kalkül des Angreifers ist es sinnvoll, ein Datenformat als Versteck auszuwählen, das keinerlei Verdacht erregt.

Da der Einsatz von Steganographie-Techniken ein tiefes Verständnis des Zielformats erfordert, wird es in der Regel von erfahrenen Cyberkriminellen angewendet, die über einen langen Zeitraum unentdeckt bleiben wollen. Die Entwicklung einer Steganographie-Technik braucht Zeit, und mehrere Blogs haben detailliert beschrieben, wie Angreifer wie OceanLotus oder Turla das Verstecken von Malware für ihre Zwecke eingesetzt haben. Publikationen wie diese ermöglichen es anderen Angreifern, die Technik zu kopieren und nach eigenem Ermessen anzuwenden.

Resümee

Was die Schadsoftware in WAV-Dateien betrifft, haben sich die Angreifer mit ihrem Ansatz durchaus als kreativ erwiesen – einschließlich der Verwendung mehrerer Dateien mit unterschiedlichen Dateiformaten. Experten haben mehrere Loader entdeckt, die bösartige Codes aus WAV-Audiodateien extrahieren und ausführen. Die darauf aufbauende Analyse von BlackBerry ergab, dass die Malware-Urheber dafür eine Kombination aus Steganographie und anderen Kodierungstechniken verwendet haben. Strategien wie diese erlauben es Angreifern, ihre ausführbaren Inhalte zu verbergen, was die Erkennung zu einer schwierigen Aufgabe macht.

Im konkreten Fall bestand das Ziel der Angreifer darin, kriminelle Krypto-Mining-Aktivitäten durchzuführen und eine Verbindung in das Netzwerk für die Ausführung und Kontrolle der entsprechenden Systeme herzustellen. Augenfällige Ähnlichkeiten zwischen diesen Methoden und bekannten Angriffsmuster könnten dem Zweck dienen, bereits bekannte Strategien nachzuahmen, vielleicht um eine direkte Zuschreibung zu vermeiden. Einen Lichtblick gibt es jedoch: Fortschrittliche Sicherheitsprodukte verfügen bereits heute über Anti-Exploitation-Funktionen, die verhindern, dass die schädlichen Ladungen aus den Dateien im Speicher ausgeführt werden.