Zielgerichtete Attacken beziehungsweise APTs (Advanced Persistent Threats) werden immer ausgeklügelter und somit für Unternehmen und Organisationen immer schwieriger zu verteidigen.

In diesem Jahr wurden fast unsichtbare (dateilose) Cyberangriffe entdeckt. Drei illustrative APT-Trend-Beispiele zeigen wohin die APT- und die Cybersicherheitsreise führt.

Dateilose Angriffe

Anfang des Jahres 2017 entdeckte Kaspersky Lab eine Reihe zielgerichteter und nahezu unsichtbarer Attacken, die ausschließlich mittels legitimer Software durchgeführt wurden. Die Angreifer nutzen weitverbreitete Tools für Penetrationstests und Administratoren sowie das PowerShell-Framework zur Aufgabenautomatisierung unter Windows. Es werden keine Malware-Dateien auf der Festplatte hinterlassen, sondern lediglich kurzeitig im Speicher versteckt. Der Ansatz verhindert eine Entdeckung durch Whitelisting-Technologien und hinterlässt Forensikern kaum analysierbare Spuren oder Malware- Muster. Die Angreifer verbleiben nur im System, solange sie Informationen sammeln. Bereits mit dem nächsten Systemneustart sind alle Spuren beseitigt.

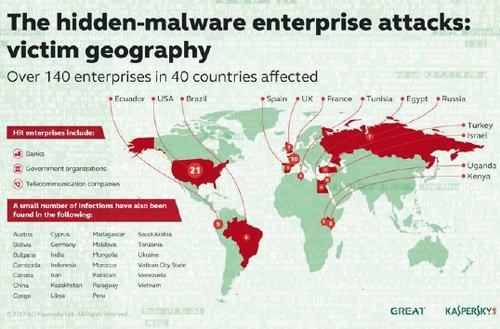

Der Einsatz von Open Source Exploit Code, herkömmlichen Windows-Tools und unbekannten Domains macht es fast unmöglich, die verantwortlichen Hintermänner zu bestimmen – oder herauszufinden, ob es sich um eine einzige Gruppe handelt oder um mehrere, die dieselben Werkzeuge verwenden. Bekannte Gruppen, die einen ähnlichen Ansatz verfolgen, sind GCMAN und Carbanak (siehe Bild 1).

Bild 1: Versteckte Malware-Angriffe – 140 Unternehmen in 40 Ländern betroffen.

Die Verwendung derartiger Tools macht die Entdeckung von Angriffsdetails schwierig. Für gewöhnlich folgen Experten während einer Vorfallreaktion (Incident Response) Spuren und Mustern, die im Netzwerk vom Angreifer zurückbleiben. Datenspuren können bis zu einem Jahr nach dem Vorfall auf Festplatten verbleiben, hier allerdings sind sie mit dem nächsten Neustart des Computers aus dem Speicher verschwunden. In diesem Fall konnten die Experten jedoch rechtzeitig die Spuren sichern. Der Fall zeigt auch: Speicherforensik wird für die Analyse von Malware und deren Funktionen besonders wichtig.

Bei diesen Attacken nutzten die Angreifer jede denkbare antiforensische Technik und demonstrierten, dass keine Malware-Dateien für das erfolgreiche Herausfiltern von Daten aus einem Netzwerk benötigt werden. Gleichzeitig zeigt sich, dass die Verwendung legitimer und Open-Source-basierter Werkzeuge eine Zuweisung der Attacke fast unmöglich macht. IT-Sicherheitsverantwortliche sollten in diesem Fall darauf achten, dass ein derartiger Cyberangriff nur im RAM (Random Access Memory), Netzwerk und der Registry entdeckt werden kann. YARARegeln, die auf dem Scan schadhafter Dateien basieren, bieten hier keinen Schutz.

Neue Angriffswelle in Deutschland

Kaspersky Lab entdeckte ebenfalls Anfang des Jahres 2017 eine erneute Angriffswelle des Remote Access Tools (RAT) Adwind. Das multifunktionale Backdoor-Programm kam bei Attacken gegen 1.500 Organisationen aus mehr als 100 Ländern und Gebieten weltweit zum Einsatz. Bei den am häufigsten attackierten Ländern liegt Deutschland auf dem dritten Platz. Die Angriffe richteten sich gegen unterschiedlichste Industriezweige.

Die Opfer von Adwind erhalten EMails, die im Namen der HSBC Advising Service (von der Domain mail. hsbcnet.hsbc.com) verschickt werden und eine Zahlungsanweisung als Anhang enthält. Von dieser E-Mail-Domain ausgehende Aktivitäten können laut Kaspersky Lab bis in das Jahr 2013 zurückverfolgt werden. Der Anhang enthält Malware, die sich, nachdem der anvisierte Nutzer den ZIP-Datei-Anhang (enthält eine JARDatei) geöffnet hat, selbst installiert und anschließend versucht, mit einem Command-and-Control-Server (C&C) zu kommunizieren. Die Malware ermöglicht den Angreifern fast die vollständige Kontrolle über kompromittierte Geräte sowie den Diebstahl vertraulicher Informationen auf den infizierten Computern.

Gefährliche Zerstörer

Mit StoneDrill tauchte im März 2017 eine neue hochentwickelte Wiper-Malware auf. Das Programm ist wie der berüchtigte Shamoon-Wiper in der Lage, auf einem infizierten Computer zerstörerischen Schaden anzurichten. Zudem verfügt StoneDrill über fortschrittliche Technologien und Spionage-Tools, die eine Entdeckung extrem erschweren. Neben Zielen im Nahen Osten wurde auch ein Zielobjekt in Europa entdeckt.

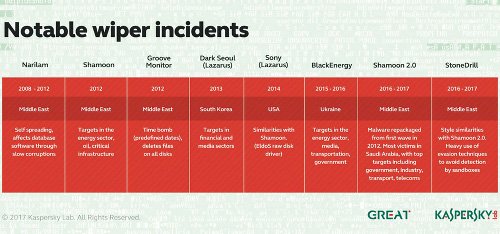

Im Jahr 2012 schaltete der Wiper Shamoon rund 35.000 Computer einer Öl- und Gasfirma aus dem Nahen Osten aus. Es war eine verheerende Attacke, die zehn Prozent der weltweiten Ölversorgung potenziell gefährdete. Dabei handelte es sich allerdings um einen Einzelvorfall, bei dem nichts über die Akteure bekannt wurde. Ende des Jahres 2016 tauchte mit Shamoon 2.0 eine weitaus umfangreichere schädliche Kampagne mit einer stark aktualisierten Version der Malware aus dem Jahr 2012 auf. Bei der Untersuchung dieser Angriffe wurde unterwartet eine Malware (StoneDrill) entdeckt, die Shamoon 2.0 sehr ähnlich, aber gleichzeitig anders und anspruchsvoller als Shamoon war.

Noch ist unbekannt, wie sich Stone- Drill ausbreitet. Gelangt das Schadprogramm auf ein Gerät, injiziert es sich in den Speicher des vom Nutzer bevorzugten Browsers. Während dieses Prozesses nutzt die Malware zwei komplexe Anti-Emulation-Techniken, mit denen auf dem Gerät installierte Sicherheitslösungen überlistet werden sollen. Anschließend beginnt die Malware mit der Zerstörung und Sabotage.

StoneDrill beinhaltet neben der Zerstörungsfunktion auch ein Backdoor- Programm, das scheinbar von denselben Code-Schreibern entwickelt wurde und für Cyberspionage eingesetzt werden kann. Die Cybersicherheitsexperten machten darüber hinaus vier Command- and-Control-Panels ausfindig, die die Angreifer zur Durchführung von Cyberspionage mittels der StoneDrill- Backdoor gegen eine nicht bekannte Anzahl von Zielobjekten nutzen (siehe Bild 2).

Bild 2: Bekannte Wiper-Angriffe seit 2008 bis 2017.

Schutz für Organisationen

Auch wenn die Angriffe immer raffinierter und daher schwieriger zu verteidigen sind, können sich Organisationen vor APT-Attacken schützen. Es gilt, einen mehrschichtigen Cybersicherheitsansatz zu fahren. Dazu gehören die folgenden Maßnahmen:

- regelmäßige Sicherheitsbewertungen des Kontrollnetzwerks (Security Audit, Penetrationstest, Gap-Analyse) zur Identifizierung und Entfernung von Sicherheitslücken durchführen;

- externe Zulieferer sowie die Sicherheitsrichtlinien von Drittanbietern überprüfen, sollten diese direkten Zugriff auf das Steuerungsnetzwerk haben;

- externe Security Intelligence hinzuziehen: Externe Experten unterstützen die Organisationen dabei, künftige Angriffe auf kritische Systeme eines Unternehmens vorherzusagen.

- die eigenen Angestellten schulen, besonders operativ und technische tätige Mitarbeiter sollten ihr Bewusstsein für aktuelle Bedrohungen und Angriffe schärfen – aber auch alle anderen Mitarbeiter, da 80 Prozent der Cybersicherheitsvorfälle durch menschliche Fehler begangen werden;

- Schutz sowohl innerhalb als auch außerhalb der Unternehmensperimeter gewährleisten. Eine geeignete Sicherheitsstrategie muss erhebliche Ressourcen für die Angriffserkennung und -reaktion aufbringen, um einen Angriff blockieren zu können, bevor er ein kritisches Objekt erreicht;

- erweiterte Schutzmethoden in Betracht ziehen; dazu gehören regelmäßige Integrit.tsprüfungen und eine spezialisierte Netzwerküberwachung.