Die Security-Welt ist im permanenten Wandel. Cyberkriminelle lassen sich immer wieder neue Varianten für ihre Angriffe einfallen. Symptomatisch dafür war zuletzt Nyetya, das im diesjährigen Sommerloch für Aufsehen sorgte. Anstatt – wie bei klassischer Ransomware gewohnt – auf die Erpressung von Lösegeld abzuzielen, wollte diese Malware anscheinend möglichst viel Chaos anrichten – und hat dies innerhalb der Prozesse der betroffenen Unternehmen auch geschafft. Neu war insbesondere, dass die Macher von Nyetya wohl den Anschein erwecken wollten, dass die Malware nur eine Abwandlung der bekannten Ransomware Petya wäre; wohl um Sicherheitsverantwortliche auf eine falsche Fährte zu locken. Außerdem nutzen die Angreifer statt Phishing-Mails oder Exploit-Kits ein notwendiges Update der ukrainischen Steuersoftware MeDoc. So konnte praktisch jedes Unternehmen, das in der Ukraine tätig ist, angegriffen werden; eine Methode, auf die viele Unternehmen nicht vorbereitet waren.

Großer Schaden durch Nyetya

Entsprechend umfangreich waren die Folgen. Noch Wochen später waren Konzerne wie Maersk, TNT Express und Reckitt Benckiser mit der Beseitigung der Schäden beschäftigt. Bei Maersk legte der Trojaner Bohrinseln lahm und brachte das Beladen und Löschen von Containerschiffen zum Stocken. TNT Express meldete Verzögerungen beim Abholen und Ausliefern von Paketen sowie bei den Informationen für das Nachverfolgen. Reckitt Benckiser geht für 2017 durch die Cyberattacke von zwei Prozent weniger Umsatz und drei Prozent weniger Gewinn aus als geplant. Hier führt Nyetya wohl zu einem Verlust von mehr als 100 Millionen Euro. Für die Weltwirtschaft gehen Schätzungen von einem Schaden zwischen mehreren hundert Millionen und über einer Milliarde Euro aus. Diese Malware könnte damit die wirtschaftlichen Folgen anderer spektakulärer Angriffe wie Stuxnet, WannaCry oder der DDoS-Attacken über das Botnetz Mirai sogar deutlich übertreffen. Umso wichtiger ist es für Sicherheitsverantwortliche in Unternehmen, sich auf solche Angriffe vorzubereiten.

Weitere neue Angriffsmethoden

Doch leicht machen es die Angreifer den Verantwortlichen nicht. Neue Angriffsmuster stellen Entscheider permanent auf die Probe. So steht beispielsweise Standard-Ransomware inzwischen auch als Service zur Verfügung, kurz RaaS. Damit brauchen Cyberkriminelle keine umfangreichen IT-Kenntnisse mehr, um Angriffe durchzuführen. Sie mieten sich einfach ein fertiges Paket und wandeln es nach ihren Wünschen ab oder lassen dies von Script-Kiddies erledigen; der Autor der Ransomware verdient dann an den Erlösen. Damit erweitert sich der Kreis möglicher Täter und damit auch möglicher Motivationen erheblich.

Und die Zahl neuer Angriffsvarianten wächst weiter. So hat der Cisco Midyear Cybersecurity Report (MCR) 2017 einen Trend zu Destruction of Service (DeOS)-Attacken ermittelt. Dabei handelt es sich um Malware, die nicht nur Daten verschlüsseln oder löschen kann, sondern auch noch die zu ihrer Wiederherstellung notwendigen Backups und Sicherheitsnetze von Unternehmen zerstört. Damit sind die Informationen unwiederbringlich verloren. Dies kann zu großen wirtschaftlichen Verlusten bis hin zur vollständigen Geschäftsaufgabe führen.

Eine weitere neue Variante bildet „dateilose Malware“. Diese befindet sich nicht auf der Festplatte, sondern im flüchtigen Arbeitsspeicher der Systeme oder in laufenden Prozessen. Da ein Neustart das Schadprogramm löscht, lässt sie sich wesentlich schwerer erkennen und analysieren als klassische Schadprogramme. Zwar lässt sie sich dadurch leicht entfernen, doch da Systeme oft nicht vollständig heruntergefahren werden und im Standby-Modus bleiben, reicht die aktive Zeit der Malware den Angreifern oft aus, um Daten zu stehlen oder Malware nachzuladen. Zudem kann sie sich auf dem System oder im Netzwerk weiter verbreiten, da sie in der Regel die Rechte des aktuellen Anwenders nutzen kann.

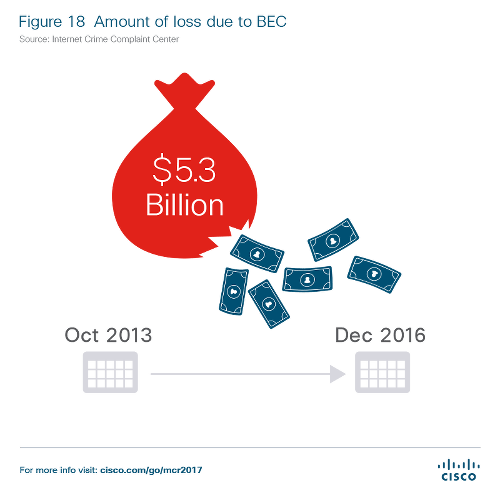

Selbst Phishing wird ständig weiterentwickelt: Bislang werden die Anwender durch scheinbar interessante Mails meist dazu verleitet, Anhänge anzuklicken und damit die Systeme mit Schadprogrammen zu infizieren. Heute sollen sie zunehmend direkt Geld überweisen. Besonders beliebt bei diesen Business Email Compromise (BEC)-Angriffen ist die „Chef-Masche“. Dabei geben sich die Betrüger als Geschäftsführer des Unternehmens aus, teils über dessen gefälschte persönliche Mail-Adresse. Sie befehlen einem Buchhalter, sofort einem neuen Geschäftspartner im Ausland einen bestimmten Betrag zu überweisen – natürlich höchst vertraulich. Die Konten wurden jedoch zuvor unter falschem Namen eingerichtet und werden sofort leergeräumt, sobald das Geld eingetroffen ist. Bereits 2015 gelang es Angreifern über diesen Weg, dass ein Manager der US-Firma Scoular umgerechnet rund 15 Millionen Euro an ein chinesisches Bankkonto zahlte.

Bild 1: Business Email Compromise (BEC)-Angriffe nehmen kontinuierlich zu; und haben große finanzielle Auswirkungen auf die betroffenen Unternehmen (Quelle: Cisco Midyear Cybersecurity Report 2017).

Absicherung immer schwieriger

Doch nicht nur die neuen Angriffsmethoden führen dazu, dass Cyberkriminelle immer erfolgreicher sind. Gleichzeitig erhöhen die heutigen dynamischen Netzwerke die mögliche Angriffsfläche. Denn es entstehen einerseits neue Sicherheitsrisiken durch neue Anwendungen, andererseits neue Lücken zwischen den einzelnen Security-Lösungen. Zudem reduziert sich die Transparenz. Dabei spielt die vermehrte Nutzung der Cloud eine wichtige Rolle sowie die damit verbundene Schatten-IT durch nicht genehmigte und überprüfte IT-Geräte und Anwendungen. Veraltete Hardware und Software, die nicht mehr vom Hersteller oder den eingesetzten Netzwerk- und Asset-Management-Lösungen unterstützt wird, verkompliziert die Lage weiter.

Viele Unternehmen unterschätzen dabei die Risiken und die Anzahl ihrer Schwachstellen in ihrem Netzwerk, den Endpunkten und der Cloud-Infrastruktur. Gemäß einer Studie von Lumeta kann eine fehlende Transparenz dazu führen, dass 20 bis 40 Prozent der eigenen Infrastruktur unbekannt ist oder nicht verwaltet wird. Dieses Problem betrifft Unternehmen aller Branchen, selbst so sicherheitsbewusste wie Gesundheitswesen, Finanzwesen, IT und öffentliche Hand. Nicht ausreichend verwaltete Netzwerke und Endpunkte können Cyberkriminelle jedoch leicht angreifen, um ein Eingangstor in das Unternehmen zu erhalten. Selbst ein einfacher Fehler in der Konfiguration eines Routers, einer Netzwerk-Firewall oder in der Netzwerk-Segmentierung kann Hackern einen Weg in die Infrastruktur des Unternehmens eröffnen. Dann können sie weitere Systeme infizieren, um Daten zu stehlen, Dateien zu verschlüsseln, Prozesse zu stören oder Geräte in ein Botnetz einzugliedern.

Trends für mehr Sicherheit

Um dies zu verhindern, benötigen Unternehmen eine möglichst vollständige Transparenz mit kontextbasierten Echtzeit-Informationen über alle Vorgänge in ihrer Infrastruktur. Ohne entsprechende Lösungen für Monitoring und Schwachstellenerkennung können Hacker sozusagen unbehelligt durch das gesamte Netzwerk wandern, wenn sie einmal drin sind. Dies entspricht einem Einbrecher, der durch ein Loch im Zaun und eine offene Tür in das Unternehmen spazieren und dort sämtliche Aktenordner oder Computer stehlen kann – ohne dass er von Sicherheitspersonal oder Alarmanlagen gestört wird. Im realen Leben dürfte er zumindest durch Sicherheitstüren von Labors oder anderen sensiblen Bereichen ausgesperrt werden. In der virtuellen Welt übernimmt diese Funktion die Netzwerksegmentierung.

Sämtliche Sicherheitsmaßnahmen müssen dabei ständig auf ihre Wirksamkeit hin geprüft sowie aktualisiert werden. Hierzu können robuste Tools zur Schwachstellenprüfung und externe Penetration Tests sowie automatische Patch-Management-Systeme genutzt werden. Unternehmen benötigen zusätzlich eine vollständige Übersicht über alle Geräte und Systeme, die mit dem Netzwerk verbunden sind. Falls die Sicherheitsverantwortlichen nur einen Teil sehen oder veraltete Listen verwenden, übersehen sie erfahrungsgemäß mindestens ein Fünftel dessen, was alleine physisch mit dem Netzwerk verknüpft ist – nicht eingerechnet die mobilen Geräte. Eine solche Inventur sollte regelmäßig und automatisch durchgeführt werden. Denn die Netzwerke, Endpunkte und Cloud-Infrastrukturen verändern sich ständig und inzwischen in einem solchen Tempo, dass manuelle Prozesse durch Sicherheitsverantwortliche nicht mehr ausreichen.

Automatisierung der Schlüssel zum Erfolg

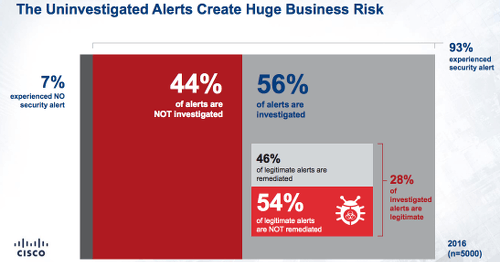

Aber auch die Sicherheitsmaßnahmen selbst sowie die notwendigen Aktualisierungen sollten weitgehend automatisch durchgeführt werden. So hat zum Beispiel die Studie Security Capabilities Benchmark von Cisco festgestellt, dass nur etwa zwei Drittel der befragten Unternehmen Sicherheitswarnungen nachgehen. Selbst sensible Branchen wie Finanzwesen und Gesundheitswesen beheben weniger als die Hälfte der Sicherheitsvorfälle, auch wenn sie wissen, dass sie echt sind.

Bild 2: Nur etwa zwei Drittel der in einer Studie befragten Unternehmen gehen Sicherheitswarnungen nach (Quelle: Cisco Global Security Capabilities Benchmark Study)

Daher liegt die Lösung für mehr Sicherheit in einem umfassenden Ansatz zur Konsolidierung, in Augen von Cisco inbesondere in der Integration und Automatisierung der Netzwerke. Denn nur eine umfassende Transparenz aller Aktivitäten im Netzwerk, die durch intelligente Analyse-Programme untersucht werden, kann eine lückenlose Erkennung von Angriffen und ungewöhnlichen Aktivitäten ermöglichen. Dabei sollten intelligente Funktionen über zentrale Management-Dashboards auch die Provisionierung, Konfiguration und Fehlerbehebung weitgehend automatisieren. Dann setzt das Netzwerk eigenständig die entsprechenden Richtlinien durch und nutzt maschinelles Lernen für vorausschauende Analysen und die Entdeckung von Gefahren. Vorausschauen statt Nachsehen: So lässt sich folglich die Herausforderung der IT-Security auch in den kommenden Monaten und Jahren zusammenfassen.

www.cisco.com