Aktuell beobachtet das Zscaler ThreatLabZ-Team, wie sich die Malware-Payload als Adobe Flash Player getarnt auf Systeme einzuschleichen versucht. Im Visier der aktuellen Variante stehen mehr als 40 Banking-Apps, auf deren Akkreditierungsdaten der Anwender es die Malware abgesehen hat.

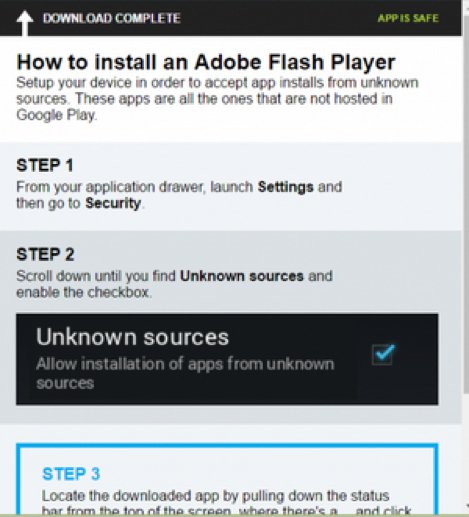

Als Infektionsquelle dienen Anzeigen des popcash.net, die die Payload transportieren. Wird eine entsprechende Dropper-URL geöffnet, erhält der Anwender einen Hinweis, dass sein Flash Player veraltet ist und die Malware „Adobe_Flash_2016.apk“ wird auf dem System abgelegt. Diese Malware leitet den Anwender an, Sicherheitsfunktionen auf dem Gerät zu deaktivieren und die Installation weiterer Apps von Drittparteien zuzulassen.

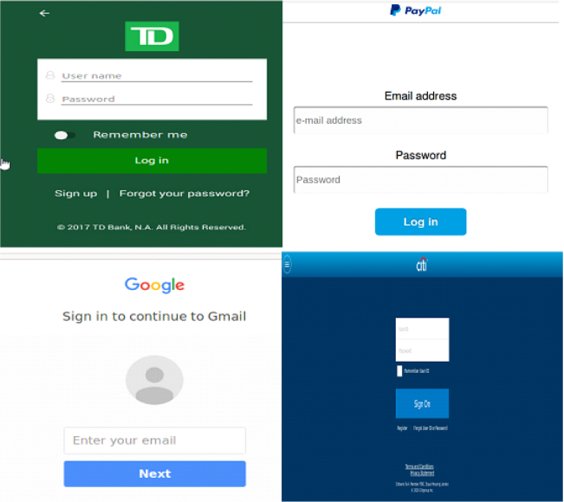

Ist der Schadcode einmal installiert, verbirgt sich die Malware auf dem System, indem sie ihr Icon von dem Handy-Menü entfernt. Nach der Infektion registriert die Malware das betroffene Handy bei seinem Command & Control (C&C)-Server. Neben den Metadaten des Handys wird zusätzlich eine Liste der installierten Apps ausgelesen. Nach einigen Schlafzyklen wird die Malware aktiv und wartet darauf, dass der Anwender eine App von der Zielliste an 40 Banking-Anwendungen öffnet. Sobald das geschieht, präsentiert die Malware eine gefälschte Login-Seite und greift dadurch die Anmeldedaten ab. Einige der gefälschten Akkreditierungsseiten zeigt die folgende Grafik:

Im Unterschied zu den Vorgängervarianten behält die neue Malware-Version eine JavaScript Notation (JSON)-Datei. Diese beinhaltet die entsprechende Banking-Anwendung zusammen mit der URL der gefälschten Login-Seite. Alle Banking-Apps und weitere technische Details des Infektionszykluses sowie Anzeichen für eine Kompromittierung sind auf der Zscaler-ThreatLabZ-Seite nachzulesen.

Anwendern wird empfohlen, Apps nur aus offiziellen Stores herunterzuladen. Darüber hinaus trägt das Deaktivieren der „Unknown Sources“-Option in den Sicherheitseinstellungen des Handys dazu bei, Downloads von fragwürdigen Quellen zu vermeiden.