Die aktuelle Gefahrensituation durch Cyber-Kriminelle bewegt die Bundesländer gerade dazu, ihre bestehenden Polizei-Spezialkräfte zu verstärken oder ganz neue Spezialeinheiten ins Leben zu rufen, um Cyber-Kriminelle dingfest zu machen. Dieser Umstand sollte für Unternehmen ein Anstoß sein, die eigene Sicherheitsstrategie zu überdenken und an die veränderte Bedrohungslage anzupassen.

Allein die Angriffe durch Ransomware, eine der neuesten Spezialitäten der Hacker, haben sich laut BSI innerhalb von fünf Monaten verzehnfacht, Ransomware ist deshalb ein hochaktuelles Thema bei Unternehmen. “Üblicherweise ist Ransomware in Spam-Mails eingebettet”, erklärt Jochen Koehler, Regional Director DACH beim IT-Sicherheitsspezialisten Bromium in Heilbronn. “Klassische Schutzmechanismen wie Virenscanner, Firewalls oder Intrusion-Prevention-Systeme bieten keinen zuverlässigen Schutz vor diesen Mails, da diese Lösungen auf die Erkennung durch Signaturen, Verhaltensanalysen oder heuristische Methoden angewiesen sind.”

Auch Mitarbeiter von Unternehmen erkennen solche schädlichen E-Mails nicht ohne weiteres, da sie sich kaum noch von legitimen Schreiben unterscheiden.

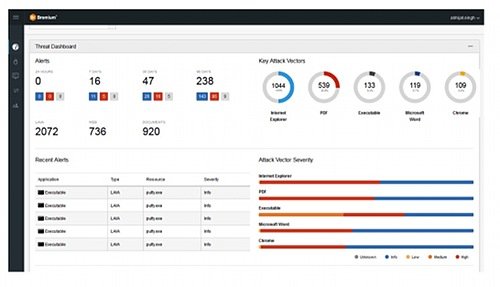

Bild 1: Das Dashboard des Bromium Enterprise Controller liefert einen detailiierten Überblick über den aktuellen Alarmierungsstatus. (Quelle: Bromium)

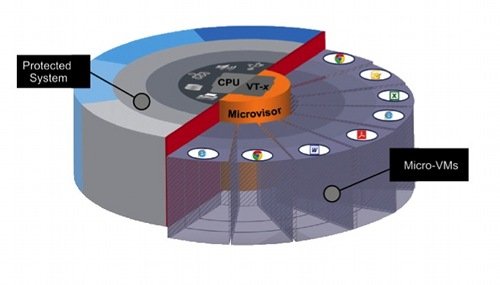

Bromium empfiehlt Sicherheitsspezialisten deshalb einen besseren Weg: die Micro-Virtualisierungstechnologie. Sie isoliert jegliche Aktivität eines Anwenders vollständig vom Rest seines Systems. Ob er nun eine Webseite aufruft, ein Dokument herunterlädt, einen Mail-Anhang öffnet oder auf die Daten eines USB-Gerätes zugreift: Jede dieser Aktivitäten kapselt die innovative Sicherheitslösung von Bromium innerhalb einer Hardware-isolierten Micro-VM ab. Was darin passiert, ist völlig unerheblich und hat keinerlei Einfluss auf das Gerät oder das Betriebssystem. Theoretisch lässt sich so auf einem System beliebig viel Schadsoftware ausführen – ohne negative Auswirkungen. Mit dem Schließen eines Dokuments oder dem Verlassen einer Webseite verschwindet auch die Micro-VM inklusive sämtlicher Inhalte, also auch der möglichen Ransomware.

Bild 2: Die Bromium-Lösung kapselt alle Anwenderaktivitäten in eigenen Micro-VMs ab. (Quelle:Bromium)

“Wenn Hacker den Entwicklern von Sicherheitssoftware immer einen Schritt voraus sind, kann eine 100-prozentige Detektion von Malware naturgemäß nicht gewährleistet sein”, betont Koehler. “Es steht bei unserer Lösung daher nicht die Detektion von Schadcode oder das Aufspüren von Angriffen im Vordergrund, sondern der gezielte Schutz vor Malware durch Isolation in einer Micro-VM.”

“Für die Hacker ist es irrelevant zu wissen, welche Daten wertvoll sind, denn sie verschlüsseln einfach das komplette Paket”, so Simon Crosby, Mitgründer und CTO bei Bromium im kalifornischen Cupertino, USA. “Wenn dann das Opfer auch noch ängstlich und verunsichert ist, wird es das Lösegeld mit hoher Wahrscheinlichkeit an die Cyber-Kriminellen zahlen.”