Dieses Mal stellt der Sicherheitsexperte das DDoS-Ökosystem aus einem anderen Blickwinkel unter Einsatz von Werkzeugen zur Analyse sozialer Netzwerke (SNA) dar. Das Ziel ist es, eine Analyse von Forschungsdaten über die Beziehungen zwischen verschiedenen Botnet-Geräten zu bieten, wobei echte Daten von Angriffsversuchen gegen die Kunden des Unternehmens verwendet werden.

Das Erforschen dieser Verbindungen hilft dabei, die Aktivität typischer Angreifer sowie die Ressourcen, die sie in verschiedenen Angriffsszenarien einsetzen, begrifflich zu fassen. Diese Informationen sind wertvoll sowohl beim Betreiben des Netzwerkes, als auch für die Sicherheitsteams. Diese versuchen die Bedrohungen durch DDoS, denen sie ausgesetzt sind, besser zu verstehen.

Das Bild malen

Um die Beziehungen zwischen den Botnet-Geräten zu kartographieren, wurde eine Probe von 57.034 Botnet-IPs genutzt, die an DDoS-Angriffen gegen 580 Kunden in einem Zeitraum von 60 Tagen beteiligt waren, und zwar zwischen dem 01.01.2016 bis 01.03.2016. Diese Stichprobe wurde nach Gephi exportiert. Dabei handelt es sich um ein hilfreiches Open-Source-Programm, mit dem im Allgemeinen Zentralitätsanalysen durchgeführt werden. Diese Analysemethode benutzt man beispielsweise, um die einflussreichste(n) Person(en) in einer sozialen Gruppe zu identifizieren oder Beziehungen zwischen Netzwerkknoten auszuwerten.

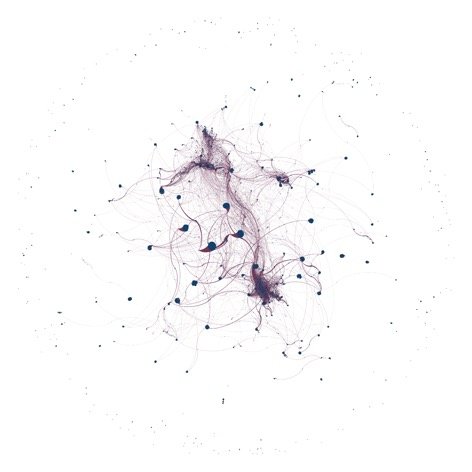

In diesem Fall wurden die Verbindungen zwischen IP-Zielen und angreifenden IPs gesucht, die an DDoS Angriffsszenarien beteiligt waren. Gephi hat mit der Stichprobe folgendes Bild geliefert:

Dieser fremdartig erscheinende „Nebel“ ist in Wahrheit ein Schnappschuss von Angriffen gegen die Kunden von Imperva. Von weitem ist das Bild faszinierend, aber aus der Nähe ist es noch weit interessanter. Die Geheimnisse sollten in hoher Auflösung erforscht werden.

Um die Grafik zu verstehen, sollte Folgendes bekannt sein:

- Die roten Punkte sind Ziel-IPs

- Die blauen Punkte sind Angreifer-IPs

- Die violetten Linien sind der Fluss des Angriffs-Traffic

Außerdem ist es wichtig, die Distanz zwischen Objekten zu beachten, denn sie spiegelt Ähnlichkeiten im Verhalten wider. Angreifende IPs mit vergleichbaren Angriffsmustern sind nah beieinander angeordnet, während sehr ähnliche eng verbunden in Clustern gruppiert sind.

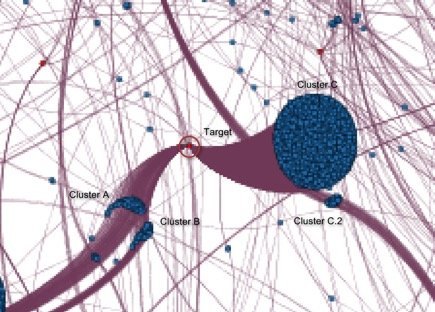

Um zu zeigen wie das funktioniert, wird eine der Angriffseinheiten vergrößert:

Hier sind drei Cluster aus kompromittierten Geräten (A, B und C) erkennbar, die auf ein einzelnes Ziel zusammenlaufen. Die Geräte in jedem Cluster sind durch gemeinsame Angriffe in der Vergangenheit verbunden. Das heißt, dass sie zum selben Botnet gehören und von dem (den) selben Botnet-Betreiber(n) gesteuert wird (werden).

Es sollte beachtet werden, dass diese drei Cluster wahrscheinlich zwei unterschiedliche Botnets sind, weil die Nähe zwischen A und B zeigt, dass sie ähnliche Verhaltensmuster an den Tag legen. Hieran kann erkannt werden, wie Täter ihre Botnet-Ressourcen einsetzen, um multitaskingfähig zu werden. So können sie einige Angriffe gleichzeitig beginnen, ohne (normalerweise) zugleich alle Ressourcen, die sie kontrollieren, auf ein einziges Ziel zu richten.

Dieses Mal jedoch haben die Angreifer ihr Ziel im Visier und greifen mit allem an, was sie haben – wenn auch ohne Erfolg. Sogar trotz der zusätzlichen Kraft des größeren Botnet C bleibt das Ziel online, das durch die Maßnahmen von Imperva geschützt ist. In der Nähe kann man auch das Cluster C.2 erkennen. Diese Geräte verhalten sich gerade genauso wie das benachbarte Cluster C, aber an diesem spezifischen Angriff nimmt es nicht teil.

Der Grund dafür ist wahrscheinlich, dass die Schadsoftware entfernt wurde, entweder vom Besitzer des Gerätes oder anderen Angreifern, die alle bereits vorhandene Schadsoftware entfernt haben, nachdem sie ihre eigenen Hintertüren installiert hatten. Die Nahansicht kann solche Geschichten eines einzigen Angriffes enthüllen. Erneut wird darauf hingewiesen, dass das Bild in hoher Auflösung erforscht werden sollte, denn so können die Hintergrundgeschichten tausender angreifender Geräte aufgedeckt werden, die sich in den Pixeln finden.

Jetzt wird das Bild verkleinert, um drei deutlich verschiedene Arten von Angriffsszenarien zu betrachten. Jedes ist dabei mit einem anderen Angreifer-Archetypen verbunden.

1. Botnets zum Mieten: Schwarm in einer Hacker-Cloud

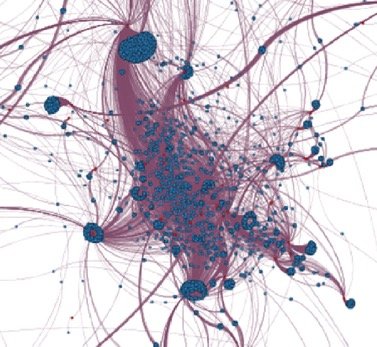

Es ist auf den ersten Blick ersichtlich, dass die Botnet-Landschaft extrem chaotisch ist. Vergrößert man ein größeres Aktivitätszentrum, offenbart sich eine scheinbar ungeordnete Umwelt – ganz anders, als die zusammenhängenden Cluster aus dem obigen Beispiel.

Dieser einem Pentagramm ähnelnder Fleck ist eigentlich eine visuelle Repräsentation eines riesigen Clusters aus kompromittierten Geräten. Einige Individuen nutzen es zum Angriff auf Ziele, die in keiner Verbindung zu dem Netz stehen. Die lose Anordnung dieser Geräte zeigt auf, dass sie sich in ihrem Verhalten teilweise unterscheiden. Dieses Phänomen kann auch beobachtet werden, wenn man eingehend die sich überschneidenden Angriffsflüsse betrachtet. Das deutet darauf hin, dass einige Betreiber die Angriffe direkt hinter den Kulissen steuern.

Es könnten entweder Botnets sein, die von verschiedenen „Abonnenten“ gemietet werden können, oder von mehreren Angreifern kompromittierte Geräte. Letzteres war der Fall bei vielen betroffenen Überwachungskameras. Am wahrscheinlichsten ist allerdings eine Mischung aus beidem. Die meisten DDoS-Landschaften sehen folgendermaßen aus: Ein Botnet mit mehreren Besitzern – eine riesige Hacker-Cloud, die aus gehackten Geräten besteht. Zum einen werden sie von einigen Angreifern ausgenutzt, während sie zum anderen auch unter dem Deckmantel des Stresstests verkauft werden.

Wenn man erneut auf das Originalbild schaut, kann man erkennen, dass die Botnets mit vielen Besitzern das Rückgrat jeglicher DDoS-Aktivität sind.

In dem vorigen Bericht über die Bedrohungslage von DDoS führte Imperva an, dass über 80 Prozent der Angriffe gegen die Kunden des Unternehmens von gemieteten Botnets ausgehen. Dieses Bild kontextualisiert diese Zahlen und ihre Bedeutung.

2. „DDoS-Profis“ fädeln eine organisierte Offensive ein

Aber was ist mit den großen Aktivitätszentren außerhalb dieser Hacker-Clouds? Einige könnten vielleicht auch Botnets sein, die vermietet werden und nur bei einem einzigen Angriff im untersuchten Zeitraum genutzt wurden. Andere Botnets sind jedoch Eigentum professioneller Täter. Diese Angreifer sind imstande, ihre eigenen Botnets aufzubauen und instand zuhalten, ohne sie mit anderen zu teilen.

Die Formen oben, die an Tränen erinnern, sind hochgradig organisierte Botnets, die von ähnlich organisierten Cyberkriminellen genutzt werden. Die sehr homogenen Verhaltensmuster dieser Geräte werden hier durch die Nähe zueinander dargestellt. Daraus kann gefolgert werden, dass der Angriffsfluss von einem einzigen Individuum gesteuert wird.

Diese Menschen leben von DDoS. Und damit sind nicht diese ganzen Lösegeldforderungen über 250 Dollar gemeint. Das sind höchstwahrscheinlich Kriminelle, die damit beauftragt werden, einen Wettbewerber wegen einer Geschäftsfehde auszuschalten. Die Angriffe, auf die Bezug genommen wird, sind komplexe multifaktorielle Kampagnen, die Tage oder Monate dauern können und sich gegen einige der größten Internetseiten richten, die unsere Dienste nutzen.

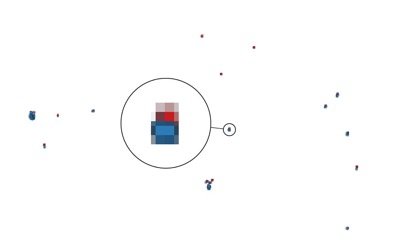

3. Scriptkiddies, die es persönlich machen

Wenn man sich die Ränder des Originalbildes anschaut, wird man merken, dass sich in den Außenbereichen kleine Vorfälle von Angriffen befinden. Diese Vorfälle bestehen häufig aus einem einzelnen Gerät, das angreift und die direkte Konfrontation mit seinem Ziel sucht. Die Vermutung liegt nahe, dass es sich um einzelne Angreifer handelt, die DoS-Angriffstools nutzen. Die meisten sind Scriptkiddies, die Internetseiten nur wegen des Adrenalins angreifen. Andere Angriffe werden von persönlichem Groll oder politischen Motiven befeuert.

Häufig sind das Angriffe gegen Nachrichtenseiten, politische Blogs, Menschenrechtsorganisationen und Webseiten religiöser Einrichtungen.

Was auch immer der Fall sein mag, viele dieser gepaarten Punkte verbergen eine Menge Drama. Es ist faszinierend, wie zwei Pixel die Katharsis eines wilden Streites darstellen – so wild, dass eine der beiden Parteien zu illegalen Tools für Cyberattacken greift, um den Gegner zum Schweigen zu bringen. Wie ein Blick auf das Bild verrät, sind solche Angriffe ziemlich häufig. So häufig, dass Google vor kurzem sein Project Shield ausgeweitet hat. Diese Initiative soll besonders gegen diese Art Angriff schützen, nämlich gegen Angriffe auf die Meinungsfreiheit und nicht nur gegen Server.

Mehr als nur ein schönes Bild

Durch diese Analyse sollte die Komplexität der DDoS-Landschaft illustriert werden. Dennoch ist es alles andere als schön, bei der täglichen Arbeit die Beziehungen zwischen unterschiedlichen Angriffsgeräten zu beobachten.

Am Bild kann man deutlich erkennen, wie stark der Angriff ist, der von einer begrenzten Anzahl von kompromittierten IPs ausgeht, also von infizierten Geräten, die immer wieder für bösartige Handlungen benutzt werden. Das Verfolgen dieser kompromittierten IPs erlaubt es, lernfähige Abwehrstrategien zu entwerfen, die bei Wiederholungstätern schneller anschlagen.

Solche Regeln werden unter anderem für die Früherkennung von sich entwickelnden DDoS-Ereignissen eingesetzt, die auf dem Aufbau von Verkehr von verdächtigen Quellen basieren. Sie sind auch wegen ihrer Fähigkeit nützlich, Zero-Day-Bedrohungen zu identifizieren, indem sie eingehend die Aktivität von Botnet-Geräten überwachen.

Heute verfolgt Imperva ständig hunderttausende kompromittierte IPs, was die Datenbank bei jedem entschärften Angriff wachsen lässt.