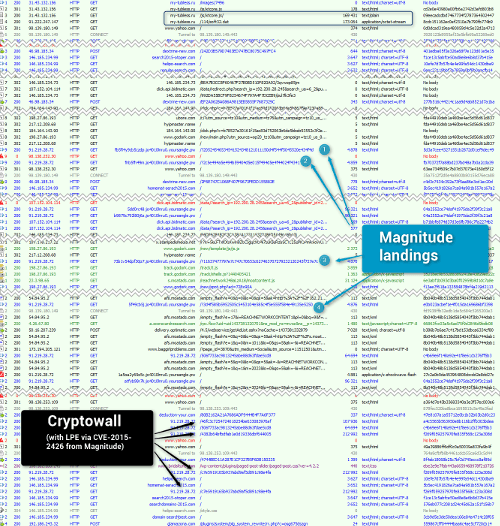

Ende August entdeckte Proofpoint einen Infizierungsversuch per Malvertising, der zeigt, wie beliebt diese Dienste bei Bedrohungsakteuren sind. Der ursprüngliche Redirector ruft das Angler-Exploit-Kit ab – nicht verwunderlich, da laut Proofpoint-Statistik momentan etwa die Hälfte aller Exploit-Kit-Aktivitäten auf das Konto von Angler gehen.

Bild 1: Erster Redirect mit dem Ziel Angler-EK.

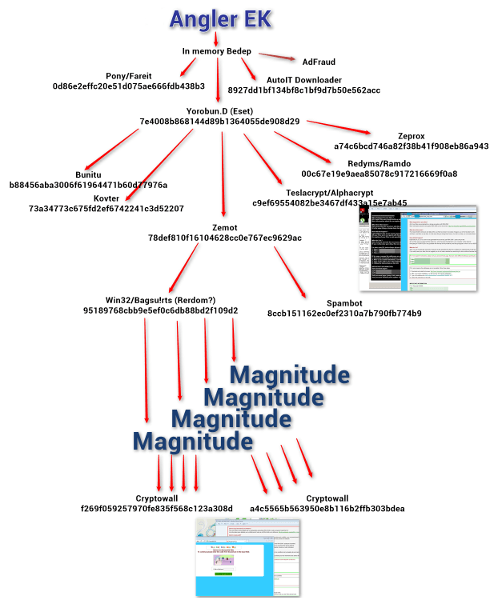

Interessant wird es, nachdem Angler die Tür geöffnet hat, wie die folgende Traffic-Erfassung zeigt (Bild 2).

Bild 2: Traffic-Erfassung des Magnitude-Teils in der Infektionskette.

Diese Traffic-Erfassung zeigt, dass die Zemot-Payload über zwei Redirectors Magnitude abruft:

- Onlinehyips[.]net

- Hyipmaster[.]name

Und folgende Referer verwendet:

- hxxp://regular-search[.]com/

- hxxp://search2015-otoper[.]com/

- hxxp://homemat-serach2015[.]com/

- hxxp://domain-searchbest[.]com/

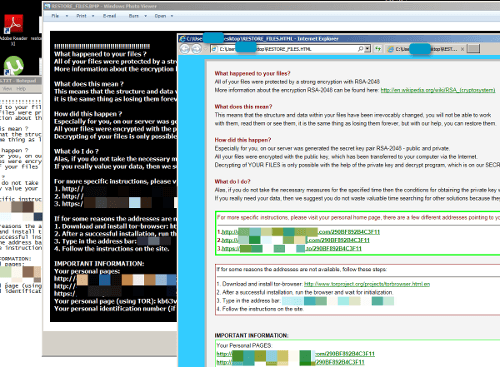

Das Ergebnis ist eine Infektionskette, die einem Clownmobil für Malware gleicht, da eine Payload nach der anderen versucht, auf den infizierten Client zu gelangen (Bild 3).

Bild 3: Diagramm einer überwachten Infektionskette aus einem einzigen Malvertising-Angriff.

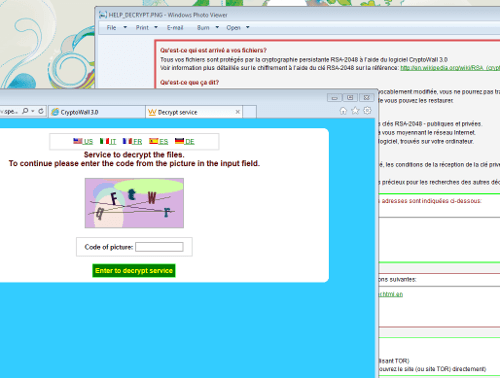

Die Infektionskette offenbart eine Reihe von Partner-Bot-Ownern, beginnend beim Yorobun-Owner. Zusammengenommen hinterlegen die Infektionen – in einer einzigen Weiterleitung durch den Client – neun zusätzliche Payloads und rufen noch ein weiteres EK ab, mit dem zwei verschiedene Arten Ransomware geliefert werden. TeslaCrypt (aka AlphaCrypt) ist der erste Versuch einer Ransomware-Installation (Bild 4), gefolgt von CryptoWall (Bild 5).

Bild 4: TeslaCrypt (aka AlphaCrypt)-Ransom-Meldung an den Benutzer.

Bild 5: CryptoWall-Ransom-Meldung an den Benutzer.

Zusätzlich zu dem doppelten Problem zweier verschiedener Ransomware-Infektionen wird bei dieser weit verzweigten Infektionskette auch Bedep abgelegt, eine Klickbetrug-Malware, die einen Domain-Generation-Algorithmus (DGA) für seine Command-and Control-Kommunikation (C2) einsetzt. Das Angler-EK legt eine Payload ab (erst Pony, dann Yorobun), dem nicht nur fünf weitere Malware-Payloads folgen, sondern das auch ein weiteres Exploit-Kit – Magnitude – abruft, das wiederum mindestens zwei Varianten der CryptoWall-Ransomware ablegt. Obwohl weniger bekannt als Angler, geht aus Proofpoint-Analysen hervor, dass das Magnitude-Exploit-Kit eines der drei oder vier meist genutzten EKs in den letzten 90 Tagen war und durchschnittlich 12 Prozent des gesamten EK-Traffics auf sich vereinte.

Die Mietkosten für einen Exploit-Dienst können einen Akteur tausende Euro pro Monat kosten. Es liegt also nahe, dass die Akteure ihre Chancen für eine Infektion maximieren wollen, und zwar durch die Nutzung von Payloads, die durch Verschleierungsdienste und den aggressiven Vertrieb von Traffic- und Spam-Diensten „Fully Undetectable“ (oder FUD) werden. Im Gegenzug kann die hohe Nachfrage nach einem bestimmten EK den Owner dazu bringen, seine Umsatzchancen zu maximieren, indem er jede Infektionsmöglichkeit an so viele Partner wie möglich verkauft. Wie dieses Beispiel zeigt, kann das dazu führen, dass eine Payload nach der anderen aus einer langen Infektionskette zum Vorschein kommt. Das unterstreicht, dass heutzutage selten nur ein einziges Exploit mit einer einzigen Payload hinterlegt wird … In diesem Fall führt das dazu, dass ein Client für seinen eigentlichen Zweck nicht wiederhergestellt werden kann.

Obwohl auch neue, kleinere Akteure dazukommen, verfestigt sich der Exploit-Kit-Markt weiterhin rund um Angler, obwohl es die Dominanz von Black Hole noch nicht erreichen konnte. Diese überladene Infektionskette scheint ungewöhnlich, doch sie zeigt die Flexibilität und die kontinuierliche Gefahr von Exploit-Kits sowie die Herausforderung für Unternehmen, damit umzugehen.

Monika Schaufler, Regional Director CEMEA, bei Proofpoint

Konferenz zum Thema:

Security Eye: Cyberrisiken aktiv abwehren

Konferenz am 22.09.2015 im Grand Hotel Wien

Kostenlose Teilnahme

http://www.it-daily.net/agenda