Ein solcher Zusammenschluss vieler Rechner wird von den jeweiligen Botnetz-Betreibern über Command-and-Control-Server (C&C Server) gesteuert. Für Cyberkriminelle erleichtert das Angriffe in großem Stil: private Informationen stehlen, Online-Banking-Konten kapern, DDoS-Attacken starten oder Spam und Phishing-E-Mails versenden.

Botnetze im Internet der Dinge

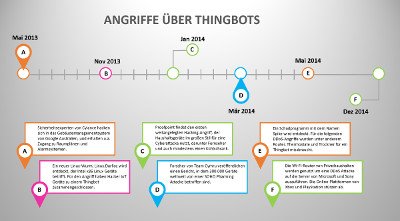

Je mehr das Internet der Dinge (IoT) an Bedeutung gewinnt, desto mehr Geräte und Dinge sind potenziell gefährdet, Teil eines sogenannten Thingbots werden – ein Botnetz, das sich unabhängig agierende, vernetzte Geräte zu Eigen macht.

Botnetze wie auch Thingbots bestehen aus vielen verschiedenen, untereinander verbundenen Geräten – Rechnern, Laptops, Smartphones, Tablets, oder neuerdings eben auch aus zahlreichen „intelligenten Dingen“. Diese Dinge (= Geräte), haben zwei grundlegende gemeinsame Eigenschaften: sie sind internetfähig und in der Lage Daten automatisch über ein Netzwerk zu übertragen. Anti-Spam-Technologien erkennen vergleichsweise schnell, wenn eine Maschine tausende gleicher E-Mails schickt. Allerdings fällt dies deutlich schwerer, wenn diese E-Mails von verschiedenen Geräten aus geschickt werden, die Teil eines Botnetzes sind. Und sie haben alle ein Ziel: Treffen tausende solcher Anfragen auf ein Ziel, überfordert das oftmals die Plattform, sie kann die Anfragen nicht mehr abarbeiten und kollabiert. Botnetze haben immer noch ein großes Potenzial: Angriffe gegen kritische Infrastrukturen sind denkbar oder Einbruchsversuche in Unternehmensnetzwerke. Ebenso ist es möglich Schadprogramme über ein schwächeres Glied innerhalb der Kette zu verbreiten. Ein Schaden, der sich vielfach multipliziert, da weitere Geräte innerhalb des Verbunds infiziert werden. Nicht selten passiert das Ganze, ohne dass der jeweilige Nutzer davon etwas ahnt.

Dinge des alltäglichen Gebrauchs wie Drucker, Kühlschränke und Fernseher sind zwar für ihre Schwachstellen bekannt, verfügen aber bei weitem nicht über den für Smartphones oder Laptops möglichen Sicherheitslevel.

Elektrogeräte und Unterhaltungselektronik machen es Angreifern gerne allzu leicht ihre nächsten Opfer zu finden. Ein Beispiel, das im letzten Jahr zu Weihnachten Schlagzeilen machte waren die Angriffe auf die Xbox- und PlayStation-Netzwerke. Dabei wurden Wi-Fi-Router in Privathaushalten genutzt, um den Angriff durchzuführen. Durch DDoS (Distributed Denial of Service)-Attacken waren die Server von Microsoft und Sony nicht mehr in der Lage, die Anfragen abzuarbeiten – die Online-Plattformen stürzten ab.

Bild: Angriffe über Thingbots.

Mit der steigenden Anzahl von Geräten im Internet der Dinge werden sich die entsprechenden Angriffe häufen. Der Sinn vieler IoT-Geräte liegt ja gerade darin, die Gewohnheiten der Besitzer zu erkennen. Beispielsweise ein Haus nur dann zu beheizen, wenn die Bewohner zu Hause sind, oder mittels einer Überwachungskamera vor Einbrechern zu schützen. Alle Geräte nutzen bestimmte Informationen oder geben sie weiter. Informationen, die das Leben der Nutzer erleichtern oder es sicherer machen sollen, die aber gleichzeitig Begehrlichkeiten wecken. Daten, die man selbst über das Internet abruft oder weiterleitet, können bei mangelnden Sicherheitsvorkehrungen potenziell von Cyberkriminellen abgefangen werden. Das IoT steckt noch in den Kinderschuhen und es kommt häufig vor, dass Geräte kaum oder gar nicht abgesichert sind.

Sicherheit im IoT: Eine Frage der Wahrnehmung?

Wie kommt es, dass wir ausgereifte Datenschutzlösungen auf unseren Computern oder beim Online-Banking einsetzen, aber bei den ebenso sensiblen und schützenswerten Daten eines intelligenten Heizungssystems auf derartige Maßnahmen verzichten? Wir kennen die Zwei-Faktor-Authentifizierung vom Online-Banking und geben gewohnheitsmäßig sowohl die Passwort/Benutzername-Kombination ein sowie eine meist per SMS verschickte TAN-Nummer. Nur wenn es um intelligente Technologien und Geräte geht, hinken wir beim Thema Sicherheit hinterher.

Vom Botnetz zum Thingbot

Während in der Vergangenheit meist Windows-Systeme Angriffsziele waren, werden aktuell immer häufiger Apple- und Android-Geräte für Teile eines Botnetzes von Cyber-Kriminellen missbraucht. Und es geht noch weiter! Mit dem rapiden Wachstum des Internet der Dinge, sind intelligente Geräte schon jetzt ein beliebtes Ziel.

In Deutschland geht man davon aus, dass mehr als 1 Millionen Computer Teile von Botnetzen sind. Mit 50 Milliarden intelligenten Geräten bis 2020 kann sich jeder leicht ausmalen, dass Hacker sich auf ein Thingbot-Paradies freuen können.

Sicherheit im IoT – kann PKI eine Lösung sein?

Geräte mit Internetverbindung sind ein großes Risiko, denn sie sind leicht angreifbar. Die überwiegende Zahl der Nutzer hat derzeit weder die Möglichkeit noch das Wissen, diese Geräte entsprechend zu schützen. Dazu kommt die ungeheure Zahl der „Dinge“, so dass allein das Volumen Angriffsmöglichkeiten im großen Stil ermöglicht.

PKI basiert auf Standards, die sich über Jahrzehnte bewährt haben und ist für die sich wandelnden Anforderungen im IoT ausreichend flexibel. Denn PKI bietet Authentifizierung, Verschlüsselung und Datenintegrität. Das sind die drei grundlegendsten Sicherheitsvorkehrungen, um auch im IoT Vertrauen zu gewährleisten.

Authentifizierung: Im Einklang mit traditionellen IT-Sicherheitskonzepten ist die vornehmliche Aufgabe einer PKI die starke Authentifizierung. Authentifizierung, um Geräte für Cloud Services zu authentifizieren, zwischen Anwender und Gerät und von Gerät zu Gerät.

Verschlüsselung: Immer mehr Geräte sind online verbunden. Das gilt beispielsweise für intelligente Stromnetze, kritische Infrastrukturen und Einrichtungen, Gesundheitssysteme und so weiter. Datenschutz ist hier eine besonders große Sorge. Die Kommunikation zwischen diesen Geräten muss zwingend verschlüsselt sein. Auch dafür sorgt eine PKI.

Datenintegrität: Ein Vorteil des IoTs liegt darin, dass Geräte Entscheidungen selbstständig treffen, ohne dass Menschen eingreifen. Ob die genutzten Daten vollständig und korrekt übermittelt werden, entscheidet über den Mehrwert, aber auch über das potenzielle Risiko.

Die Frage wie man die rasant wachsende Anzahl von untereinander verbundenen Geräten und Diensten am besten sichert haben wir schon in früheren Blogs angesprochen. Weitere Hintergrundinformationen finden Sie hier.

Lea Toms, GMO GlobalSign