Phishing-Simulationen implementieren ist nicht schwer, doch müssen Anwender einige Faktoren beachten. In diesem Artikel wird Schritt für Schritt erklärt, wie man eine Phishing-Simulation einrichtet.

Schritt 1: Ziele für die Phishing-Simulation setzen

Das Festlegen von Zielen gibt eine klare Richtung vor, was Verantwortliche milthilfe der Phishing-Simulation erreichen wollen. Mit diesen Zielen im Hinterkopf können sie ihren Fokus leichter ausrichten. Die Ziele dienen auch als Kriterien, anhand derer Führungskräfte beurteilen können, ob ihre Phishing-Simulation erfolgreich ist.

Die Ziele für Phishing-Simulationen sollten sich auf einen klar definierten Bereich beziehen. Das Ziel “Sensibilisierung der Mitarbeiter für Phishing-Bedrohungen” mag zwar legitim klingen, aber es ist nicht festzustellen, ob sich das Bewusstsein der Mitarbeiter wirklich verbessert hat, wenn sie die Phishing-E-Mails nicht melden. Daher sollten sich Unternehmen ein spezifischeres Ziel setzen, z. B. “Erhöhung der Melderate von Phishing-E-Mails”.

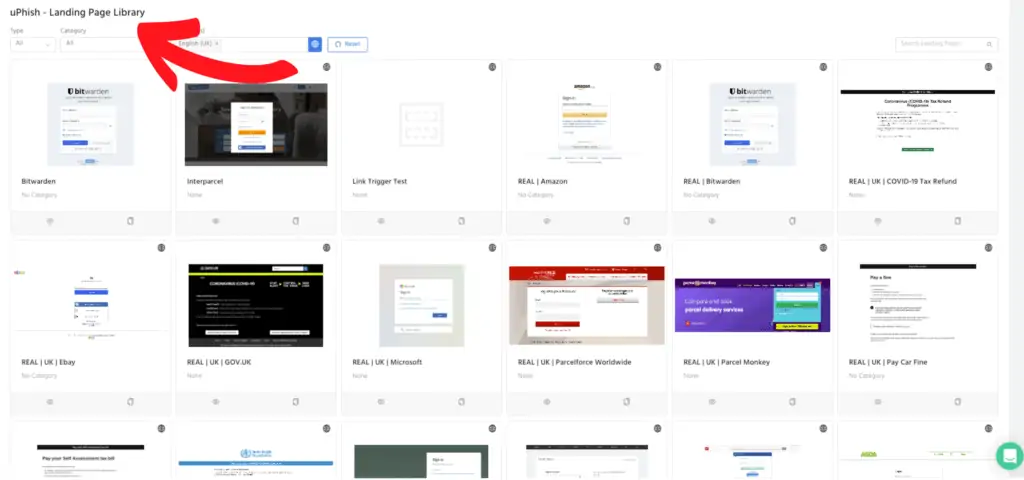

Schritt 2: Ein Phishing-Szenario und eine Zielseite wählen

Bei vielen Phishing-Simulatoren können Anwender eine Landing Page auswählen, um ein Szenario zu erstellen. Wir müssen zunächst festlegen, welche Marke wir imitieren möchten, und wählen daraufhin eine entsprechende Landing Page.

Auf der Zielseite legen wir fest, welche Art von Daten wir den Mitarbeitern abverlangen möchten, z. B. Benutzernamen und Kennwörter. Der jüngste Brand Phishing Report (3. Quartal 2002) von Check Point ergab, dass die Top 10 der am häufigsten imitierten Marken die weltweit bekanntesten Namen sind, wie DHL, Microsoft und LinkedIn. Die Nachahmung bekannter Marken hat erfolgreich dazu beigetragen, Mitarbeiter dazu zu verleiten, wertvolle Geschäftsdaten zu kompromittieren.

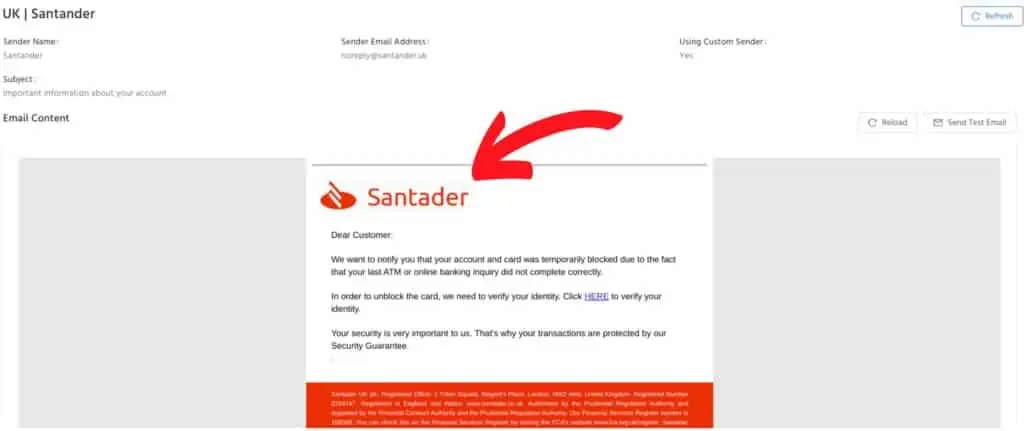

Schritt 3: Eine E-Mail erstellen, die zur Landing Page passt

Eine gut gestaltete Phishing-E-Mail kann Mitarbeiter vor eine echte Herausforderung stellen. Der Zweck einer Phishing-E-Mail besteht darin, sie davon abzulenken, die Authentizität der Kommunikation in Frage zu stellen. Um dies zu erreichen, kann die Anwendung psychologischer Auslöser sehr effektiv sein. Ein wissenschaftlicher Artikel des Psychologieexperten Rennie Naidoo legt nahe, dass Dringlichkeit und Vertrauen die beiden wichtigsten Faktoren sind, die Menschen dazu bringen, Betrügereien Glauben zu schenken.

Eine Phishing-E-Mail ist so gestaltet, dass sie den Benutzer unter Zeitdruck setzt. Es ist sinnvoll, dass Belohnungen für schnelles Handeln und Strafen für verspätetes Handeln angedeutet werden. Die Kopfzeile sollte Dringlichkeit erzeugen, und Sätze wie “Ihre letzte Mahnung”, “Alarm” oder ähnliche Formulierungen beinhalten, um die Mitarbeiter zum sofortigen Handeln zu bewegen.

Vertrauen spielt eine wichtige Rolle bei der Beeinflussung kognitiver und affektiver Prozesse und bei der Festlegung von Compliance-Verhalten. Menschen neigen dazu, Marken zu vertrauen, die ihnen vertraut sind. Sie sollten in der E-Mail Vertrauen schaffen. Wer eine Bank imitieren möchte, muss versuchen, in der E-Mail das Logo, die Schriftart und das Farbschema der Bank zu verwenden. Dies wird das Vertrauen der Mitarbeiter in die Gültigkeit der E-Mail stärken.

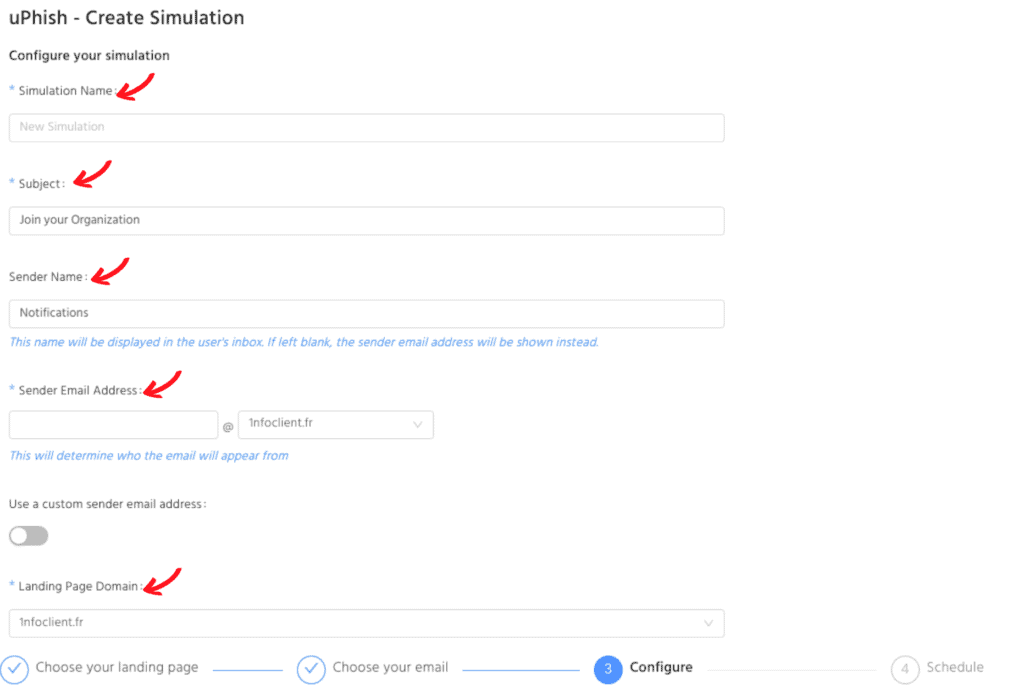

Schritt 4: Konfigurieren der Einstellungen für die Phishing-Simulation

Es gibt Hunderte von Phishing-Simulationstools, aber die Konfiguration ist oft ähnlich. Die meisten Plattformen haben die folgenden Einstellungen, die wir gemeinsam durchgehen.

Eine Zielgruppe wählen

Im Allgemeinen haben Benutzer die Möglichkeit, bestimmte Abteilungen oder Personen als Empfänger der Simulation auszuwählen.

In einem kürzlich vom Forbes Technology Council veröffentlichten Artikel hieß es, dass wir neuen Mitarbeitern besondere Aufmerksamkeit schenken sollten. Denn diese Personen werden eher von Kriminellen ins Visier genommen, weil sie sich der subtilen Anzeichen nicht bewusst sind, dass mit ihrem Kommunikationsstil etwas nicht stimmt.

Um jedoch die stärkste menschliche Verteidigung aufzubauen, wird empfohlen, jede Abteilung für die Cybersicherheit verantwortlich zu machen.

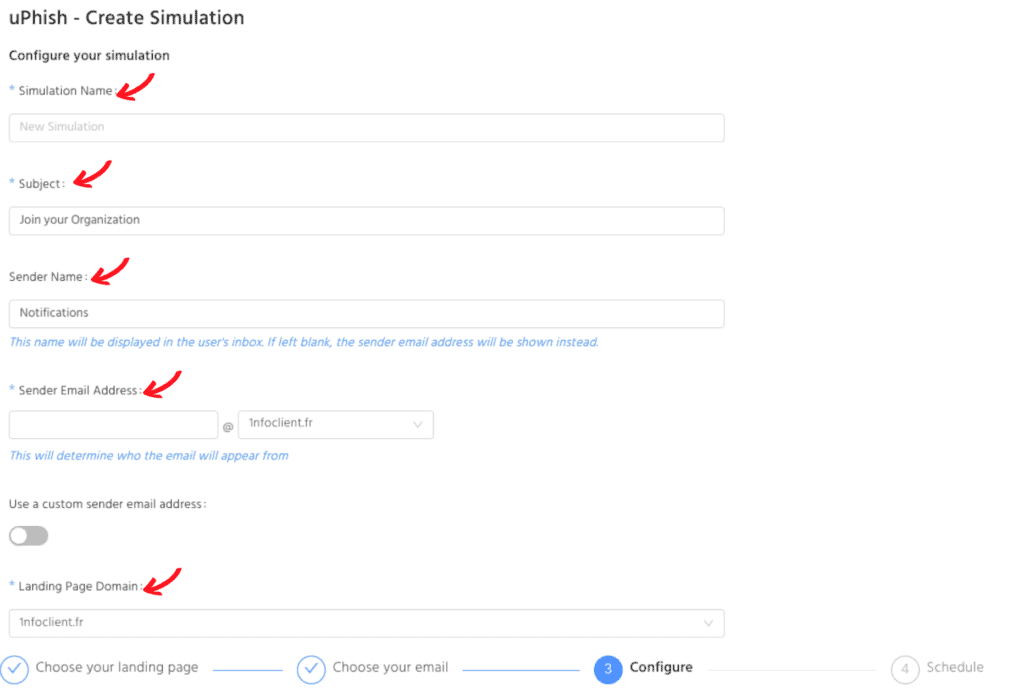

Weitere Details ermitteln, die mit dem Phishing-Szenario übereinstimmen

Um eine Marke bestmöglich zu imitieren, sollten kleine Details in der E-Mail, wie z. B. die URL der Zielseite, der Name des Absenders und die E-Mail-Adresse, mit dem gewählten Phishing-Szenario übereinstimmen.

Die Simulationsdateien benennen

Beschreibende Dateinamen sind ein wichtiger Bestandteil, um den Überblick über Phishing-Datensätze zu behalten. Eine kurze Beschreibung, das Thema der Simulation, der Name des Empfängers und das Startdatum sind einige Elemente, die man bei der Benennung der Phishing-Simulationsdateien berücksichtigen sollten.

Zum Beispiel: RegulärerPhish_DHLthema_MarketingAbteilung__20221026

Den richtigen Zeitpunkt wählen

Zu welcher Tageszeit sollten Verantwortliche die Phishing-E-Mail verschicken? Nach den Erkenntnissen der internationalen Arbeitsvermittlungs-Website indeed.com trägt der Versand von E-Mails zur richtigen Zeit dazu bei, die Öffnungsraten zu verbessern, die Klickraten zu maximieren und die Zahl der Website-Besuche zu erhöhen

9:30 Uhr bis 10:00 Uhr an einem Werktag ist die beste Zeit für den Versand von Phishing-E-Mails, so indeed.com. Dies ist die Zeit, in der die Mitarbeiter mit der Arbeit beginnen und ihre Nachrichten öffnen.

Die meisten Angestellten haben zwischen 4 und 5 Uhr Feierabend und neigen dazu, ihre E-Mails am Ende des Tages noch einmal zu überprüfen. Daher ist 15:00 bis 16:00 Uhr eine weitere gute Zeit für die Zustellung der E-Mails.

Schritt 5: Simulationsergebnisse auswerten

Die Verfolgung der Ergebnisse der laufenden Phishing-Kampagne ist wichtig. Der Administrator des Phishing-Programms erhält regelmäßig Updates vom Phishing-Simulator.

Quantitative Statistiken, wie z. B. die Öffnungsrate von E-Mails, die Klickrate, die Anzahl der kompromittierten Mitarbeiter und die E-Mail-Melderate, sind wertvolle Daten. Es wäre wünschenswert, wenn die ersten drei Zahlen in den laufenden Simulationen tendenziell sinken würden, da dies bedeutet, dass die Mitarbeiter sich der Phishing-Bedrohungen bewusst werden und es vermeiden, mit diesen E-Mails zu interagieren. Bei der E-Mail-Melderate sollte man einen Aufwärtstrend sehen, da dies zeigt, dass die Angestellten wissen, wie sie mit Phishing-Versuchen umgehen müssen.

Qualitative Beobachtungen wie die Stimmung der Mitarbeiter, Feedback und Interaktionen mit Kollegen sind für das Unternehmen ebenfalls von Vorteil. Auch wenn dies keine Daten sind, die von der Software geliefert werden können, lohnt es sich, darauf zu achten, denn so erhält man eine umfassende Bewertung des Verhaltens

Schritt 6: Unterstützung gefährdeter Mitarbeiter

Eine prompte Reaktion zur Unterstützung der gefährdeten Mitarbeiter ist entscheidend. Die meisten Phishing-Simulatoren verfügen über eine automatische Funktion, mit der Benutzern, die Opfer eines Phishing-Angriffs geworden sind, sofortiges Feedback und zusätzliche Schulungen zugesandt werden. Es sollten mehr Anstrengungen unternommen werden, um Benutzern zu helfen, die wiederholt gephishte Datensätze erhalten haben. Führungskräfte sollen die E-Mails mit ihnen durchgehen, Indikatoren zeigen, die sie übersehen haben und zusätzliches Schulungsmaterial zur Verfügung stellen.

Schritt 7: Die nächste Phishing-Simulation planen

Anwender solcher Simulationen sollten aus den Ergebnissen lernen, Mitarbeiter stetig schulen und sich auf auf die Planung des nächsten Phishing-Tests konzentrieren. Wie der CISO der Groupe SEB, Stéphane Nappo, sagte: “Kümmern Sie sich um die Grundlagen, schützen Sie zuerst das, was für Ihr Unternehmen wichtig ist, und seien Sie bereit, auf einschlägige Bedrohungen angemessen zu reagieren.” Eine kontinuierliche Phishing-Simulation wird Mitarbeiter im Kampf gegen Cybersicherheitsbedrohungen stärken.