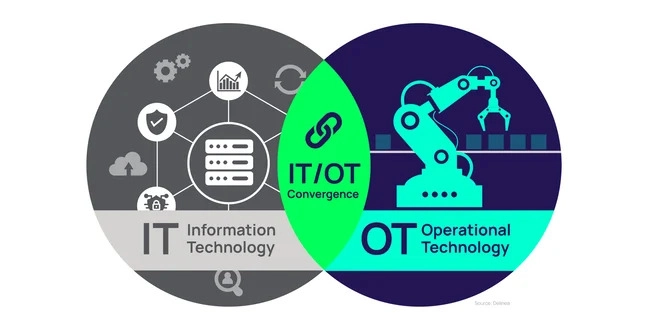

In der Vergangenheit haben IT und Betriebstechnologie (OT) in getrennten Silos gearbeitet, mit jeweils eigenen Protokollen, Standards und Cybersicherheitsmaßnahmen. Mit dem Aufkommen des industriellen Internet der Dinge (IIoT) wachsen diese beiden Bereiche jedoch zunehmend zusammen.

Die neue Konvergenz zwischen IT und OT bringt zwar Vorteile in Bezug auf die Effizienzsteigerung und die datengesteuerte Entscheidungsfindung mit sich, setzt aber auch OT-Systeme denselben Cyber-Bedrohungen aus, denen IT-Systeme ausgesetzt sind. Betriebstechnologie (OT) bezieht sich auf die Hardware und Software, die verwendet wird, um die physischen Geräte, Prozesse und Ereignisse eines Unternehmens zu ändern, zu überwachen oder zu steuern.

Da OT einen direkten Einfluss auf die physische Welt hat, oft in Echtzeit, sind zusätzliche Überlegungen zur Cybersicherheit erforderlich, z. B. in Bezug auf die Latenzzeit, die in herkömmlichen IT-Sicherheitsarchitekturen normalerweise nicht vorhanden sind. Aus diesem Grund muss das Privileged Access Management zum Schutz von OT-Systemen in einer Echtzeitumgebung gründlich getestet werden, um sicherzustellen, dass es die Leistungsanforderungen erfüllt und gleichzeitig die erforderlichen Sicherheitskontrollen bietet.

Ältere Systeme und Konnektivität

Viele bestehende Systeme der Betriebstechnik sind bereits in die Jahre gekommen. In den meisten Fällen handelt es sich um proprietäre Systeme, die für bestimmte Anforderungen an Haltbarkeit und Widerstandsfähigkeit entwickelt wurden, oft unter schwierigen Umweltbedingungen.

Diesen alten OT-Systemen fehlen oft grundlegende Sicherheitsfunktionen wie Verschlüsselung, Authentifizierung und Multi-Faktor-Authentifizierung (MFA), und ihre Aufrüstung ist schwierig, wenn nicht gar unmöglich, vor allem im Hinblick auf Kosten, Betriebsunterbrechungen und Kompatibilitätsprobleme, da Mitarbeiter mit den entsprechenden Kenntnissen und Fähigkeiten möglicherweise nicht mehr zur Verfügung stehen.

Die zunehmende Integration dieser Systeme in IT-Netze und gelegentlich auch in das Internet ist zwar von Vorteil für die Effizienz, aber ihre mangelnde Widerstandsfähigkeit gegenüber modernen Bedrohungen der Cybersicherheit vergrößert die Angriffsfläche und die Anfälligkeit, was zu einem hohen Risiko führt.

Einige Beispiele für die besonderen Sicherheitsherausforderungen sind:

- Veraltete Hardware und Software: Veraltete Hard- und Software stellt ein erhebliches Sicherheitsproblem dar, vor allem aufgrund der Inkompatibilität mit modernen Standard-Sicherheitslösungen und bewährten Verfahren. Dadurch sind veraltete OT-Systeme Datenverletzungen, Ransomware-Angriffen und potenzieller Manipulation ausgesetzt.

- Fehlende Verschlüsselung: Die Verschlüsselung ist entscheidend für den Schutz sensibler Daten und Kommunikationen. Ältere OT-Systeme sind jedoch oftmals nicht in der Lage, Verschlüsselung zu unterstützen, wodurch sie Angriffen ausgesetzt sind, die die Vertraulichkeit und Integrität von Daten gefährden könnten.

- Unsichere Kommunikationsprotokolle: Ältere OT-Systeme verwenden teilweise unsichere Kommunikationsprotokolle, die Angreifer ausnutzen können. Modbus, ein in älteren OT-Systemen weit verbreitetes Kommunikationsprotokoll, enthält beispielsweise keine Authentifizierung oder Verschlüsselung, was es anfällig für Angriffe macht.

- Begrenzte Fähigkeit zur Umsetzung von Cybersicherheitskontrollen: Herkömmliche OT-Systeme sind häufig nur begrenzt in der Lage, Cybersicherheitsmaßnahmen anzuwenden. Sie können beispielsweise bereitgestellt worden sein, bevor die Bedeutung der Cybersicherheit von den OEMs erkannt und verwaltet wurde, was ihre Sicherheit erschwert.

- Remote-Verbindungen von Drittanbietern: Ältere OT-Systeme unterstützen häufig Fernverbindungen von Drittanbietern zur Verwaltung von OT-Geräten, die mit einem internen Netzwerk verbunden sind. Eindringlinge können auf ein von einem Anbieter eingerichtetes Netzwerk abzielen und es ausnutzen, um andere Geräte zu infizieren.

- Eingebettete oder leicht zu erratende Berechtigungsnachweise: Bestimmte OT-Geräte, z. B. solche der IoT-Kategorie, verfügen oftmals über inhärente oder vorhersehbare Passwörter sowie über andere potenzielle Konstruktionsmängel.

- Mangelndes Sicherheitsbewusstsein: Betreibern und Technikern, die ältere OT-Systeme verwalten, mangelt es nicht selten an Sicherheitsbewusstsein und Schulungen, was sie anfällig für Social-Engineering-Angriffe macht.

Sicherheit versus Zuverlässigkeit in der Betriebstechnik

In betrieblichen Technologieumgebungen liegt das Hauptaugenmerk auf der Aufrechterhaltung der Betriebssicherheit und Zuverlässigkeit der physischen Prozesse, die sie kontrollieren.

OT-Systeme steuern physische Prozesse, die im Falle einer Fehlfunktion reale Konsequenzen haben können. In einem Kraftwerk zum Beispiel könnte ein Ausfall des Steuerungssystems zu einer Abschaltung oder sogar zu einem katastrophalen Ereignis führen. Daher ist die Gewährleistung der Betriebssicherheit dieser Systeme von größter Bedeutung.

Deshalb müssen OT-Systeme jederzeit voll verfügbar sein und einwandfrei funktionieren, um den reibungslosen Ablauf der physischen Prozesse zu gewährleisten. Jede Ausfallzeit kann zu erheblichen Betriebsstörungen und finanziellen Verlusten führen.

Dies ist ein deutlicher Unterschied zu herkömmlichen IT-Umgebungen, in denen der Schwerpunkt häufig auf der Vertraulichkeit und Integrität von Daten liegt. In OT-Umgebungen treten Vertraulichkeit (Schutz vor unbefugtem Zugriff auf Informationen) und Integrität (Gewährleistung der Genauigkeit und Authentizität von Daten) oft in den Hintergrund. Diese Elemente werden zwar als wichtig erachtet, haben aber in der Regel nicht so viel Gewicht wie Sicherheit und Zuverlässigkeit.

Diese unterschiedlichen Prioritäten können sich auf die Umsetzung von Cybersicherheitsmaßnahmen auswirken. So kann beispielsweise ein Sicherheits-Patch eine bekannte Schwachstelle beheben (Verbesserung der Integrität), aber dennoch als unangemessen betrachtet werden, wenn es zu einer Instabilität des Systems führt (Beeinträchtigung der Zuverlässigkeit).

Mehr Ausgewogenheit und neuer Ansatz

IT und OT müssen nicht immer im Widerspruch zueinander stehen, und viele bewährte Verfahren und Rahmenwerke für die Cybersicherheit, die sich zwar auf traditionelle IT-Umgebungen konzentrieren, bieten auch für OT-Systeme große Vorteile. So befasst sich beispielsweise die OWASP Top 10 mit Cybersecurity-Problemen in Webanwendungen wie Injektion, nicht funktionierende Authentifizierung, Offenlegung sensibler Daten und Sicherheitsfehlkonfigurationen, die auch in OT-Umgebungen auftreten können.

Klar ist, dass Cybersicherheitsstrategien in OT-Umgebungen sorgfältig entwickelt werden müssen, um ein Gleichgewicht zwischen den Anforderungen an Sicherheit und Zuverlässigkeit und der Vertraulichkeit und Integrität von Daten herzustellen. Dies erfordert oft einen anderen Ansatz als die herkömmliche IT-Sicherheit, die sich eher auf die Minimierung der Unterbrechung physischer Prozesse konzentriert. Es ist ein heikler Balanceakt, der umfassende Kenntnisse über betriebliche Prozesse und potenzielle Cyber-Bedrohungen erfordert.

Fazit:

Mit der zunehmenden Konvergenz von IT und OT wird die Bedeutung der OT-Cybersicherheit weiter steigen. Dabei ist der Einsatz von Verschlüsselung entscheidend für den Schutz sensibler Daten und Kommunikation. Viele ältere OT-Systeme sind jedoch oft nicht in der Lage, Verschlüsselung zu unterstützen, wodurch sie ungeschützt Angriffen ausgesetzt sind. Hier ist ein anderer, ein neuer Ansatz erforderlich. Es geht darum, die einzigartigen Merkmale und Anforderungen von OT-Systemen zu verstehen und Cybersicherheitsmaßnahmen zu entwickeln, die sie schützen können, ohne den Betrieb zu beeinträchtigen.