Auf der Sicherheitsmesse it-sa stehen für gewöhnlich die technischen Neuentwicklungen im Kampf gegen Cyberkriminalität im Vordergrund. Doch in diesem Jahr bestimmen andere Faktoren den Takt. Die Auswahl der passenden Security-Philosophie steht ebenso im Vordergrund wie die Herkunft der Hersteller. Mehr denn je ist IT-Security Vertrauenssache.

Thorsten Urbanski vom IT-Sicherheitsspezialisten ESET erläutert, was sich im Detail dahinter verbirgt.

Trend 1: Endpoint Detection and Response rückt immer mehr ins Rampenlicht – was steckt eigentlich dahinter?

Erfolgreiche Cyberangriffe auf Unternehmen erfolgen in den seltensten Fällen „Knall auf Fall“, sondern sind das Resultat längerer und vor allem aufwendiger Vorbereitungen auf Seiten der Angreifer. Je besser das anzugreifende Netzwerk jedoch abgesichert ist, desto intensiver müssen Cyberkriminelle nach Schwachstellen suchen. Das bedeutet für sie, vorab geeignete Wege finden zu müssen, um in der Zielorganisation eine Basis für einen Angriff schaffen zu können. Insbesondere, wenn Advanced Persistent Threats und Zero-Day-Exploits ins Spiel kommen, stoßen jedoch klassische Sicherheitsprodukte an ihre Grenzen. Diese Gefahren können selten direkt, wie beispielsweise Malware, erkannt werden, verraten sich aber über ihre spätere Arbeitsweise im Netzwerk.

Abhilfe schaffen Endpoint Detection and Response Lösungen (EDR), die das Schutzniveau deutlich erhöhen und IT-Security-Verantwortlichen eine umfassende Innenansicht ihres Netzwerkes ermöglichen. Aber was bedeutet Detection und Response eigentlich in der Praxis? Zum einen soll damit der Endpoint geschützt werden („Detection“), auf dem die meisten Hacker-Aktivitäten stattfinden. Dort liegt ein Großteil der schutzwürdigen Daten vor bzw. werden am Gerät zum Beispiel Passwörter oder Bankdaten eingegeben. Zum anderen beschreibt „Response“, dass auf Anomalien sofort reagiert werden kann. Je nachdem kann das eine manuelle Reaktion eines IT-Sicherheitsexperten oder eine automatische, zuvor definierte Verhaltensweise sein.

Und genau auf diese Veränderungen an Dateien, Protokollen und ausgeführten Diensten springen die EDR-Lösungen beinahe in Echtzeit an – und können sofort überprüft werden. Zudem bieten sie eine weitere wichtige Einsatzmöglichkeit: Anhand von EDR können nach einer Cyberattacke forensische Untersuchungen eingeleitet werden. Ähnlich einem Mordfall in bekannten Krimis werden möglichst viele Informationen gesammelt und „Alibis“, in diesen Fällen die ordnungsgemäßen Arbeitsweisen, überprüft. Administratoren erkennen dann zuverlässig, wie der Angriff ablief, welche Schwachstellen konkret ausgenutzt und welche Veränderungen im Netzwerk vorgenommen wurden. Dazu kann der Verantwortliche auf Informationen des Reputationssystems (wie etwa ESET LiveGrid) zurückgreifen und/ oder anhand des MITRE ATT&CK Frameworks die Attacke nachvollziehen.

Trend 2: EDR und Zero Trust werden oft in einem Atemzug genannt. Was verbindet die beiden Trendthemen?

Hinter Zero Trust steht die Idee einer konzeptionellen Leitlinie für alle IT-Security-Maßnahmen, die auf Vorsicht und Skepsis beruht. Es handelt sich also nicht um eine Blaupause für ein IT-Sicherheitssystem oder eine technisch ausgefeilte IT-Security-Lösung. Laut Forrester beruht die Prämisse von Zero Trust darauf, keiner Entität zu vertrauen, weder intern noch extern. Mit anderen Worten: „Vertraue nie, überprüfe immer“. Experten beschreiben Zero Trust als ein perimeterloses Modell. Dieses muss ständig aktualisiert werden, um Daten, Software und andere Anwendungen unabhängig von Nutzern, Standort oder Geräteart zu schützen. Ein wichtiger Bestandteil von Zero Trust ist dabei die kritische Sicht nach innen. Also, wer macht was und darf er das. Womit wir dann wieder beim Thema EDR wären.

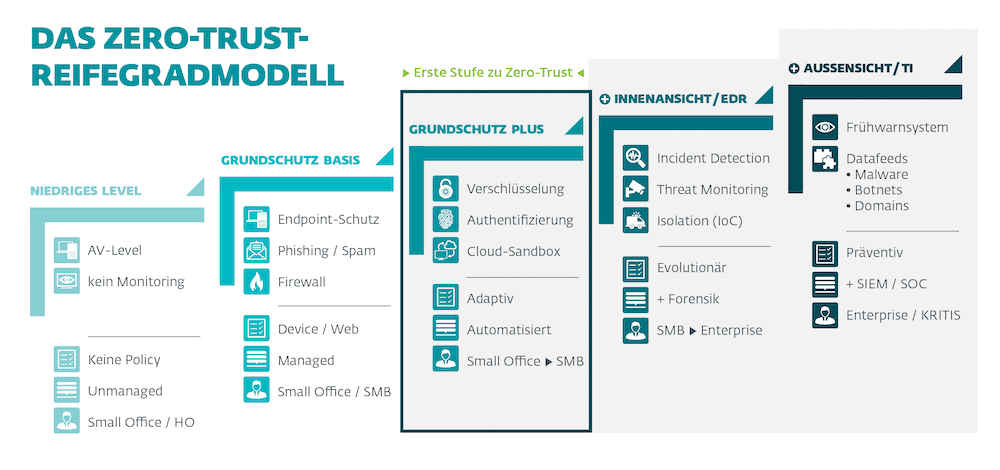

Wir haben ein Reifegradmodell entwickelt, das die unterschiedlichen Stufen und Maßnahmen von Zero Trust anschaulich darstellt. Unser Ansatz besteht aus einer dreistufigen Pyramide. Je höher die Stufe ist, desto sicherer ist die Schutzwirkung – also „reifer“. Das Modell startet mit der Basisstufe „Grundschutz Plus“, die dem Prinzip des „Multi Secured Endpoint“ folgt. Diese eignet sich unabhängig vom individuellen Schutzbedarf für jede Organisation und sollte die Mindestanforderung jeder IT-Abteilung abbilden. Daran schließen sich zwei Zero Trust-Stufen mit weiter steigenden Security-Maßnahmen und -Diensten an.

Trend 3: Kunden bevorzugen „Made in EU“

Aufgrund der Ereignisse rund um die Ukraine hat definitiv ein Umdenken eingesetzt – und ein regelrechter „Run“ auf Security-Unternehmen wie ESET begonnen. Natürlich sind die Qualität der IT-Sicherheitslösungen sowie die begleitenden Services immer noch die wichtigsten Faktoren bei der Auswahl des Herstellers. Aber: Immer mehr Unternehmen oder Verwaltungen hinterfragen die Herkunft der Sicherheitslösungen und schauen verstärkt auf das Label „Made in EU“. Ihnen stellt sich zwangsläufig die Frage: Ist der Hersteller des Malwareschutzes, den meine Organisation einsetzt, auch wirklich vollumfänglich vertrauenswürdig und vor allem für meine Sicherheit verlässlich? Wer garantiert mir, dass jeder Schadcode gefunden, Updates vollständig bereitgestellt und keine Hintertüren durch die Software geöffnet werden? Oder gar Regierungen im Hintergrund Druck ausüben und Backdoors einbauen lassen?

Die Herkunftsbezeichnung „Made in EU“ steht für eine Top-Qualität und die Einhaltung strikter Vorgaben. Insbesondere im Bereich der IT-Security sind Unternehmen aus der Europäischen Union weltweit führend und bestechen zudem durch eines: Vertrauen der Kunden in die Technologie und den Schutz der Kundendaten. Mit diesem Vertrauenssiegel können sich europäische Hersteller von IT-Security-Lösungen von ausländischen Mitbewerbern abheben und zeigen, dass ihre Lösungen den strengen europäischen Datenschutzbestimmungen entsprechen. Das Siegel signalisiert nicht nur Vertrauen, sondern bringt Produkte und Technologien aus der EU in den Fokus von Wirtschaft und Government.

So können beispielsweise Behörden bei Ausschreibungen davon ausgehen, dass eine mit dem Siegel „IT-Security made in EU“ ausgezeichnete Lösung höchsten Anforderungen genügt. Organisationen und Anwender stellen damit sicher, dass sie auf die Leistungsfähigkeit und Zuverlässigkeit der gekennzeichneten Technologien und Lösungen ebenso vertrauen können wie auf deren bedingungslose Gesetzeskonformität. Denn mit diesem Siegel verpflichten sich Hersteller mit Hauptsitz in der EU freiwillig dazu, dass ihre Security-Lösungen vertrauenswürdig sind, strengsten Datenschutzauflagen entsprechen und keinerlei versteckte Backdoors enthalten.

Einen Punkt möchte ich explizit hervorheben: Egal, ob beim Kampf gegen Malware staatlicher Behörden oder bei den Forderungen danach, bei der Entwicklung der Sicherheitssoftware „Hintertürchen“ offenzulassen – unverändert gilt: Die Sicherheit der Nutzer steht an erster Stelle. Diese sogenannte „No backdoor guarantee“ gibt ESET als europäischer Hersteller all seinen Kunden. Auch dies sucht außerhalb der Europäischen Union seinesgleichen.