Eine Erpressernachricht ist meist nur der finale Akt eines Angriffs, der bereits länger läuft. Der eigentliche Beginn des Cyberangriffs liegt bereits Wochen oder Monate in der Vergangenheit. Das Muster ist bei vielen Angriffen identisch, auch wenn es kleinere Unterschiede gibt.

Ein Cyberangriff hat Ähnlichkeiten mit einem Banküberfall. Die Täter müssen ihr Ziel genau kennen. Sie kundschaften aus, welche Zutrittsmöglichkeiten es zum Gebäude gibt, wie Ein- und Ausgänge abgesichert sind, wie viel Sicherheitspersonal vorhanden ist, wo sich Tresorräume und Schließfächer befinden und auch, wie die Alarmsysteme funktionieren.

Kurz: Wenn Bankräuber eine Bank ins Visier nehmen, haben sie bereits umfassendes Insiderwissen gesammelt. Und es gibt nur wenig Möglichkeiten, diese Informationssuche zu erschweren oder zu erkennen.

Niemand, der ein Netzwerk oder ein bestimmtes System angreifen will, agiert „blind“. Diese Vorgehensweise ist zu risikoreich. Zum einen erhöht sich die Wahrscheinlichkeit deutlich, vor Erreichen des eigentlichen Ziels entdeckt zu werden. Zum anderen birgt es die Gefahr, lukrative Daten liegen zu lassen, was den potenziellen Gewinn der Angreifer schmälert. Vorher gute Erkundungsarbeit zu leisten, ist also entscheidend.

Schritt 1: Ziel-Unternehmen erkunden

Genauso verhält es sich bei Cyberangriffen auf Unternehmen. Die Täter wissen durch öffentlich zugängliche Quellen wie Google oder Karriereportale wie LinkedIn schon viel über ihr Ziel, etwa wer bei einem Unternehmen in welcher Position arbeitet. Welche Bauteile in der Infrastruktur vorhanden sind, finden sie über den Karriere-Bereich der Unternehmenswebseite heraus. Denn: In vielen Stellenbeschreibungen wird explizit nach entsprechenden Qualifikationen, wie etwa Windows Server-Zertifizierungen oder Cisco-Zertifikate, gefragt. Auch bestimmte Netzwerkscanner können Informationen darüber liefern, ob und welche Systeme aus dem Internet erreichbar und potenziell angreifbar sind.

Ist diese Erkundungsphase abgeschlossen, suchen Tätergruppen als nächstes ein geeignetes Einfallstor. Das kann entweder ein zum Internet hin exponiertes System sein oder auch einzelne Mitarbeitende an einer Schlüsselposition. Ab dieser Stelle haben Unternehmen die Möglichkeit, aktiv ihre Sicherheit zu verbessern. Genau zu prüfen, ob ein Server wirklich aus dem Internet erreichbar sein muss, ist ein guter erster Schritt. Versuche, an Informationen zu gelangen, lassen sich nicht verhindern – aber sie lassen sich zumindest erschweren.

Schritt 2: Zugang verschaffen

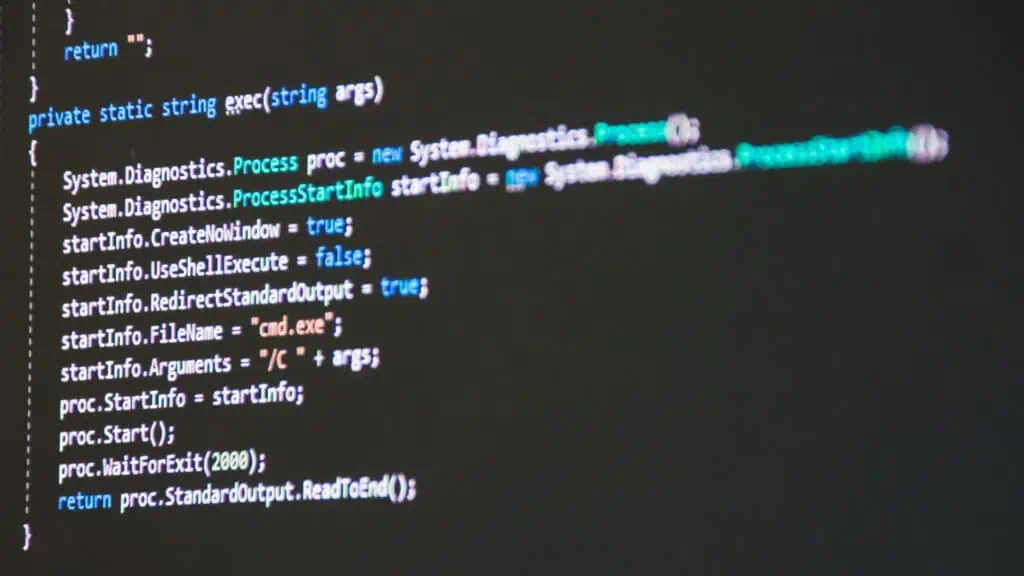

Im nächsten Schritt versuchen Angreifer, einen Fuß in die Tür zu bekommen. Das kann durch das Ausnutzen einer Sicherheitslücke mit anschließender Übertragung einer Schadsoftware ins Netz sein, oder eine speziell präparierte E-Mail mit einem Anhang, der eine Schadsoftware enthält. Eine von versierten Angreifern eingesetzte Methode sind auch Grußkarten mit einem QR-Code – dieser führt oft zu Phishing-Seiten oder solchen, die Schadsoftware beinhalten.

Unternehmen können bereits während dieser Angriffsphase viel tun, um die Folgen eines Angriffs zu minimieren oder den Angriff gleich ins Leere laufen zu lassen. Schulungen für die Mitarbeitenden in Bezug auf den Umgang mit E-Mails und Dateianhängen gehört ebenso dazu wie der Umgang mit und die Erkennung von Phishing-Versuchen. Auch die Art und Weise, wie mit unbekannter Hardware umzugehen ist, sollte Thema sein – denn solche Hardware finden die Mitarbeitenden beispielsweise in Form von USB-Sticks entweder auf dem Parkplatz, in der Post oder sie wird ihnen auf einer Messe als Werbegeschenk überreicht.

Ist die Belegschaft hinreichend für den Umgang mit diesen Risiken geschult, laufen Angriffe bereits in der Frühphase ins Leere, weil Anhänge ungeöffnet bleiben und Mitarbeitende einen Phishing-Versuch erkennen.

Schritt 3: Persistenz erlangen

Tun wir einmal so, als wären bis hierher alle Angreifer-Aktivitäten unbemerkt geblieben. Sind die Kriminellen einmal erfolgreich eingedrungen, stehen ihnen mehrere Optionen offen: In den meisten Fällen installieren sie eine Hintertür ins Netzwerk, die ihnen zu jeder Zeit Zugang ermöglicht. Damit haben sie sich eine dauerhafte Präsenz im Netzwerk geschaffen – Fachleute sprechen hier von „Persistenz“.

Selbst an dieser Stelle könnte ein Angriff noch entdeckt werden, etwa von einem Malwarescanner. Voraussetzung ist natürlich, dass dieser auch aktiv und auf dem aktuellen Stand ist – und dass Fachleute eventuelle Benachrichtigungen in der Management-Oberfläche lesen und entsprechend reagieren. Auch Logdateien von Firewalls können Indikatoren dafür sein, dass etwas nicht mit rechten Dingen zugeht.

Schritt 4: Kontrolle und laterale Ausbreitung

Nun beginnt die eigentliche Arbeit der Angreifer. Sobald sie einen eigenen Zugang zum Netzwerk haben, schauen sie sich zunächst um. Innerhalb kurzer Zeit verschaffen sie sich einen Überblick über die Bereiche, die sie mit ihren Berechtigungen einsehen können und versuchen, ihre Berechtigungen auszuweiten. Haben sie einmal ein Konto mit Administratorrechten innerhalb der Windows-Domäne kompromittiert, haben sie praktisch Zugriff auf alles. In vielen Betrieben existiert nur ein Administratorkonto, welches von allen IT-Mitarbeitenden genutzt wird. Hier den Ablauf eines Angriffs genau nachzuvollziehen, ist beinahe unmöglich.

Interessant ist für Täter grundsätzlich alles: von Kundendaten bis hin zu geistigem Eigentum.

Hier besteht in vielen Unternehmen noch eine riesige Lücke in der Absicherung und damit Potenzial für Nachbesserungen. Diese reichen von einer besseren Überwachung bestimmter Nutzer- und Dienste-Aktivitäten, bis hin zu Vergabe- und Nutzungsrichtlinien für Administratorberechtigungen.

Schritt 5: Exfiltration

Vielen Kriminellen ist daran gelegen, die erbeuteten Daten zu monetarisieren. Daher müssen sie einen Weg finden, diese unbemerkt auszuleiten. Meist werden Kopien der Daten an einer vom Angreifer gewählten Stelle im Netzwerk „zwischengeparkt“, um sie dann gesammelt abtransportieren zu können. Für die eigentliche Ausleitung bedienen sie sich verschiedener Möglichkeiten, vom Ping Padding, bei dem Daten in Ping-Paketen versteckt werden, über HTTPS- oder DNS-Paketen bis hin zu E-Mails. Oft werden hier riesige Datenmengen übertragen und das braucht seine Zeit.

Bei der Datenexfiltration hinterlassen Täter meistens Spuren: Kommunikation mit unüblichen IPs oder in einer untypischen Häufigkeit können ein Alarmzeichen sein – wenn die IT-Verantwortlichen es bemerken und entsprechend handeln.

Finale

Ein Angriff kann nach der Ausleitung der gestohlenen Daten vorbei sein und das betroffene Unternehmen bekommt nie mit, dass es ungebetenen Besuch im Netzwerk gab. Das ist beispielsweise bei Industrie- und Wirtschaftsspionen der Fall. In anderen Fällen, mit finanziell motivierten Akteuren, ist die Installation einer Ransomware der finale Schritt – und der ist dazu bestimmt, so sichtbar wie möglich zu sein. Alle Daten werden in kürzester Zeit verschlüsselt. Der schwarze Desktop-Hintergrund auf allen Arbeitsplatzrechnern, mit dem mittig eingeblendeten Erpresserschreiben, ist letztendlich der finale Stoß.

Ebenso ist folgendes Szenario heute gang und gäbe: Die Daten werden ausgeleitet und im Netzwerkmit einer Ransomware verschlüsselt. Wer nicht zahlt, muss damit rechnen, dass die Daten geleakt werden, was mit hoher Wahrscheinlichkeit so oder so passieren wird.

Im schlimmsten Fall merken Unternehmen und IT-Teams erst an diesem Punkt, dass etwas Grundsätzliches schiefgegangen ist und dass sie nun ein ausgewachsenes Problem haben. Zu diesem Zeitpunkt befinden wir uns allerdings am Ende der Killchain.

IT-Sicherheit in die Hände von Experten geben

Für den Notfall können Unternehmen vorsorgen, indem sie so früh wie möglich eine Kooperation mit einem auf IT-Sicherheit spezialisierten Dienstleister auf den Weg bringen. Falls ein Sicherheitsvorfall eintritt, sind im Bedarfsfall binnen Stunden Spezialisten vor Ort, die das Netzwerk kennen und die wissen, was zu tun ist. Diese Vorbereitung spart im Notfall wertvolle Zeit. Bereits im Vorfeld entstehen in Kooperation mit Fachleuten Notfallpläne, welche die Schäden im Worst Case minimieren und die Handlungsfähigkeit des Unternehmens sicherstellen. Das kann zum Beispiel in Form eines entsprechenden Incident Response Retainers sein. Die Vorteile liegen auf der Hand: Die Kosten sind kalkulierbar, und im Notfall steht ein Expertenteam sofort bereit.

Generell gilt: Wer von außen einen Blick auf bestehende Strukturen wirft, sieht dort Probleme, die von innen heraus nicht auffallen. Diese „Betriebsblindheit“ ist normal und lässt sich mit diesem unabhängigen Blick eliminieren. Schwierigkeiten lassen sich in vielen Fällen schnell und einfach, vor allem aber mit bestehenden Mitteln, lösen.

Bewährt hat sich in vielen Unternehmen die langfristige Zusammenarbeit mit einem Dienstleister, der ausschließlich auf IT-Sicherheit spezialisiert ist. Mit so einer Partnerschaft investieren Firmen nachhaltig in ihre IT-Sicherheit und die Kosten dafür machen sich bereits nach einem verhinderten Incident bezahlt.