Spätestens mit dem Beginn des Krieges in der Ukraine haben die Angriffe auf Betreiber Kritischer Infrastrukturen (KRITIS) deutlich zugenommen. Um ein gemeinsames IT-Sicherheitsniveau unter den Mitgliedsstaaten zu etablieren, hat die EU bereits im Jahr 2016 die NIS-Richtlinie verabschiedet, auf deren Basis in Deutschland das IT-Sicherheitsgesetz 2.0 aufgebaut wurde.

Allerdings gab es einige Kritik an den gesetzlichen Vorgaben und mit der Corona-Krise und einer sich verschärfenden globalen Sicherheitslage im digitalen Raum, wurden neue Schwachstellen bei der IT-Sicherheit vieler Einrichtungen offenkundig. Die NIS2-Richtlinie ist das notwendige Update, um KRITIS-Betreiber auf den aktuellen Stand zu bringen. Sie wurde im Dezember 2022 vom Europäischen Parlament und vom Europarat erlassen und muss in den EU-Mitgliedsstaaten bis 17. Oktober 2024 national umgesetzt werden.

Auch KMU können nun KRITIS-Betreiber sein

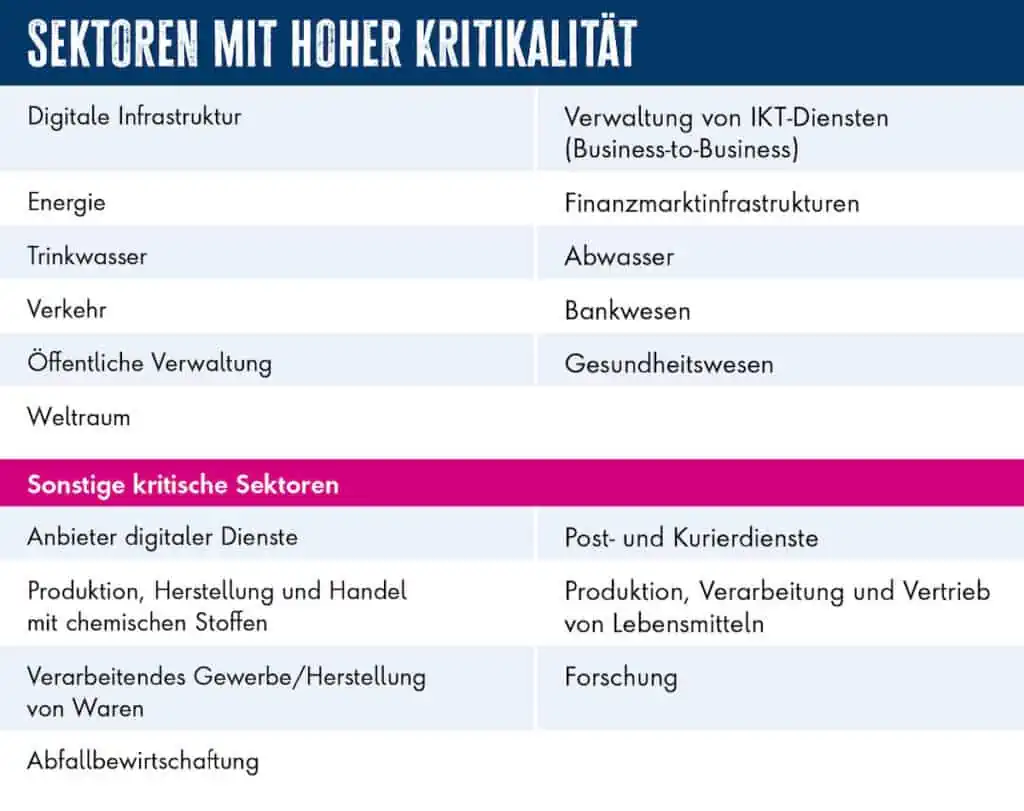

Im Vergleich zur Vorgängerrichtlinie wurde der Geltungsradius von NIS2 erweitert. Dabei sind zwei Eigenschaften entscheidend für die Einstufung der jeweiligen Organisation oder des jeweiligen Unternehmens: Die Sektorzugehörigkeit und die Unternehmensgröße. KRITIS-Betreiber ist nicht länger, wer eine bestimmte Menge an Erzeugnissen (wie Trinkwasser oder Strom) produziert, sondern wer einem bestimmten Sektor angehört. Definiert sind 18 Sektoren, die zweigeteilt sind in elf Sektoren hoher Kritikalität und sieben sonstige kritische Sektoren (siehe Tabelle).

In diesen Sektoren werden von NIS2 auch KMU (kleine und mittlere Unternehmen) adressiert. Mittlere Unternehmen beschäftigen 50 bis 250 Mitarbeiter und erzielen entweder einen Jahresumsatz von 10 bis 50 Millionen Euro oder weisen eine Bilanzsumme von höchstens 43 Millionen Euro auf. Kleine Unternehmen beschäftigen weniger als 50 Personen und haben einen Jahresumsatz oder eine Jahresbilanz von höchstens 10 Millionen Euro.

Auf Grundlage der Sektorzugehörigkeit und der Unternehmensgröße wird ermittelt, ob eine Organisation oder ein Unternehmen zu den wesentlichen (englisch: „essential“) oder zu den wichtigen („important“) Betreibern zählt. Mit dem Wissen um die Sektorkategorien und Kenngrößen lässt sich in einer ersten Einstufung relativ leicht ermitteln, wie eine Organisation zu kategorisieren ist: Wer zum Sektor hoher Kritikalität gehört und in die Schwellenwerte mittlerer Unternehmen fällt oder diese überschreitet, gilt als wesentlicher KRITIS-Betreiber.

Als wichtig gelten alle Betreiber aus Sektoren hoher Kritikalität, die kleiner als mittlere Unternehmen sind und zusätzlich alle Einrichtungen, die zu den sonstigen kritischen Sektoren gehören. Es gibt jedoch Ausnahmen: Die NIS2-Richtlinie ist auch auf Einrichtungen anzuwenden, die zum Beispiel wegen ihrer Monopolstellung oder einer speziellen Tätigkeit den wesentlichen Sektoren zugeordnet werden können. In diesem Fall spielt die Unternehmensgröße keine Rolle für die Bemessungsgrundlage.

Kampf gegen Cyberkriminelle

Um die EU-Mitgliedsstaaten „cyberresilient“ zu machen, beinhaltet NIS2 eine Liste von zehn Maßnahmen, die aktuelle Standards in der Informationstechnologie abbilden. Dazu gehören beispielsweise Technologien für Disaster Recovery und Business Continuity. Das beinhaltet die Fähigkeit, Daten aus Backups wiederherstellen und so den Arbeitsbetrieb nach einem Zwischenfall zügig wieder aufnehmen zu können. Weitere Maßnahmen sind die Einrichtung von Systemen zur Prävention und Erkennung von Cybervorfällen, regelmäßige Schulungen zur Schärfung des Sicherheitsbewusstseins von Mitarbeitern oder die Einführung von Multi-Faktor-Authentifizierung bei Login-Prozessen.

Ganz allgemein schreibt die NIS2-Richtlinie zudem Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen in der IT-Sicherheit vor. Das bedeutet: KRITIS-Betreiber sollen regelmäßig evaluieren, ob die gewählten Maßnahmen noch zeitgemäß sind und angemessen funktionieren.

Kritische Infrastrukturen haben einen direkten Einfluss auf das öffentliche Leben. Sollte es zu einem Ausfall im Stromnetz oder einer Verunreinigung des Leitungswassers kommen, müssen Behörden und Bevölkerung über entsprechende Meldesysteme schnellstens informiert werden. Sicherheitsvorfälle gelten als meldepflichtig, wenn Betriebsstörungen, finanzielle Verluste oder schwerwiegende Schäden an juristischen oder natürlichen Personen drohen. Einrichtungen, die von einem solchen Fall betroffen sind, müssen dem Bundesamt für Sicherheit in der Informationstechnik (BSI) innerhalb von 24 Stunden über die Erkennung berichten und binnen 72 Stunden eine erste Bewertung inklusive einer Einschätzung des Schweregrads abgeben. Zudem muss dem BSI spätestens einen Monat nach dem Vorfall ein Abschlussbericht vorgelegt werden.

Kontrollpflicht für Lieferketten

Unternehmen sind nur sicher, wenn auch ihre Zulieferer sicher sind. Das gilt auch für KRITIS-Einrichtungen. Daher verpflichtet NIS2 die wesentlichen und wichtigen Einrichtungen dazu, die eigenen Lieferketten zu überprüfen. Allerdings sind die Detaillierungen zu diesem Punkt nicht sehr umfangreich, so dass die Einrichtungen die Angemessenheit der getroffenen Maßnahmen selbst bewerten können und müssen. Als Anhaltspunkte nennt die Richtlinie, dass auch die Beziehungen zwischen den Einrichtungen betrachtet werden sollen und dass die Gesamtqualität in Bezug auf die Cyber-Sicherheit ebenso zu bemessen ist wie ein ggf. vorhandener Entwicklungsprozess.

Mit Zertifizierungen auf der sicheren Seite

KRITIS-Betreiber sollten sich frühzeitig mit NIS2 auseinandersetzen. Betreibern drohen bei Nachlässigkeiten in der Umsetzung empfindliche Strafen. Zudem scheint es aufgrund der gesammelten Erfahrungen wahrscheinlich, dass die Bundesregierung mit der Überführung der Richtlinie in nationales Recht eine dritte Fassung des IT-Sicherheitsgesetzes verabschieden und dass dieses „IT-Sicherheitsgesetz 3.0“ auch eine Verpflichtung zu Sicherheitsaudits, Prüfungen oder Zertifizierungen enthalten wird. Daher sollten KRITIS-Betreiber, die freiwillige Audits derzeit lediglich als Chance begreifen, ihre eigenen IT-Defensivmaßnahmen bereits vor Fristende im Oktober 2024 von unabhängiger Seite überprüfen lassen und gegebenenfalls an aktuelle Sicherheitsstandards und kommende gesetzliche Anforderungen anpassen.