Proofpoint präsentiert eine Reihe neuer Technologien zur Abwehr von schwerwiegenden Bedrohungen, denen sich Unternehmen aktuell ausgesetzt sehen. Dazu gehören Ransomware und Datendiebstahl sowie die Kompromittierung eines Unternehmens durch Phishing (Business E-Mail Compromise, BEC), die führende Ursache finanzieller Verluste von Unternehmen durch Cybercrime. Die Neuerungen umfassen die Plattformen Aegis Threat Protection, Identity Threat Defense und Sigma Information Protection, die Bedrohungen der kritischen Glieder der Angriffskette vereiteln helfen.

Die KI- und ML-gestützten Innovationen basieren auf Billionen entdeckter Bedrohungsaktivitäten, die Proofpoint in einem der umfangreichsten Datensätze der Branche gesammelt hat. IT-Sicherheitsexperten erhalten so eine unübertroffene Transparenz, Flexibilität und Analysetiefe, um avancierte Angriffe auf jedwede Schwachstelle ihres Unternehmens zu erkennen und zu unterbinden.

„Die kritischen Glieder der Angriffskette können ohne einen menschenzentrierten Ansatz nicht effektiv geschützt werden“, kommentiert Ryan Kalember, Executive Vice President Cybersecurity Strategy bei Proofpoint. „Wir analysieren mehr menschliche Kommunikation als jedes andere Cybersicherheitsunternehmen und können Innovationen liefern, die das Drehbuch der Cyberkriminellen über die gesamte Angriffskette von E-Mail-Betrug, Ransomware, Datendiebstahl und anderer Methoden unterbrechen.“

KI und ML erfordern robuste Erkennungsmodelle und eine zuverlässige Datenbasis, um genaue Erkennungsraten, operative Effizienz und automatisierten Schutz zu erzielen. Proofpoint-Kunden profitieren von einer der weltweit größten und vielfältigsten Cybersecurity-Datenbasis für E-Mail, Cloud und Mobile Computing. Jedes Jahr analysiert Proofpoint eine riesige Menge an Daten, die von mehr als 2,8 Billionen gescannten E-Mails, 17 Billionen gescannten URLs, 1,3 Billionen gescannten SMS und MMS und 46 Millionen Data Loss Prevention (DLP) -Nutzern stammen.

Erste Kompromittierung verhindern

E-Mail ist der Angriffskanal, der am häufigsten zu einer erfolgreichen Kompromittierung führt. Die Aegis-Plattform von Proofpoint ist die einzige KI/ML-gestützte, Cloud-basierte Plattform zum Schutz vor Bedrohungen, welche die fortschrittlichen Angriffe von heute entschärft, einschließlich E-Mail-Betrug (BEC), Ransomware, bösartigen URLs, Umgehung der Multifaktor-Authentifizierung (MFA) für das Phishing nach Zugangsdaten und mehr.

Zu den Erweiterungen und Funktionen von Aegis gehören:

- Branchenweit erste LLM-basierte Erkennung von Bedrohungen, bevor sie ihren Adressaten erreichen: Proofpoint hat das BERT Large Language Model (LLM) in seiner CLEAR-Lösung implementiert und bietet auf dieser Basis den branchenweit ersten Schutz vor Social-Engineering-Angriffen vor deren Auslieferung, also bevor sie Schaden anrichten können.

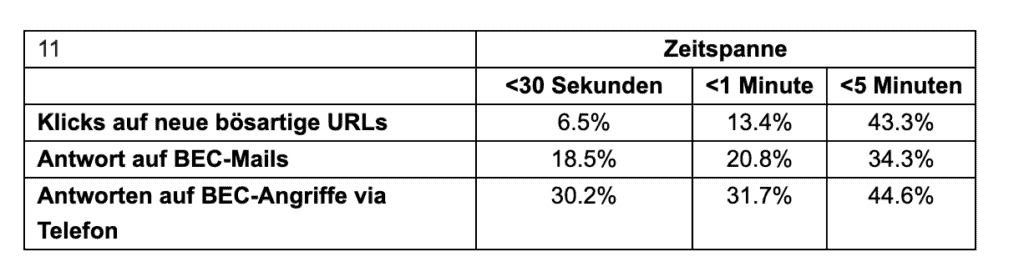

Der Schutz vor Social-Engineering-Angriffen, bevor sie ihre Adressaten erreichen, ist so wichtig, weil die Erkennung nach der Auslieferung häufig zu spät erfolgt. Das belegen Proofpoints Telemetriedaten von mehr als 230.000 Unternehmen weltweit. Fast jeder siebte Klick auf eine bösartige URL erfolgt innerhalb einer Minute nach Eingang der E-Mail, und mehr als ein Drittel der Antworten auf BEC-Angriffe erfolgt in weniger als fünf Minuten. Diese engen Zeitfenster, in denen ein Benutzer Opfer eines Angriffs werden kann, unterstreichen, wie wichtig es ist, bösartige Angriffe zu blockieren, bevor sie den E-Mail-Eingang eines Benutzers erreichen.

Diese LLM-basierte Erkennung hat sich bei der Entdeckung bösartiger Nachrichten als äußerst erfolgreich erwiesen – sowohl bei traditionell erstellten Nachrichten als auch bei solchen, die mithilfe von KI generiert wurden. Proofpoint hat auch bösartige Inhalte zum Trainieren seiner Modelle verwendet, die mit ChatGPT, WormGPT und anderen generativen KI-Modellen erstellt wurden.

- Bessere Einsicht in blockierte Bedrohungen: Im vergangenen Jahr haben Unternehmen durch BEC-Betrug mehr als 2,7 Milliarden US-Dollar verloren – fast 80 Mal mehr als durch Ransomware. Ab dem dritten Quartal 2023 werden neue Zusammenfassungen im Targeted Attack Prevention (TAP) Dashboard ausführlichere Erklärungen zu BEC-Einstufungen liefern, die von Proofpoints CLEAR-Lösung durchgeführt wurden, einschließlich Bedrohungen, die von der neuen LLM-basierten Erkennung entdeckt wurden. Diese Erklärungen enthalten die Gründe, warum eine Bedrohung als BEC-Angriff eingestuft wurde, sowie die entsprechenden Reaktionszeiten. Dadurch wird der Zeitaufwand der IT-Sicherheitsexperten für die Analyse von Bedrohungen und die Berichterstattung an das Management reduziert.

Schutz vor Identitätsmissbrauch: „Attack Path Risk“

Die weltweite Zunahme von Cyberangriffen wurde dadurch ermöglicht, dass Angreifer ihre Taktik und ihren Fokus auf identitätsbasierte Angriffe verlagert haben. 84 % der Unternehmen wurden im vergangenen Jahr Opfer eines identitätsbezogenen Angriffs. Wenn Angreifer erstmals Zugriff auf einen Host erlangen, ist dieser nur selten ihr Endziel. Stattdessen erweitern sie ihre Rechte und bewegen sich seitlich durch eine Umgebung, um Zugangsdaten mit weitreichenden Zugriffsrechten auszunutzen.

Sollten Cyberkriminelle die digitale Identität eines Mitarbeiters kapern und für die Ausweitung ihres Zugriffs im Unternehmensnetz nutzen, können IT-Sicherheitsexperten „Attack Path Risk“ nutzen, um die diversen Angriffspfade für Ransomware und Datenexfiltration zu verstehen. Hierfür stehen ihnen Daten zu allen Gliedern der Angriffskette aus den Proofpoint-Plattformen Aegis und Identity Threat Defense zur Verfügung. Das neue Attack Path Risk von Proofpoint ist ab dem vierten Quartal in Proofpoints TAP-Dashboard verfügbar. Unternehmen, die Proofpoints Identity Threat Defense zu ihrer Proofpoint Aegis-Implementierung hinzufügen, versetzen ihre IT-Security-Analysten in die Lage, schnell Gegenmaßnahmen und adaptive Kontrollen zu priorisieren.

Schutz vor Datendiebstahl: „Misdirected Email“

Proofpoint Sigma ist die einzige Plattform zum Schutz von Informationen, die Inhaltsklassifizierung, Bedrohungs-Telemetrie und Benutzerverhalten in einer einheitlichen, cloud-nativen Schnittstelle zusammenführt, um Datenverlust und Insider-Bedrohungen zu stoppen. Das Unternehmen ist laut Gartner nach Umsatz der weltweit größte Anbieter von Insider Threat Management (ITM) und der weltweit zweitgrößte Anbieter von Data Loss Prevention (DLP). Fast die Hälfte der Fortune-100-Unternehmen vertrauen Sigma. Die Plattform analysiert jeden Monat 45 Milliarden Ereignisse und ist bei über 5.000 Unternehmen mit 46 Millionen Nutzern weltweit im Einsatz.

Proofpoints neue Lösung „Misdirected Email“ wird im vierten Quartal 2023 verfügbar sei. Sie nutzt Machine Learning zur Erkennung von Verhaltensanomalien bei der Inhaltsüberprüfung und verhindert, dass Benutzer versehentlich E-Mails und Dateien an den falschen Empfänger senden und so möglicherweise einen Datenverlust verursachen.

KI-basierte Analyse für aussagekräftige Einblicke in die Bedrohungslage entlang der gesamten Angriffskette: „Proofpoint Security Assistant”

Proofpoint liefert KI- und ML-Innovationen, die auf den Telemetriedaten seines riesigen Kundenstamms basieren, der aus mehr als 230.000 globalen Unternehmen, kleinen und mittelständischen Betrieben sowie 150 ISP und Mobilfunkanbietern besteht. Der „Proofpoint Security Assistant“, eine neue generative KI-Benutzeroberfläche, ermöglicht es IT-Security-Analysten, Fragen in natürlicher Sprache zu stellen und praktische Erkenntnisse und Empfehlungen zu erhalten, die auf den Billionen kombinierter Datenpunkte auf den Plattformen von Proofpoint basieren.

Der Proofpoint Security Assistant wird im vierten Quartal 2023 als Technologievorschau in der Sigma Information Protection-Plattform verfügbar sein. Mit ihm können IT-Security-Analysten Fragen stellen wie „Zeig mir die Exfiltrationsversuche von Hänschen Müller und empfehle, welche DLP-Kontrollmechanismen wir hinzufügen sollten“. Im Laufe der Zeit wird die generative, KI-basierte Schnittstelle von Proofpoint auf die Plattformen Aegis und Identity Threat Defense ausgeweitet. Somit werden IT-Sicherheitsexperten wichtige Erkenntnisse über Bedrohungen gewinnen können, indem sie Fragen stellen wie „Zeige mir die am meisten angegriffenen Personen mit den meisten Angriffspfaden, die zu einer Ransomware-basierten Datenexfiltration führen würden.“

Verantwortungsvoller Umgang mit generativer KI

Die Integrität, der Datenschutz und die Sicherheit der Kundendaten sind für Proofpoint von größter Bedeutung. Das Unternehmen bewertet jedes generative KI-Tool rigoros auf die Einhaltung seiner Grundsätze. So verwendet Proofpoint beispielsweise intern implementierte Versionen von generativen KI-Tools und erlaubt LLM-Anbietern nicht, ihre Modelle mit Daten zu trainieren, die von Proofpoint gespeichert werden.

www.proofpoint.com/de