Im Gegensatz zu anderen punktuellen API-Sicherheitslösungen vereinen innovative Plattformen wie die von Cequence Security und anderer die Erkennung von APIs, die Inventarisierung, die Einhaltung von Richtlinien und dynamische Tests mit Echtzeit-Erkennung und nativer Prävention zur Abwehr von Betrug, Angriffen auf die Geschäftslogik, Exploits und unbeabsichtigten Datenlecks.

Die Unified-API-Protection-Plattform (UAP) genannte Plattform dient der Absicherung von APIs in den heutigen komplexen Infrastrukturen. Im folgenden Teil eins beziehen wir uns weitestgehend auf diese Plattform. Im zweiten Teil stellen wir dann weitere Plattformen und Tools vor.

Unabhängig von der beliebten Toolfrage ist es natürlich so, dass ein Zero-Trust-Ansatz, bei dem alle Anfragen zunächst überprüft werden, bevor sie zugelassen werden, die Grundlage für die Abwehr von API-Angriffen bilden.

Herkömmliche API-Sicherheitsmaßnahmen sind unzureichend

Nun zurück zum Einsatz von API-Plattformen. Warum ist so etwas notwendig? Den API-Business-Logic-Missbrauch, auch definiert als OWASP API10+, eine Erweiterung der OWASP API Top 10, nennt man die Praxis, APIs anzugreifen, um sein bösartiges Endziel zu erreichen. Codierungsfehler wie schwache Authentifizierung, übermäßige Offenlegung von Daten oder die versehentliche Veröffentlichung interner APIs sind bekanntermaßen immer wieder die Hauptursachen für API-Sicherheitsvorfälle. Mit 3,6 Milliarden böswilligen Anfragen, die vom CQ Prime Threat Research Team blockiert wurden, waren diese API10+-Angriffe die zweitgrößte API-Sicherheitsbedrohung, die im ersten Halbjahr 2022 abgewehrt wurde. Neuere Zahlen sind aktuell nicht verfügbar, dürften in der Richtung aber eher steil nach oben gehen.

Zahlen, Daten, Fakten

Um das Ausmaß zu erahnen hier einige Zahlen. Böswillige Anfragen, die auf APIs abzielen, wurden vom CQ Prime Threat Research Team im ersten Halbjahr 2022 wie folgt blockiert:

Über 3 Milliarden Shopping Bots: Shopping Bots zielten auf fehlerhafte APIs mit einem dichten Netz von hochvolumigen und geografisch verteilten Fuzzing-Nutzlasten ab. Diese Angriffe haben oft eine extrem niedrige Erfolgsquote, aber Größenvorteile führen zu einer erhöhten Rendite, wenn das Zielobjekt (etwa Turnschuhe, Luxusgüter, Spielkonsolen) erfolgreich gekauft und dann zu stark überhöhten Preisen weiterverkauft wird.

Über 290 Millionen böswillige Geschenkkarten-Gutscheine: Die Aufzählung von Geschenkkarten basiert auf dem Fuzzing numerischer Muster in APIs, die Zahlungs- und Checkout-Microservices unterstützen. Die Angreifer nutzen billige Cloud-Computing-Ressourcen, die über viele Proxys verteilt sind, um Credential Stuffing-Angriffe auszuführen, die darauf abzielen, an kostenloses Geld zu gelangen. Das Fehlen einer Fehleranalyse bei solchen APIs führt zu einer großen Lücke in der Anwendungssicherheit. Cequence nutzt mehrere Standardfunktionen, um Bedrohungsvektoren und Angriffsnutzlasten im Zusammenhang mit Zahlungsbetrug zu verfolgen.

37 Millionen Kommentar-Spam-Anfragen: Dieser Satz von Nutzlasten missbraucht APIs, die Workflows für das Kundenbeziehungsmanagement dienen. Spamming und DoS-Aktivitäten in diesen Abläufen führen zu erheblichen Reibungsverlusten bei den Kunden und behindern die Fähigkeit eines Unternehmens, seine Kunden zu bedienen.

Und so gehen Hacker vor!

Das CQ Prime Threat Research Team hat die Vorgehensweisen analysiert und beschreibt die Methodik wie folgt:

Methodischer API-Business-Logik-Missbrauch

Das CQ Prime Threat Research Team konnte erfolgreich einen Angriff auf eine E-Commerce-Plattform entschärfen und der die OWASP API5-Schwachstelle (Broken Function Level Authorization) missbrauchte. Die Angreifer automatisierten den Kauf von Kundenartikeln mit gestohlenen Kreditkarten und PCI-DSS-Daten (Payment Card Industry Data Security Standard). Der Lebenszyklus des API-Missbrauchs-Angriffs sah wie folgt aus:

Scannen der Schwachstellen: Die Angreifer begannen damit, die gesamte Website mit allgemein bekannten Tools zum Scannen von Schwachstellen von einer einzigen IP-Adresse aus abzubilden. Dazu gehörten OWASP API 8-Angriffsverhaltensweisen wie SQL-Injection, Command Injection, Directory Traversal und Fuzzing von sensiblen Daten. Als die grundlegende Aufklärung keine tief hängenden Früchte brachte, ging der Angreifer dazu über, das API-Ökosystem abzubilden.

Angriffssondierungen: Die Angreifer begannen dann, bestehende Angriffskonfigurationen von bekannten Bot-Automatisierungstools wie OpenBullet zu verwenden, um grundlegende Angriffe zum Ausfüllen von Anmeldeinformationen und zum Erstellen gefälschter Konten durchzuführen. Während eines Zeitraums von 24 Stunden initiierten die Angreifer mehr als 1,5 Millionen Anfragen von 130.000 IP-Adressen, die alle durch mehr als 1.000 verschiedene Verhaltens-Fingerprints entschärft wurden.

Fortgesetzte Erkundung: Der Angriff wurde fortgesetzt, auch wenn er entschärft wurde, was zu der Entdeckung führte, dass dies eine Täuschung der Angreifer und nicht das Ziel war. Bei den folgenden Angriffen kehrte das Erkundungsverhalten zurück, diesmal mit Schwerpunkt auf der Kontoerstellung und den Kassen-APIs.

Entdeckte Schwachstelle: Die Angreifer entdeckten, dass bei der Erstellung eines brandneuen Kontos und vor der E-Mail-Verifizierung die Kassen-APIs (insbesondere die zum Hinzufügen einer Zahlungsmethode) vom Benutzer aufgerufen werden konnten. Dies ist ein Beispiel für eine gebrochene Autorisierung auf Funktionsebene, bei der eine API-Funktion nur von Benutzern verwendet werden soll, die sich sowohl authentifiziert haben als auch autorisiert sind.

Diebstahl: Der Schwerpunkt des Angriffs verlagerte sich auf die Erstellung von Konten, und die Angreifer begannen sofort damit, neue (gefälschte) Konten mit gestohlenen Zahlungsinformationen zu füllen, um gezielt Produkte im Einzelhandel zu kaufen. Es war ihnen egal, dass ihre Credential Stuffing-Kampagne fehlschlug. Sie beobachteten einfach, welche der neu erstellten Konten erfolgreich auf die Zahlungs-APIs zugreifen konnten, und iterierten durch die gestohlenen Kreditkarten, bis sie eine fanden, die für den weiteren Kauf geeignet war.

Was ist API-Sicherheit?

API-Sicherheit ist ein entscheidender Aspekt bei der Gewährleistung des Schutzes und der Integrität von Anwendungsprogrammierschnittstellen (APIs) durch die Umsetzung wesentlicher Maßnahmen zur Bekämpfung von Risiken und Schwachstellen, die zu Datenschutzverletzungen, betrügerischen Aktivitäten und Betriebsunterbrechungen führen könnten.

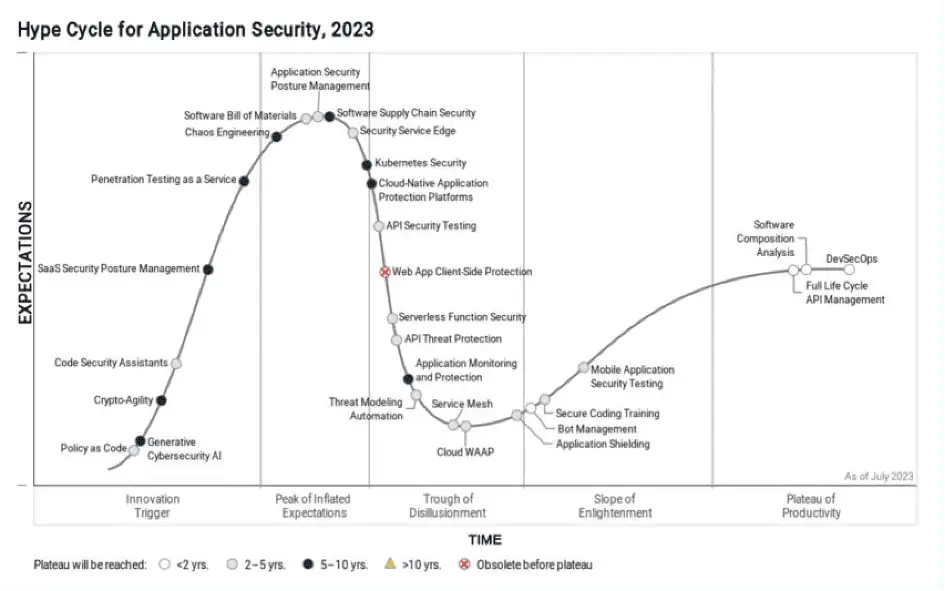

Wie wichtig die API-Sicherheit ist zeigt sich im aktuellen Gartner Hypecycle für die Applikationssicherheit.

Um eine optimale API-Sicherheit zu erreichen, müssen drei Grundprinzipien beachtet werden: API-Erkennung, Risiko- und Konformitätsanalyse sowie Behebung und Minderung von Bedrohungen. Zu den Schlüsselkonzepten der API-Sicherheit gehören eine sichere API-Verwaltung, Datensicherheit und der Schutz sensibler Informationen.

- Der erste Schritt bei der API-Sicherheit umfasst die Identifizierung und Katalogisierung aller APIs, einschließlich verwalteter, nicht verwalteter, Schatten-, Zombie-, Drittanbieter-, interner und externer APIs. Dieser Prozess gewährleistet eine ordnungsgemäße Zugriffsverwaltung, die Einhaltung der OWASP-API-Sicherheitsrichtlinien sowie die allgemeine Netzwerk- und Anwendungssicherheit.

- In der zweiten Phase, der API-Sicherheitsrisikoanalyse, liegt der Schwerpunkt auf der Identifizierung von Codierungsfehlern, die Schwachstellen aufdecken können (API-Risiken), und gezielten Angriffen, die diese Schwachstellen ausnutzen oder versuchen könnten, die Geschäftslogik zu manipulieren (API-Bedrohungen). Die Erkennung von Angriffen und Bedrohungen erfordert eine umfassendere Analyse, die menschliche Eingriffe, digitale Tools oder eine Kombination aus beidem beinhalten kann.

- Der letzte Aspekt der API-Sicherheit umfasst die Erkennung und Beseitigung von Risiken und die Eindämmung von Bedrohungen, die in der Erkennungsphase festgestellt wurden. Die Risikobeseitigung umfasst die Benachrichtigung des Entwicklungsteams über die erkannten Risiken und die Bestätigung der implementierten Korrekturen durch kontinuierliche Analysen, Tests und Cybersicherheitsmaßnahmen. Native Bedrohungsabwehr erfordert Echtzeit-Reaktionen, ohne sich ausschließlich auf die Signalisierung einer Web Application Firewall (WAF) oder den Einsatz anderer Tools zu verlassen. Die Implementierung von Authentifizierungsprotokollen wie OAuth, die Absicherung von Cloud-basierten Anwendungen und die Einhaltung strenger Anwendungssicherheitsstandards sind unerlässlich, um unbefugten Zugriff zu verhindern und den Schutz sensibler Daten zu gewährleisten.

API-Sicherheit ist entscheidend für den Schutz von APIs vor potenziellen Bedrohungen und Schwachstellen, für die Gewährleistung der Datensicherheit und den Schutz sensibler Informationen. Durch die Befolgung der drei oben genannten grundlegenden Prinzipien können Unternehmen eine sichere Umgebung für ihre APIs, Anwendungen und Netzwerke schaffen.