Die Komplexität in IT-Netzwerken wird in den kommenden Jahren weiter massiv wachsen. Für das menschliche Gehirn ist sie kaum noch zu durchdringen. Für die Cybersicherheit wird dies immer mehr zum Problem.

Mit erweiterten Methoden der Künstlichen Intelligenz (KI) und des Machine Learning (ML) kann das Chaos im Netzwerk auch langfristig beherrscht werden.

Beim Thema KI in der Cybersicherheit muss zwischen Hype und tatsächlich wirksamen Methoden unterschieden werden. Gemeinsam mit ihren Forschungspartnern erforscht die genua GmbH im BMBF-geförderten Forschungsprojekt Wintermute1, wie IT-Administratoren mittels verschiedener KI- und ML-gestützter Methoden realistisch unterstützt werden können, um die IT-Sicherheit in Organisationen zu erhöhen. Dabei werden drei wesentliche Probleme adressiert:

- die Lagebeurteilung im Netzwerk –Klassifizierung des Systemverhaltens sowie Rückmeldung über Auffälligkeiten,

- die Policy Definition – individuelle Regelerstellung,

- die Durchsetzung von Sicherheit in komplexen Netzen.

Insbesondere die Nutzerfreundlichkeit (Usability) gewinnt dabei weiter an Bedeutung, denn es geht darum, hochgradig vernetzte Systeme besser zu verstehen um Risikoanalyse und -management sowie die Bedienbarkeit zu vereinfachen. Ziel ist es, den IT-Administrator dabei zu unterstützen, geeignete Regeln und Sicherheitspolicies festzulegen. KI soll außerdem helfen, den Umgang mit dynamischen Veränderungen im Netz zu erleichtern. Dabei wird kein komplett automatisches System für die Netzwerksicherheit angestrebt, sondern es sollen Technologien geschaffen werden, die dem Administrator als Unterstützung dienen.

Herausforderungen für die IT

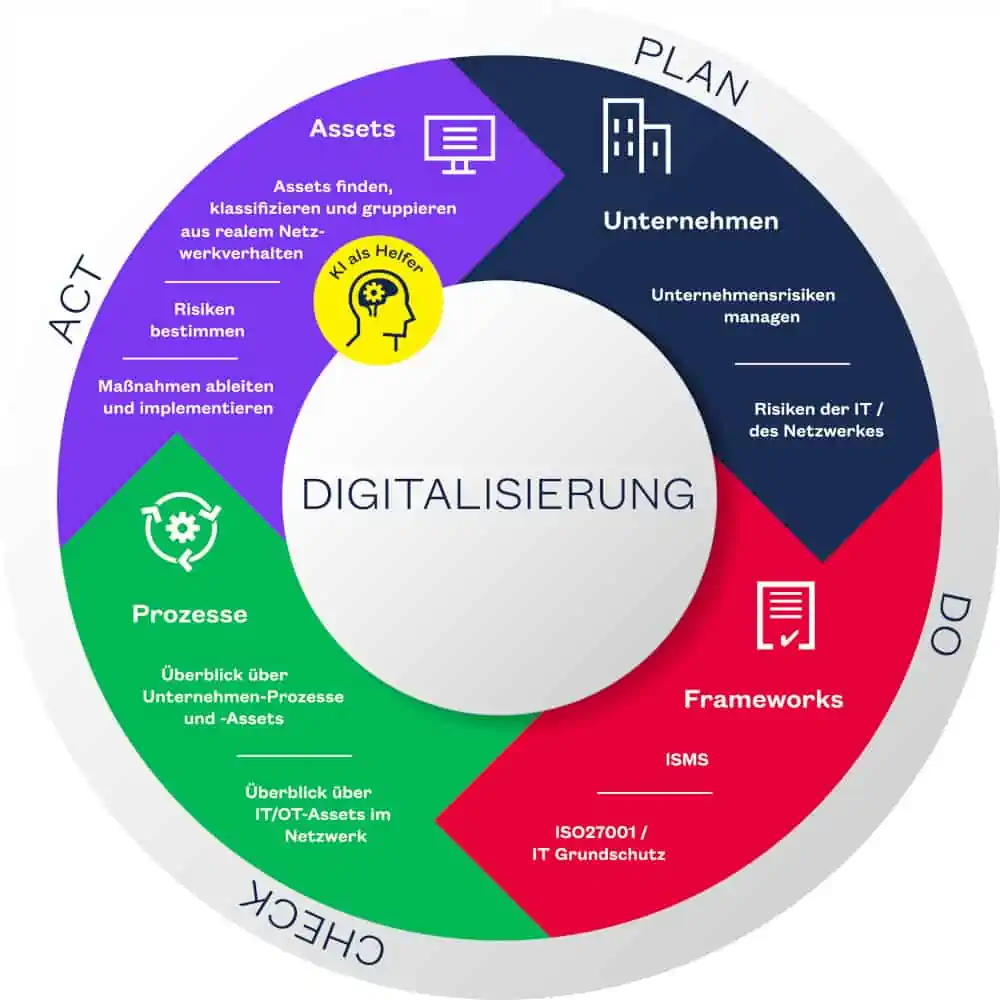

Keine Organisation betreibt den Aufwand der IT zum Selbstzweck. Die Digitalisierung der Geschäftsprozesse und damit der Wertschöpfung wird durch „die IT“ bereitgestellt und ermöglicht. Die Ziele der IT sind damit die Ziele des Unternehmens. Die Risiken des Unternehmens sind damit allerdings auch stark von den Risiken der IT beeinflusst (siehe Bild 1). Speziell der Ressourcenmangel in der IT, besonders in der IT-Sicherheit, macht dabei vielen Unternehmen zu schaffen. Generell fehlt es an Personal und Wissen, um den Herausforderungen der Zeit gut gewappnet zu begegnen.

Die Computernetzwerke der IT dienen dazu, die Geschäftsprozesse der Organisationen zu stützen. Die Komplexität der heutigen Geschäftsprozesse schlägt sich damit in der Komplexität der IT-Systeme und Netzwerke nieder. Damit wird es für System- und Netzwerkadministratoren immer schwerer, den Überblick zu behalten – häufig ist dieser verloren gegangen. Auch für neue Kollegen oder Consultants, die für eine kurze Zeit unterstützen sollen, ist es fast unmöglich, sich kurzfristig Überblick über ein Netzwerk zu verschaffen. Damit ist aber auch der Überblick über die Risiken nicht mehr gegeben; ein Zustand, der für verantwortungsvoll geführte Unternehmen nicht haltbar ist.

Den Überblick über Assets und Prozesse behalten

Um wirksame Maßnahmen der Risikominimierung zu betreiben, braucht es einen Überblick über die Prozesse und Assets eines Unternehmens, in der IT also über das Netzwerk und seine Geräte. Nur wer die eigenen Assets kennt, kann passende Maßnahmen der Strukturierung und Risikominimierung einführen und auf ihre Wirksamkeit hin prüfen. Und nur wenn der Administrator den Überblick über die real vorhandenen Assets hat, kann er Abweichungen zwischen dem Soll-Zustand und realem Ist-Zustand erkennen und angemessen handeln. Solche Abweichungen können viele Ursachen haben, von historisch gewachsenen Zuständen über Fehlkonfigurationen bis hin zu bewussten Angriffen durch Dritte.

Das ISMS und die tägliche Arbeit des Administrators

Frameworks wie ein Informationssicherheitsmanagementsystem (ISMS) nach ISO27001 oder der IT-Grundschutz bieten den geeigneten Rahmen für ein strukturiertes Vorgehen zur Erfassung, Einschätzung und Behandlung von Risiken und notwendigen Maßnahmen. Der Netzwerkadministrator steht dabei vor der Herausforderung, dass er die theoretischen Vorgaben des ISMS im realen Netzwerk umsetzen muss. Dafür sind die real existierenden Geräte (Assets) im Netzwerk zu finden und zu bestimmen. KI-gestützte Werkzeuge für die interne Netzwerksicherheit wie der cognitix Threat Defender unterstützen den Menschen an dieser Stelle mit einer Analyse des Netzwerkverkehrs und der Erkennung der Assets. Die Kommunikationspfade im Netzwerk und das Kommunikationsverhalten liefern Informationen über die Art und Funktion der vorhandenen Geräte, sodass eine Klassifizierung stattfinden kann. Als Basis für eine einheitliche Klassifizierung dient das Schema des IT-Grundschutz. Bei der Klassifizierung können überraschende Erkenntnisse zu Tage treten, wenn beispielsweise die Smart-TVs in Meetingräumen richtigerweise als Webserver erkannt werden.

Bei der Klassifizierung von Geräten hilft KI in Form von Expertensystemen.

Zur einfacheren Handhabung können im nächsten Schritt die Assets gleicher Klassifizierung gruppiert werden, um sie bei technischen und organisatorischen Maßnahmen gebündelt zu behandeln. Weiterhin hilft es dem Administrator, wenn die Komplexität des Netzwerkes vereinfachtwird oder zumindest eine vereinfachte Darstellung gefunden wird.

Für die „High Value Assets“, also die für das Unternehmen kritischen Prozesse und Systeme, ist eine individuelle Betrachtung einzelner Systeme oder sich gleich verhaltender Gruppen notwendig. Die weniger kritischen Systeme können häufig zu weicheren Clustern von ähnlichem Verhalten und ähnlichen Anforderungen des ISMS zusammengefasst werden. Bei diesem Clustering helfen KI-Methoden des Machine Learnings. Da für dieses Clustering neben dem Verhalten der Assets die Klassifizierung nach IT-Grundschutz als Ausgangsbasis genutzt wird, ermöglicht dies erklärbare, nachvollziehbare Cluster. Das KI-System kann damit für den Administrator nachvollziehbar darstellen, warum ein Asset Teil eines Clusters ist. Auch lässt sich erklären, welche Änderung im Verhalten eines Assets dafür gesorgt hat, dass es nicht mehr einem bestimmten Cluster und eventuell einem anderen Cluster zugeordnet wurde. Mit diesen Informationen erhält der Administrator den notwendigen Kontext, um zu entscheiden, ob diese Änderung eine Anomalie durch einen Angriff darstellt oder eine durch eine Maßnahme ausgelöste erwartete Änderung darstellt.

Die Inventarisierung und Klassifizierung sowie die Gruppen und Cluster erlauben es, das Risiko von individuellen Assets, Gruppen und Asset-Clustern anhand des real im Netzwerk vorhandenen Verhaltens der Geräte und der auftretenden Verdachtsmomente zu messen – aber auch das der gesamten Infrastruktur einer Organisation, und damit eine Grundlage für die Risikobetrachtung und die Bestimmung der Security-Posture eines Unternehmens zu liefern.

Mit dem beschriebenen, in Bild 2 illustrierten Vorgehensmodell gehen die tägliche Arbeit des Netzwerkadministrators, des Security-Experten und des ISMS Hand in Hand. Die Sicht des Unternehmens auf seine digitalen Prozesse und die damit verbundenen Risiken werden mit der realen Situation des Netzwerks verknüpft. Für den Administrator reduziert sich der Aufwand im Rahmen der Compliance-Vorgaben. Und für das Risikomanagement des Unternehmens ist sichergestellt, dass die dokumentierte Situation der Realität entspricht.

1) Im Verbund der Forschungspartner übernimmt Genua die Rolle des Konsortialführers. Projektpartner sind die Universitäten Bamberg, Bremen und Würzburg. Weitere Partner sind das Bundesamt für Sicherheit in der Informationstechnik (BSI), acs plus, DB Systel, IsarNet Software Solutions, Renk und Xitaso.