In Teil 1 hatten wir über die Entstehung der Schatten IT und ihre Probleme berichtet. In Teil 2 geht es nun um deren Behebung. Denn, die Risiken, die eine ausgeprägte Schatten-IT, aber auch schon einzelne inoffizielle Systeme mit sich bringen, sind enorm.

Das Ausmaß der Schatten-IT erkennen

Wie groß ist das Ausmaß der Schatten-IT in Ihrem Unternehmen? Wie riskant sind diese im Einzelnen und wie groß damit die Gesamtgefährdungslage? In welchen Bereichen treten sie vermehrt auf. Werkzeuge wie der Access Security Broker von Forcepoint oder Tools wie Cloud App Security von Microsoft, die Cloud Security Tools von Alpin und die Schatten-IT-Lösungen von CloudCodes helfen dabei, Schatten-IT zu identifizieren und ihre Risiken einzuschätzen. [3] Auf dieser Basis können dann die nächsten Schritte erfolgen und sichere, Compliance-fähige Lösungen gefunden werden, die der Fachabteilung wirklich dabei weiterhelfen, ihre Arbeit zu erleichtern und zu verbessern.

Anforderungen und Bedürfnisse verstehen

Um den Technologie-Wildwuchs auch in Zukunft nachhaltig einzudämmen, ist es wichtig sich die Motive und Anforderungen der Urheber einmal genauer anzusehen. Der IT muss es gelingen, passgenaue Lösungen schnell zur Verfügung zu stellen, die von den Nutzern im Alltag akzeptiert werden. Dafür muss sie die Anforderungen und Bedürfnisse der Nutzer verstehen und Barrieren überwinden, die eine reibungslose Kommunikation erschweren. Themen wie UX und Usability spielen hierbei ebenfalls eine wichtige Rolle. Damit das Zusammenspiel zwischen IT und Fachabteilung dauerhaft funktioniert, braucht es kontinuierliche Analyse und Überprüfung und Anpassung. Agile Vorgehensweisen könnten hierfür beispielsweise gute Tools und Methoden anbieten.

Regeln und Governance

Als verantwortliche Instanz für die IT-Compliance ist der CIO in der Pflicht, die erforderlichen Regularien im Blick zu haben und für ihre Einhaltung zu sorgen. Oft hilft es schon, bei den Mitarbeitern ein stärkeres Bewusstsein über Risiken und Sicherheitslücken von Schatten-IT-Systemen zu schaffen. Aufklärung und Information wären also ein wichtiger Schritt. Wie bereits erwähnt, sind es oftmals hohe bürokratische Hürden und komplizierte Prozesse, die die Fachabteilungen davon abhalten, den offiziellen Weg für eine IT-Lösung zu beschreiten. Es geht also auch darum, diese weitestgehend abzubauen beziehungsweise zu vereinfachen. Letztendlich kommt die IT nicht umhin, entscheidende Bestimmungen und Regeln offiziell unternehmensweit „auszurollen“ und ihre Einhaltung zu kontrollieren. [4]

Bild 2: Methodik zum Management der vorhandenen Schatten-IT. (Quelle: Gesellschaft für Informatik [4])

Externe Services – custom SaaS

Wie wir gesehen haben, steigen die Anforderungen, Geschwindigkeit und Komplexität der IT-Systeme und -Architekturen in Zeiten der Digitalisierung enorm an. Sie muss sich ständig neu erfinden und dazu dynamikrobust sein, also einerseits skalierbar und flexibel und andererseits stabil und sicher und stabil. Die interne IT verfügt selten über ausreichende Ressourcen und Know-how, um diese Entwicklung unternehmensweit optimal zu unterstützen.

Wenn solche Anforderungen Inhouse nicht mehr gesteuert und umgesetzt werden können, lohnt sich vielleicht ein sorgfältiger Blick nach Draußen. Custom Software as a Services (kurz: custom SaaS) sind beispielsweise speziell implementierte Software-Lösungen, die genaustens an die individuelle Anforderungen angepasst werden: Die jeweilige Abteilung übermittelt einem Dienstleister ihre fachlichen Anforderungen, und dieser kümmert sich daraufhin um die technische Umsetzung. Gedanken zu Architektur, Infrastruktur, Zukunftssicherheit, Sicherheitskonzepten und Compliance-Richtlinien sind hier nicht notwendig. Diese Aspekte werden vom Service-Anbieter im Sinne des Unternehmens implementiert und mitberücksichtigt. custom SaaS kann auf diese Weise eine sichere Alternative zu einer ausufernden und riskanten Schatten-IT darstellen.

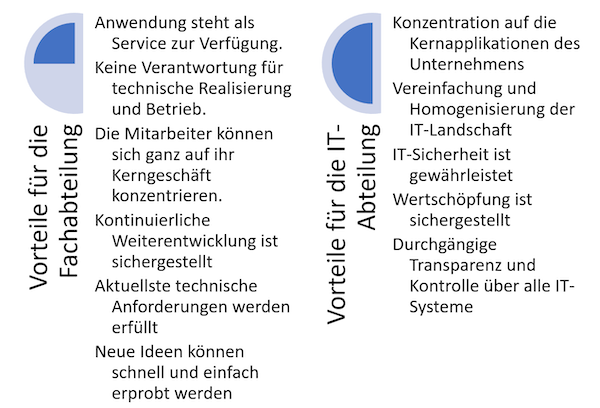

Trotz der vielen Vorteile (vgl. Bild 2) scheuen viele Unternehmen den Schritt, einen externen Partner zu beauftragen. Oft geht es darum, die Kontrolle im Haus zu behalten. Doch kann genau dies im Falle der Schatten-IT zu unkontrollierbaren Risiken führen. Eine custom SaaS kann der Fachabteilung hingegen die gewünschte Flexibilität liefern und der IT-Abteilung erhält gleichzeitig die notwendige Sicherheit auf allen Ebenen. Bei der Wahl des Dienstleisters heißt es, die Augen offen zu halten: Seriöse Anbieter arbeiten hier durchweg transparent, sodass die IT bei Steuerung und Kontrolle den Hut aufbehalten kann.[6]

Bild 3: Die Vorteile der custom SaaS für Fachabteilung und IT auf einen Blick.

Fazit

Erkennen, Bewerten, Regulieren, das sind wichtige Schritte für die Eindämmung der Schatten-IT im eigenen Unternehmen. Wenn die IT-Abteilung die innovativen Kräfte des Unternehmens nicht blockieren möchte, sind neben einem solchen sorgfältigen methodischen Vorgehens zur Eindämmung von Schatten-IT jedoch auch umfangreiche Manpower und Know-how erforderlich, um IT-Systeme immer wieder an die individuellen Bedürfnisse der Fachabteilungen anzupassen. Will die IT eine wirkliche Arbeitserleichterung und eine entsprechende Akzeptanz bei den Nutzern der Fachabteilungen erreichen, muss sie deren Bedürfnisse aber auch Trends am Markt rechtzeitig erkennen, UX und Usability immer wieder neu erproben und dabei die Rahmenbedingungen für IT-Compliance, Zukunftssicherheit und IT-Sicherheit stets im Blick behalten. Sie ist hier also enorm gefordert. Externe Services wie custom SaaS können hier für alle Seiten eine Erleichterung schaffen und dabei helfen, die Geschwindigkeit und Veränderlichkeit von Innovation und Compliance-Aspekte gleichermaßen und dauerhaft im Griff zu behalten.

Sarina Mohammad und Ines Möckel, Opitz Consulting, www.opitz-consulting.com

Literatur

[3]https://www.forcepoint.com/de/product/casb-cloud-access-security-broker

https://www.computerweekly.com/de/tipp/Cloud-basierte-Schatten-IT-in-den-Griff-bekommen

[4] https://gi.de/informatiklexikon/schatten-it/

[5] Lesetipps:

http://kips.htwg-konstanz.de/images/FourPagerWebseite.pdf

https://www.datenschutz-praxis.de/fachartikel/datenschutz-schatten-it/

https://www.finance-magazin.de/cfo/cfo-digital/schatten-it-wie-cfos-die-dunkle-seite-ausmerzen-1342419/

https://bankinghub.de/banking/technology/legalize-it-sinnvoller-umgang-mit-schatten-it

[6] https://www.opitz-consulting.com/fileadmin/user_upload/Collaterals/Artikel/objekt-spektrum-2019-06_warum-sich-jeder-it-leiter-mit-custom-saas-befassen-sollte_schubert_nehren.pdf

.png)