Rund zwei Drittel aller deutschen Unternehmen gehen davon aus, dass die Anzahl der Industrial-Security-Vorfälle immer weiter steigen wird. Ob Sabotage, Schadcode oder Online-Angriffe: bei 29 Prozent aller Firmen kam es bereits zum Gau – die Produktion stand still. Ergebnisse einer Umfrage, die aufhorchen lassen: Der Verband Deutscher Maschinen- und Anlagenbau (VDMA) hat im Jahr 2014 seine Mitglieder zum Status Quo der Security in Produktion und Automation befragt. Eine bis heute einmalige Studie.

IT-Gefahren für vernetzte Fertigungssysteme

Prozessoren, Aktoren und Sensoren erlauben es Unternehmen, ihre Produktion automatisiert zu steuern und die Wertschöpfung digital zu optimieren. Die Möglichkeiten der intelligent vernetzten Fertigung sind dabei Fluch und Segen zugleich. Denn: Wenn faktisch jede Maschine einer Fabrik über eine IP-Adresse erreichbar ist, macht das die Systeme auch für Hacker angreifbar.

Perfekte Illusion zieht Hacker an

Wie das aussehen kann, demonstrierte Koramis 2015 – mit dem „Honey-Train-Project“, das in Fachkreisen weltweit für Furore sorgte. Der Security-Spezialist hat dazu ein fiktives Nahverkehrsunternehmen ans Netz gebracht. Dazu gehörten nicht nur eine realistische Website mit Fahrplänen, Verspätungsinformationen und Ticketshop. Sondern auch virtuelle Firewalls, Überwachungskameras, Server und das gesamte Schienennetz mit in Echtzeit simulierten Sensorwerten – ob Weichen, Signale oder Pneumatikpumpen. Mehr als 19.000 unterschiedliche Parameter umfasste das Experiment. „Wie perfekt die Illusion war, zeigten unsere Sicherheitsscans“, sagt Di Filippo. „Kaum war das Projekt online, starteten die Attacken aus dem Internet.“

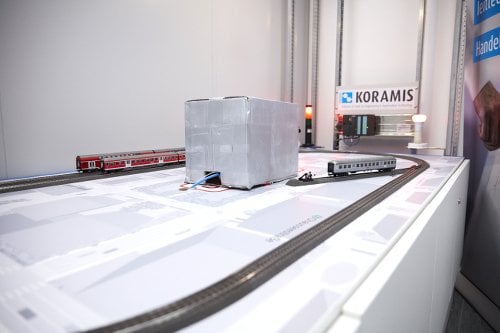

Bild: Auch Labor-Experimente waren Teil des „Honey-Train-Projects“, um die Cloud-Simulation zu ergänzen (Bildquelle Koramis).

Dabei zeigte sich: 27 Prozent der Hacker zielten auf den Mediaserver des Verkehrsbetriebs ab, 34 Prozent attackierten die Firewall. Und 39 Prozent der Angreifer versuchten, die Steuerungsanlagen des Unternehmens zu kapern. Das Vorgehen der Eindringlinge: Zuerst scannen die Hacker automatisch nach IP-Adressen und Ports. Die Tester beobachteten binnen 6 Wochen rund 2,5 Millionen Scans dieser Art beim Honey-Train-Project. Sind Schlupflöcher ausgemacht, nimmt der Hacker aussichtsreiche Ziele unter Beschuss: 0,0002 Prozent aller Angriffe waren letztendlich im Ergebnis auch erfolgreich. Das klingt erst einmal nach wenig. Aber: „Angesichts der enormen Anzahl der Attacken bekommen diese wirtschaftlich ein enormes Gewicht“, warnt der Senior Cyber Security Engineer. Die Folgen eines Hacks sind unabsehbar – angefangen beim Stillstand einmal gekaperter Anlagen bis hin zur räuberischen Erpressung. Eine im Jahr 2016 veröffentlichte Studie des Centre for Economics and Business Research (Cebr) aus London rechnet vor: Jährlich entsteht großen deutschen Unternehmen ein Schaden von rund 13 Milliarden Euro durch Cyber-Angriffe.

Simulierte Produktionsanlagen real sicher und verfügbar halten

Damit es erst gar nicht so weit kommt, macht Koramis die Industrieanlagen seiner Kunden sicherer. Wie beim Honey-Train-Project auch, simuliert der Industrial-Security-Spezialist komplette Produktions- und Prozesslandschaften seiner Auftraggeber und spürt IT-Risiken auf. Um Maschinenparks realistisch zu simulieren, setzt er auf die Open Telekom Cloud. Das Infrastructure-as-a-Service-Angebot der Telekom liefert dem Dienstleister je nach Auftrag, Projektart und Dauer unterschiedlich kombinierbare virtuelle Rechen- und Speicher-Ressourcen per Mausklick. Die sogenannten Flavors – also unterschiedliche Konfigurationen –, stehen in verschiedenen Skalierungen bereit. So greift die Simulation, neben einem 4 Terabyte Datenspeicher, wahlweise auf 250 Prozessoren in Spitzenzeiten und auf 16 CPUs im Normalbetrieb zu.

Bild: Koramis stellt die IT-Sicherheit von Industrieanlagen auf die Probe und simuliert reale Produktionslandschaften mit allen Maschinen- und Sensordaten in der Open Telekom Cloud (Bildquelle Koramis).

Der flexible Betrieb in der Public Cloud bietet Vorteile, wie ein weiterer Versuch zeigt: Angreifer hatten ein US-Onlineportal gehackt und die Zugangsdaten veröffentlicht. In einem Testszenario wurden alle 32,6 Millionen Password-Hashes zurückgerechnet. Das Ergebnis: Binnen zwei Wochen lagen alle Kennwörter im Klartext vor. Mit herkömmlichen IT-Ressourcen, die Unternehmen in ihrem Serverraum vorhalten, hätte dieser Prozess wesentlich länger gedauert.

Parallelbetrieb spart Zeit und Geld

„In der Cloud können wir derartige Operationen auf vielen Rechnern verteilt laufen lassen“, sagt Di Filippo. Dabei spart der Parallelbetrieb Zeit – und Geld: Statt die benötigte Hardware im eigenen Serverraum selbst anschaffen, warten, unterhalten und betreiben zu müssen, sind die Cloud-Ressourcen der Telekom beliebig skalierbar, sofort bestellt und auch wieder abbestellt. Anwender bezahlen dank des Pay-as-you-go-Modells nur das, was sie nutzen. Oder sie profitieren optional von fixen Preisen bei Laufzeitverträgen, die die Telekom alternativ anbietet.

Ein weiteres Projekt, bei dem Kormais die volle Leistung aus der Wolke genutzt hat: Smartphones. Um die IT-Sicherheit der mobilen Begleiter auf die Probe zu stellen, hat das Team um Di Filippo rund 800 Handymodelle mit allen Hard- und Softwareeigenschaften in der Open Telekom Cloud simuliert. „Auch für so ein Aufgabe benötigen wir kurzfristig extreme Rechenleistung“, erklärt Di Filippo.

Gefragte Services

Die Industrial Security Services von Koramis sind gefragt. Auch, weil für die Kunden deutscher Datenschutz entscheidend ist. „Hosting und Betrieb der Open Telekom Cloud erfolgen in Deutschland und natürlich nach hiesigem Recht“, sagt Di Filippo. „Das ist ein Argument, das für unsere Auftraggeber, beispielsweise aus der Energie- und Automobilwirtschaft, durchaus Gewicht hat.“ Die Telekom stellt die Open Telekom Cloud in ihrem eigenen Zwillingsrechenzentrum in Magdeburg und 20 Kilometer weiter südlich in Biere bereit. Der Twin-Core-Verbund gewährleistet maximale Ausfallsicherheit und zudem Schutz vor physikalischen Gefahren.

Stabile Internetleitung ausreichend

Auch bei Schulungen ist die Cloud heute der Ort des Geschehens. Früher tourte der Dienstleister noch mit der eigenen Hardware durch die Lande – logistisch und organisatorisch eine Herausforderung. Heute ersetzt eine schnelle, stabile Internetleitung am Schulungsort die vormals mitgebrachte Hardware. Auch bei Fernreisen hat der Cloud-Betrieb unschätzbare Vorteile: Um länderspezifische Zollbestimmungen bezüglich der Einfuhr von IT-Systemen oder anfallende Transportkosten muss sich Di Filippo heute keine Sorgen mehr machen.

Sein aktuellstes Projekt hatte Koramis unlängst auf der CeBIT 2017 vorgestellt: Das „Project Haunted House“ simuliert elektronische Komponenten und vernetzte Geräte im Smart Home. Dazu hat das Team unter anderem die Steuerungssysteme von smarten Lampen, Jalousien oder Haustüren in der Open Telekom Cloud abgebildet. Am CeBIT-Messestand konnten die Besucher die Effekte von Hacks, die sich gegen die smarten Komponenten des „Haunted House“ richteten, sogar live mitverfolgen.