CyberArk hat die Untersuchung “Global Advanced Threat Landscape” bereits zum neunten Mal durchgeführt. Befragt wurden dabei 673 (IT-)Führungskräfte aus Unternehmen in Europa, Nordamerika und der Region Asien-Pazifik zu Themen rund um die Datensicherheit.

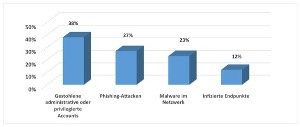

Die Mehrheit der Befragten sieht die größte generelle Sicherheitsbedrohung in gestohlenen privilegierten oder administrativen Accounts (38 %). 27 % nannten Phishing-Attacken und 23 % Malware im Netzwerk. Auch auf die Frage, welche Attacken am schwierigsten aufzudecken und zu beheben sind, wurde die missbräuchliche Nutzung privilegierter Accounts mit deutlichem Abstand am häufigsten genannt (61 %); im Vorjahr lag dieser Wert noch bei lediglich 44 %. An zweiter Stelle liegt hier weit abgeschlagen die Malware-Installation mit 21 %.

Bild 1: Die größten Sicherheitsbedrohungen. (Quelle: CyberArk)

Cyber-Attacken wie bei Sony Pictures haben gezeigt, dass Angreifer – sobald sie im Besitz privilegierter Accounts sind – in großem Umfang vertrauliche Daten entwenden können. Über privilegierte Accounts erhalten sie die gleichen Rechte wie die autorisierten Unternehmensmitarbeiter. Das eröffnet ihnen die Möglichkeit, sich frei im Netzwerk zu bewegen und auf unternehmenskritische Systeme, Anwendungen oder Daten zuzugreifen.

Das Vertrauen in die eigene Sicherheitsstrategie trügt

Obwohl Untersuchungen zeigen, dass Unternehmen durchschnittlich 200 Tage brauchen, um Angreifer in ihrem Netzwerk zu entdecken, geht die Mehrheit der Befragten davon aus, dass sie sie innerhalb von Tagen oder Stunden aufspüren. Zudem vertreten Unternehmen vielfach die Ansicht, dass sie Angreifer komplett von ihrem Netzwerk fernhalten können. “Eine Einschätzung”, so Michael Kleist, Regional Director DACH bei CyberArk in Heilbronn, “die in der Realität allerdings vielfach widerlegt worden ist.”

Im Einzelnen antworteten im Hinblick auf Sicherheitsbedrohungen:

- 55 %, dass sie einen Angriff innerhalb von Tagen erkennen können, und 25 %, dass sie eine Attacke sogar innerhalb von Stunden aufspüren

- 44 %, dass sie Angreifer komplett vom Firmennetz fernhalten können

- 48 %, dass Verhaltensfehler von Mitarbeitern für Verletzungen der Datensicherheit verantwortlich sind, und 29 %, dass Attacken einfach zu raffiniert sind

- 57 %, dass sie der Sicherheitsstrategie der Unternehmensleitung vertrauen.

Perimeter-Sicherheit reicht nicht aus

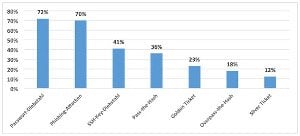

Befragt wurden die Unternehmen in der CyberArk-Untersuchung auch hinsichtlich des konkreten Gefährdungspotenzials unterschiedlicher Angriffsmethoden. Auf die Frage “Welche Angriffsform halten Sie künftig für am bedrohlichsten?”, bei der Mehrfachantworten möglich waren, antworteten

- 72 % Passwort-Diebstahl

- 70 % Phishing-Attacken

- 41 % SSH-Key-Diebstahl

- 36 % Pass-the-Hash-Attacken

- 23 % Golden-Ticket-Attacken

- 18 % Overpass-the-Hash-Attacken

- 12 % Silver-Ticket-Attacken.

Bild 2: Die bedrohlichsten Angriffsmethoden. (Quelle: CyberArk)

Nach Meinung von CyberArk sollten Unternehmen dabei vor allem die genannten Kerberos-Attacken wie Overpass-the-Hash und Golden sowie Silver Ticket bei der Festlegung und Umsetzung beziehungsweise Optimierung ihrer Sicherheitsstrategien stärker ins Blickfeld rücken. Denn bei diesen Attacken erhalten Angreifer über den Domain Controller eine komplette Kontrolle über das Netzwerk.

“Die Untersuchung zeigt, dass noch sehr viele Unternehmen ein zu großes Vertrauen in die eigene Sicherheitsstrategie setzen. Die steigende Anzahl an Sicherheitsvorfällen in der jüngsten Vergangenheit – auch bei größeren, vermeintlich gut gesicherten Unternehmen – zeigt aber, dass dies häufig ein Trugschluss ist”, betont Michael Kleist. “Eine detaillierte Analyse der einzelnen Fälle belegt, dass sich Unternehmen vielfach bereits mit Maßnahmen zur Abwehr von Perimeter-Attacken wie Phishing auf der sicheren Seite fühlen. Doch das greift zu kurz: Die größten Gefahren drohen, wenn sich Angreifer bereits innerhalb des Netzwerks befinden und im Besitz privilegierter oder administrativer Zugangsdaten sind.”

“Solche Gefahren”, so Kleist weiter, “können nur mit einer Lösung im Bereich Privileged Account Security ausgeschlossen werden, mit der privilegierte Zugriffe zentral zu berechtigen und jederzeit zu kontrollieren sind.”

Weitere Informationen:

Die vollständige CyberArk-Studie kann unter www.cyberark.com/ThreatSurvey2015 angefordert werden.