Sicherheitsforscher von Qualys haben eine gravierende Kombination zweier Schwachstellen entdeckt, mit der Angreifer auf vielen Linux-Systemen Root-Rechte erlangen können – und das ohne besondere Privilegien. Besonders brisant: Die Lücken betreffen standardmäßig installierte Komponenten in weit verbreiteten Distributionen.

Zwei verbundene Linux-Schwachstellen mit fataler Wirkung

Die Threat Research Unit (TRU) des Sicherheitsunternehmens Qualys hat zwei eng zusammenhängende Sicherheitslücken (CVE-2025-6018 und CVE-2025-6019) identifiziert, deren Kombination es selbst unprivilegierten Nutzern ermöglicht, vollständige Root-Rechte auf Linux-Systemen zu erlangen. Besonders betroffen sind SUSE Linux Enterprise 15 und openSUSE Leap 15 – allerdings konnte die Angriffskette auch auf Ubuntu, Fedora und Debian erfolgreich demonstriert werden.

Schwachpunkt PAM: Nutzer fälschlich als „aktiv“ anerkannt

Die erste Lücke liegt in der PAM-Konfiguration (Pluggable Authentication Modules) der betroffenen SUSE-Distributionen. Durch eine fehlerhafte Behandlung von Sitzungen wird auch ein Nutzer, der sich per SSH anmeldet, als „allow_active“ eingestuft – eine Rolle, die eigentlich physisch anwesenten Nutzern vorbehalten ist. Damit werden Berechtigungen für bestimmte Systemaktionen fälschlich gewährt.

libblockdev und udisks: Root durch legitimen Dienst

Die zweite Schwachstelle findet sich im Zusammenspiel von udisks und der Bibliothek libblockdev. udisks ist ein auf vielen Linux-Systemen vorinstallierter Dienst zur Verwaltung von Speichermedien. Ein Angreifer mit „allow_active“-Status kann diese Lücke ausnutzen, um Root-Rechte zu erlangen – ganz ohne Ausnutzung exotischer oder optionaler Software.

Von Nutzer zu Root in Sekunden

Durch das Verketten beider Schwachstellen lässt sich ein klassischer “local-to-root”-Exploit umsetzen: Ein einfacher SSH-Zugang genügt, um über den manipulierten PAM-Status Zugriff auf polkit-geschützte Aktionen zu bekommen und dann über udisks den Root-Zugriff vollständig zu übernehmen. Qualys betont, dass die Angriffsmethoden mit vorinstallierten Bordmitteln umgesetzt werden können – ein Alptraum für Admins.

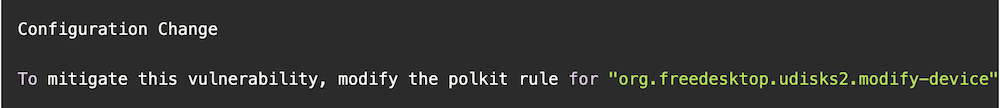

Was Unternehmen jetzt tun sollten

Die Brisanz dieser Linux-Sicherheitslücken ergibt sich nicht nur aus dem Root-Zugriff, sondern auch aus ihrer breiten Angriffsfläche: Die betroffenen Komponenten sind standardmäßig installiert, die Angriffskette leicht zu reproduzieren. Qualys empfiehlt, sofort verfügbare Sicherheitsupdates einzuspielen und insbesondere die Polkit-Regeln für die Aktion “org.freedesktop.udisks2.modify-device” anzupassen: Der Parameter allow_active sollte auf auth_admin gesetzt werden, um eine zusätzliche Authentifizierung durch einen Administrator zu erzwingen.

Fazit: Standardinstallation reicht für Root-Zugriff

Die Kombination von CVE-2025-6018 und CVE-2025-6019 zeigt einmal mehr, wie gefährlich scheinbar kleine Konfigurationsfehler in Verbindung mit weit verbreiteter Infrastruktur sein können. Wer nicht umgehend patcht, läuft Gefahr, seine Systeme durch einfache Mittel vollständig kompromittieren zu lassen. Besonders im Serverumfeld kann eine solche Lücke zur Eskalation im gesamten Netzwerk führen.

Empfehlung: Systeme sofort aktualisieren, Polkit-Regeln prüfen – und den Root-Zugriff dort stoppen, wo er beginnt.

Weitere Informationen:

Technische Details zu den Schwachstellen finden Sie hier.

Patches für die Sichereheislücken sind hier verfügbar.

(vp/Qualys)