Am 21. Mai 2025 erfolgte eine koordinierte Aktion von Europol, FBI und Microsoft gegen den berüchtigten Lumma-Infostealer. Trotz massiver Eingriffe ist die Malware offenbar nicht endgültig besiegt – die Cyber-Kriminellen sind weiterhin aktiv.

| Lumma auf einen Blick: Was ist Lumma? Ein Malware-as-a-Service-Infostealer zur Datendiebstahlautomatisierung Erstmals entdeckt: August 2022 Wer nutzt Lumma? Cyber-Kriminelle, Untergrundforen, bekannte Bedrohungsakteure (z. B. Scattered Spider) Wer ist betroffen? – Krypto-Nutzer – Nutzer von Webbrowsern und Passwortmanagern – Messaging-Dienste wie Telegram – Unternehmen mit schwacher Endpoint-Security Funktionen: – Diebstahl von Login-Daten und Wallet-Inhalten – Auslesen von Browser- und Erweiterungsdaten – Einschleusen zusätzlicher Malware via Loader – Gezielte Dateisuche (Grabber-Funktion) – Optional: Webcam-Zugriffsversuche Preise: – Standardversion: 140 $/Monat – Erweiterte Version: 160 $/Monat |

Große Operation trifft Lumma-Infrastruktur

Die Behörden haben mit einer groß angelegten Aktion die Infrastruktur des Lumma-Infostealers empfindlich gestört. Doch trotz der Beschlagnahmung von fast 2500 Domains und der Infiltration wichtiger Server scheinen vor allem die in Russland gehosteten Command-and-Control-Server unberührt geblieben zu sein. Lumma, einer der produktivsten Infostealer im Malware-as-a-Service-Geschäft, wird von zahlreichen Cyber-Kriminellen und auch bekannten Bedrohungsakteuren genutzt, darunter Gruppen wie Scattered Spider und CoralRaider.

Der Kampf im Dark Web

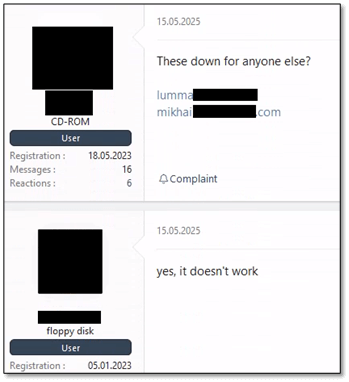

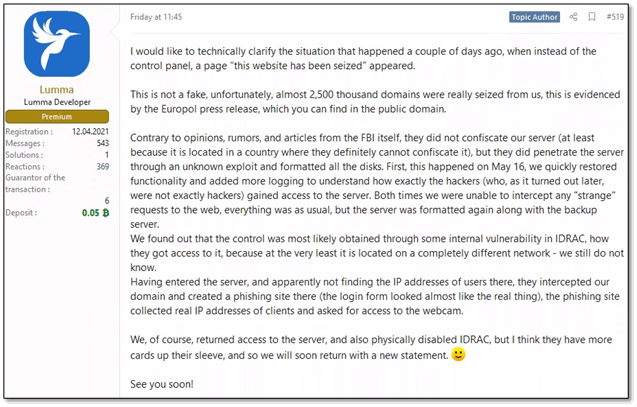

Am 15. Mai 2025 begann die Abschaltung, was in den Dark-Web-Foren für Aufruhr sorgte. Nutzer beklagten den fehlenden Zugriff auf die Malware-Management-Systeme. Der Lumma-Entwickler reagierte öffentlich und bestätigte die Sperrungen. Überraschend war, dass die Behörden eine bislang unbekannte Schwachstelle im Dell Remote Access Controller (iDRAC) ausnutzten, um zentrale Server und Backups zu löschen.

Timeline – Der Lumma-Takedown im Zeitverlauf

| Datum | Ergebnis |

| August 2022 | Erste Identifikation des Lumma-Infostealers |

| 15. Mai 2025 | Start der behördlichen Takedown-Maßnahmen |

| 21. Mai 2025 | Offizielle Bekanntgabe durch FBI, Europol und Microsoft |

| 23. Mai 2025 | Entwickler bestätigt öffentlich die Abschaltung von ~2500 Domains |

| 29. Mai 2025 | Trotz Operation: Lumma-Logs weiterhin im Umlauf, 406 neue Einträge gemeldet |

Psychologische Kriegsführung gegen Cyber-Kriminelle

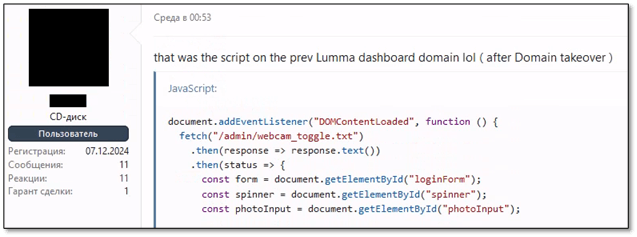

Neben der technischen Attacke setzten die Behörden auch auf psychologischen Druck. So wurde ein JavaScript-Snippet in die gekaperten Lumma-Server eingefügt, das angeblich versuchte, auf Webcams der Nutzer zuzugreifen – eine Maßnahme, die wohl vor allem Verunsicherung stiften sollte. Außerdem veröffentlichten Ermittler Nachrichten im Haupt-Telegram-Kanal von Lumma, um Zweifel und Misstrauen unter den Kriminellen zu säen

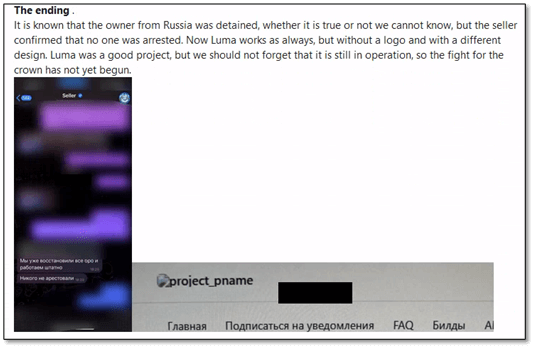

Lumma ist nicht besiegt – sondern im Schatten aktiv

Obwohl die Operation große Teile der Infrastruktur lahmlegte, sind die in Russland registrierten Server noch aktiv. Daten von kompromittierten Rechnern tauchen weiterhin auf Online-Marktplätzen auf – sogar Tage nach dem Takedown wurden tausende neue Zugänge zum Verkauf angeboten. Der Entwickler gibt an, der Dienst laufe wieder, und Cyber-Kriminelle tauschen sich in Chats darüber aus.

Lumma-Infostealer: Eine Bedrohung für Krypto- und Browser-Nutzer

Seit seiner Entdeckung im August 2022 hat sich Lumma als hochentwickelter Infostealer etabliert. Er stiehlt nicht nur Anmeldedaten, sondern zielt gezielt auf Krypto-Wallets, Browserdaten und sogar 2FA-Erweiterungen ab. Über ein Abo-Modell wird die Malware an Cyber-Kriminelle vermietet – mit monatlichen Gebühren von bis zu 160 US-Dollar. Der Lumma-Infostealer ist daher besonders gefährlich für Nutzer von Kryptowährungen und Messenger-Diensten.

Fazit: Technik geschwächt, Reputation beschädigt

Die Operation hat die technische Infrastruktur von Lumma empfindlich getroffen und einen symbolträchtigen Schlag gegen die Malware gesetzt. Doch ob der Ruf von Lumma dauerhaft Schaden nimmt, ist fraglich. Das Misstrauen, das Behörden gezielt in der Szene säen wollen, könnte den Infostealer langfristig schwächen – allerdings ist der Lumma-Infostealer längst nicht besiegt und wird weiterhin aktiv genutzt.

| Die wichtigsten Erkenntnisse aus der Operation: – Über 2.500 Domains von Lumma beschlagnahmt – Hauptserver durch Sicherheitslücke im iDRAC kompromittiert – Webcams über JavaScript-Snippet potenziell ausspioniert (psychologischer Trick) – In Russland gehostete Infrastruktur blieb aktiv – Datenklau ging nach der Aktion weiter – Lumma offenbar wieder online – Behörden versuchen gezielt, Vertrauen in der Szene zu untergraben |

(vp/Check Point Software Technologies Ltd.)