Ein ganzheitlicher Ansatz ist für die Sicherheit von ICS-Anlagen unerlässlich. Ob IT-, OT- oder ICS, es ist völlig egal, ob Computersysteme im Büro, in Produktionsanlagen und Werkhallen stehen oder embedded sind. Sie alle sind lukrative Ziele von Cyberkriminellen.

ICS, also Produktionslinien, Anlagen, medizinische Geräte, IoT-Landschaften und alles, was mit industriellen Steuerungssystemen für die Automatisierung arbeitet, sind lange vernachlässigt worden. Das Zeitalter der vernetzten Systeme, aber hat das Gefahrenpotenzial enorm erhöht.

Die Sicherheit eines ICS-Netzes erfordert allerdings einen ganz anderen Ansatz als der für die „normale“ IT-Sicherheit. Der Einsatz fortschrittlicher Technologien wie KI von namhaften Anbietern mag zwar verlockend erscheinen, ist aber noch lange nicht Realität und wenn, dann kann das nur ein Teil des Puzzles sein.

Menschen und Richtlinien – Bei der ICS-Sicherheit geht es um viel mehr als nur um Technologie. Es geht darum, sicherzustellen, dass das gesamtes Unternehmen sich der Bedrohungen bewusst ist und weiß, wie man sich im Angriffsfall zu verhalten hat. Unternehmen brauchen spezielle Richtlinien für die ICS-Sicherheit, die trainiert werden müssen, um ein Bewußtsein für die stetigen Angriffe zu schaffen.

Spezifische Sicherheit für spezifische Infrastrukturen – die technischen Überlegungen für ICS unterscheiden sich stark vom IT-Bereich, wo Standardmethoden wie Firewalls, Patches und Virenscanner etabliert und wirksam sind. ICS-Anlagen haben viel längere Lebenszyklen, sind stärker integriert, reagieren empfindlicher auf Veränderungen und wurden oft nicht mit Blick auf die Sicherheit entwickelt. Um sie zu schützen, sind oft spezielle Scanner erforderlich.

Threat Intelligence – Unter Threat Intelligence versteht man den Prozess der Identifizierung und Analyse von Cyberbedrohungen. Hauptausgangspunkte insbesondere für Ransomwareangriffe sind hier Erpresserbanden aus Russland, der Ukraine, China oder Nordkorea, oft stattlich orchestriert. Daneben gilt es Inhouse-Gefarhrenquellen im Blick zu haben.

Das vernetzte Ökosystem – die globalen Unternehmen von heute tauschen in großem Umfang Daten sowohl mit ihrer Lieferkette und mit ihren Kunden. Die Folge dieser gemeinsamen Datennutzung ist, dass sie sie sich der Sicherheitsbedrohungen bewusst sein müssen, die von überall in Ihrem Geschäftssystem ausgehen können. Zusammenarbeit ist hier unerlässlich.

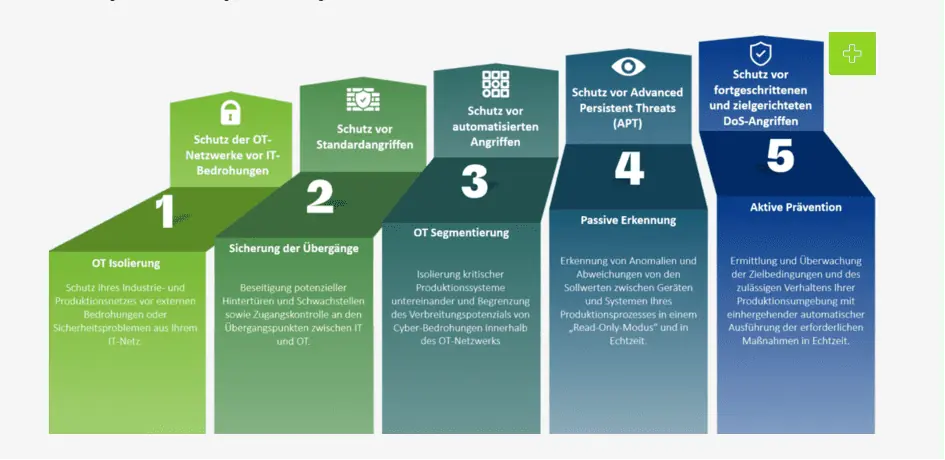

BearingPoint hat dazu einen Ansatz erarbeitet, der es Unternehmen ermöglicht, das Sicherheitsniveau von Anlagen und Umgebungen zu verstehen und zu ermitteln, was getan werden kann, um dieses Niveau zu verbessern (Bild 1).

BearingPoint empfiehlt einen fünfstufigen Ansatz für die Sicherheit, die das Sicherheitsniveau der Infrastruktur schrittweise erhöht, ohne dabei ein Risiko einzugehen.

1) Schutz vor IT-Bedrohungen – die Antwort lautet OT-Isolierung. Dies bedeutet den Schutz des Industrie- und Produktionsnetzwerk vor externen Bedrohungen oder Sicherheitsproblemen, die vom eigenen IT-Netzwerk ausgehen können.

2) Schutz vor Standardangriffen – ein wesentliches Instrument zur Abwehr von Standardangriffen ist die Härtung des Übergangs. Hier müssen potenzielle Hintertüren und Schwachstellen beseitigt und der Zugang an den Übergängen zwischen IT und OT kontrolliert werden.

3) Schutz vor ungezielten automatisierten Angriffen – in diesem Bereich ist die OT-Segmentierung Ihr Freund. Unternehmen sollten kritische Produktionssysteme voneinander isolieren und das Verbreitungspotenzial innerhalb Ihres OT-Netzwerks reduzieren.

4) Schutz vor Advanced Persistent Threats (APTs) – der Kampf gegen APTs wird durch passive Erkennung gesteuert. Sie hilft, Anomalien und Abweichungen vom Sollzustand zwischen bestimmten Geräten und Systemen im Produktionsprozess zu erkennen, und zwar in einem reinen Abhörmodus und in Echtzeit.

5) Schutz vor fortgeschrittenen und gezielten DoS-Angriffen – die Lösung liegt hier in der aktiven Vorbeugung. Dies bedeutet, dass die Zielbedingungen und das zulässige Verhalten der jeweiligen Produktionsumgebung definiert und beobachtet werden müssen.

Das Umsetzungsmodell sieht wie folgt aus:

- Analyse. Der IST-Zustand oder die Architektur wird analysiert (Pentesting).

- Konzeption. Anhand der Analysen wird von Experten ein Sicherheitskonzept (Zonenkonzept) erarbeitet, das den jeweiligen individuellen Unternehmensanforderungen entspricht.

- Umsetzung. Es erfolgt eine phasenweise Implementierung. Es erfolgt eine Schritt für Schritt Umsetzung oder einzelne spezifische Maßnahmen.

- Support. Hier erfolgen proaktive und reaktive Tätigkeiten. Zur laufenden Betreuung gehören die Interaktion bei Zwischenfällen, Überwachung und Monitoring.

Verteidigungslinien

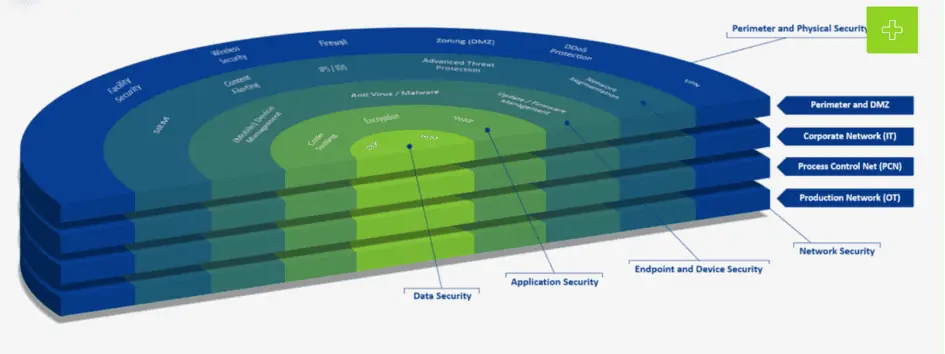

Der Defense-in-Depth – oder Zwiebel-Ansatz beschreibt eine mehrschichtige Sicherheitsarchitektur, bei der Angreifer mehrere Sicherheitsbarrieren überwinden müssen. Während dieser Ansatz in IT-Umgebungen schon seit vielen Jahren angewandt wird, fehlt es aktuellen OT-Netzwerken oft an Design und Lösungen, um das gleiche Maß an Verteidigung und Widerstandsfähigkeit zu erreichen (Bild 2).

www.bearingpoint.com