Ein Advisory von QNAP weist auf mehrere Schwachstellen in den Betriebssystemen QTS, QuTS hero und QuTScloud hin, die in zahlreichen NAS-Lösungen des Herstellers auftreten.

Die Schwachstellen könnten es Angreifern ermöglichen, ohne Authentifizierung ferngesteuerte Befehle auf den QNAP-Geräten auszuführen. Sie wurden als CVE-2023-50358 und CVE-2023-47218 identifiziert und trotz ihrer mittleren Kritikalität (5.8 nach CVSS) aufgrund der großen Anzahl internetzugänglicher Geräte als potenziell schädlich eingestuft. Die Sicherheitsforscher von Unit42 haben Proof-of-Concept-Hinweise zu den Schwachstellen veröffentlicht, nachdem sie seit November 2023 vertraulich mit QNAP in Kontakt standen. Die Veröffentlichung erfolgte aufgrund von Beobachtungen im Rahmen eines IT-Sicherheitsvorfalls.

Betroffen von den genannten Schwachstellen sind verschiedene Versionen der Betriebssysteme, darunter QTS 4.3.x, QTS 4.2.x, QuTScloud c5.x sowie ältere Versionen von QTS und QuTS hero.

Um die Sicherheitslücken zu beheben, empfiehlt QNAP, auf die empfohlenen Releases zu aktualisieren, die im Advisory aufgeführt sind. Es wird auch empfohlen, die Verwundbarkeit des Systems zu überprüfen, indem eine spezifische URL aufgerufen wird, nämlich: https://:/cgi-bin/quick/quick.cgi

Eine HTTP-404-Fehlerseite zeigt an, dass das System nicht betroffen ist, während eine leere Seite (HTTP 200) darauf hinweist, dass das System verwundbar ist und aktualisiert werden muss.

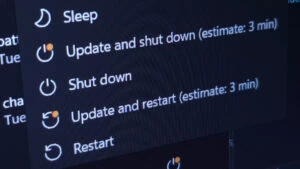

Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt, Sicherheitsupdates für exponierte Systeme so schnell wie möglich zu installieren und gegebenenfalls die Auto-Update-Funktion zu nutzen, sofern angemessene Backup-Maßnahmen vorhanden sind.