IT-Stellen bleiben lange unbesetzt

137 Tage braucht es in Deutschland durchschnittlich, um eine IT-Stelle zu besetzen. Das geht aus Daten hervor, die die Arbeitsagentur für die F.A.Z. zusammengestellt hat.

137 Tage braucht es in Deutschland durchschnittlich, um eine IT-Stelle zu besetzen. Das geht aus Daten hervor, die die Arbeitsagentur für die F.A.Z. zusammengestellt hat.

Rund die Hälfte der B2B-Organisationen weltweit (51%) setzt aktuell digitale Transformationsprojekte in ihrem Unternehmen um. Dies zeigt die aktuelle weltweite B2B-E-Commerce-Studie von Sana Commerce „Digitale Transformation & E-Commerce Report 2018/19“ unter 559 B2B-Unternehmen in Europa, den USA sowie Australien/ Neuseeland.

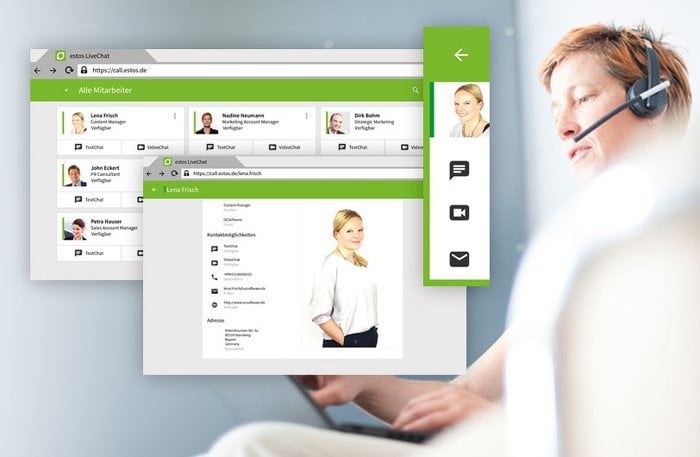

Jetzt lässt es sich nicht mehr verdrängen: Die Umstellung des öffentlichen Telefonnetzwerks von ISDN auf das Internet Protokoll wird Realität. Unternehmen aller Branchen müssen daher prüfen, ob ihre ITK-Infrastruktur All-IP fähig ist. Je nach Ergebnis der Prüfung können unterschiedliche Maßnahmen ergriffen werden.

Facebook, Twitter und andere Social Media-Plattformen spielen eine große Rolle bei der Meinungsbildung der Bevölkerung. Damit öffneten sie jedoch die Büchse der Pandora, womit potenzielle Fake-News und Manipulationen der Öffentlichkeit einhergeht. Nach einer Untersuchung von 24 Millionen Tweets im Zusammenhang mit Brexit hat F-Secure Bemühungen seitens rechtspopulistischen Twitter-Nutzer mit Sitz außerhalb Großbritanniens identifiziert.

Bei Softwarelösungen für ihre Kundenservices haben Unternehmen die Qual der Wahl. Pegasystems erläutert, welche Eigenschaften ein zukunftsfähiges CRM-System auszeichnen.

Webinar-Aufzeichnung: Im herstellerunabhängigen Webinar gehen wir der Frage nach, wo und wie Storage-Benchmarks Sinn ergeben. Dabei geht Referent Wolfgang Stief auch auf die SPC-Benchmarks des Storage Performance Council an und erörtert, ob man diese auch im eigenen Rechenzentrum nachbauen kann.

A10 Networks, Anbieter von intelligenten, automatisierten Cybersicherheitslösungen, hat seinen neuen DDoS Threat Intelligence Report vorgestellt. Die Ergebnisse zeigen, welche Tools Hacker für ihre Distributed Denial of Service (DDoS)-Angriffe nutzen und welche Ziele sie dabei angreifen.

Die Gründe, die bei der Auswahl von Cloud-Tools für eine Multicloud-Strategie sprechen, sind vielfältig: Werden Services von mehreren Cloud Service-Providern genutzt, lassen sich Kosten einsparen, das Risiko von Anwendungsausfällen reduzieren und bestimmte Datenarten entsprechend regulatorischer Vorgaben innerhalb nationaler Grenzen speichern.

Können aufgrund eines Netzwerkausfalls Mitarbeiter nicht mehr auf ihre Arbeitsumgebung zugreifen oder werden ganze Produktionsabläufe oder Auslieferungsprozesse gestört, kann es teuer werden: 4.900 Euro pro Minute kostet Downtime ein Unternehmen durchschnittlich laut Gartner.

Viele Unternehmen wollen ihren Mitarbeitern ein sicheres mobiles Arbeiten mit Smartphones oder Tablets ermöglichen – scheitern aber oft an IT-Sicherheitsanforderungen. Um eine höchstmögliche Sicherheit und gleichzeitig einen umfassenden Datenschutz zu erreichen, müssen sie organisatorische und technische Maßnahmen umsetzen, am besten auf Basis einer vollständig abgekapselten Container-Lösung: Sie sorgt für eine konsequente Trennung von beruflichen und privaten Apps und Daten.